015-信息打点-端口扫描&WAF&蜜罐识别项目等

015-信息打点-端口扫描&WAF&蜜罐识别项目等

本节内容

1、端口扫描-应用&协议

2、WAF识别-分类&识别

3、蜜罐识别-分类&识别

解决:

1、Web服务器&应用服务器差异性

2、WAF防火墙&安全防护&识别技术

3、蜜罐平台&安全防护&识别技术

一.端口扫描-应用&协议

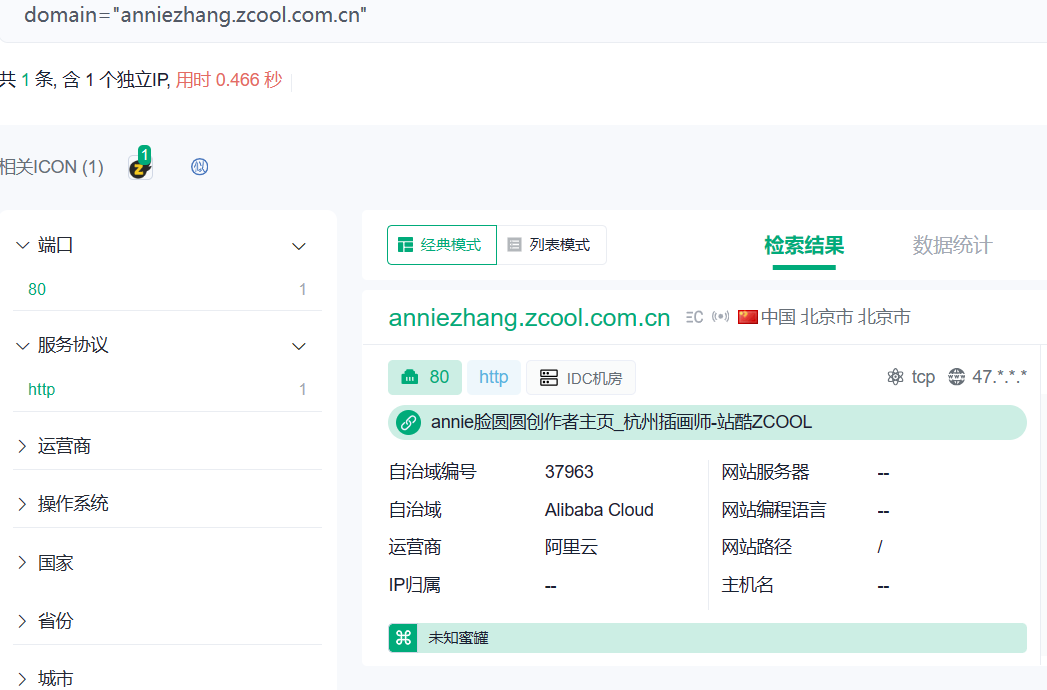

- Nmap:配置中:Quick scan plus是快速扫描,intense scan all TCP ports 是全部端口扫描

端口扫描的意义:通过扫描端口是否开放来确定主机上面安装过什么应用,网站应用数据库应用 等….

在进行端口扫描的时候应该考虑 :1.防火墙 2.内网环境

防火墙:对端口进行过滤 但不代表端口没有开启 只是没有对外服务

内网环境可能出现的情况:明明数据库端口是开的,网站也能正常打开 但是你对目标进行端口扫描 发现数据库端口没有开放(排除防火墙问题)

二.WAF防火墙&安全防护&识别技术

1、WAF解释:

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称:WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品

2、WAF分类:

云WAF:百度安全宝、阿里云盾、长亭雷池,华为云,亚马逊云等(中大型企业)

硬件WAF:绿盟、安恒、深信服、知道创宇等公司商业产品(政府,学习,军工)

软件WAF:宝塔,安全狗、D盾等(个人)

代码级WAF:自己写的waf规则,防止出现注入等,一般是在代码里面写死的

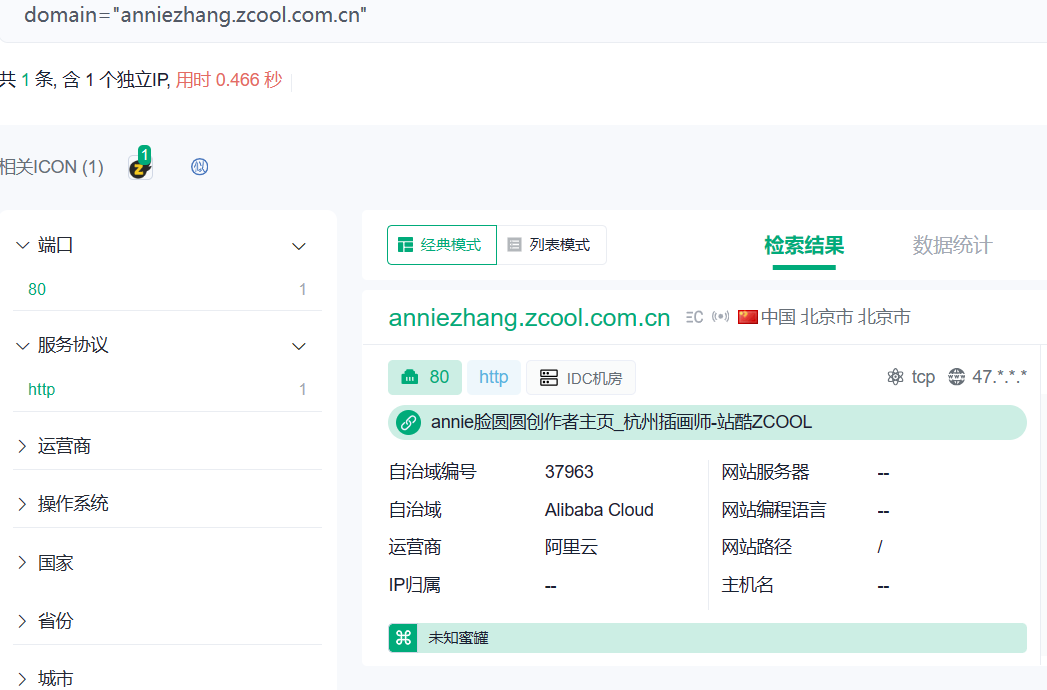

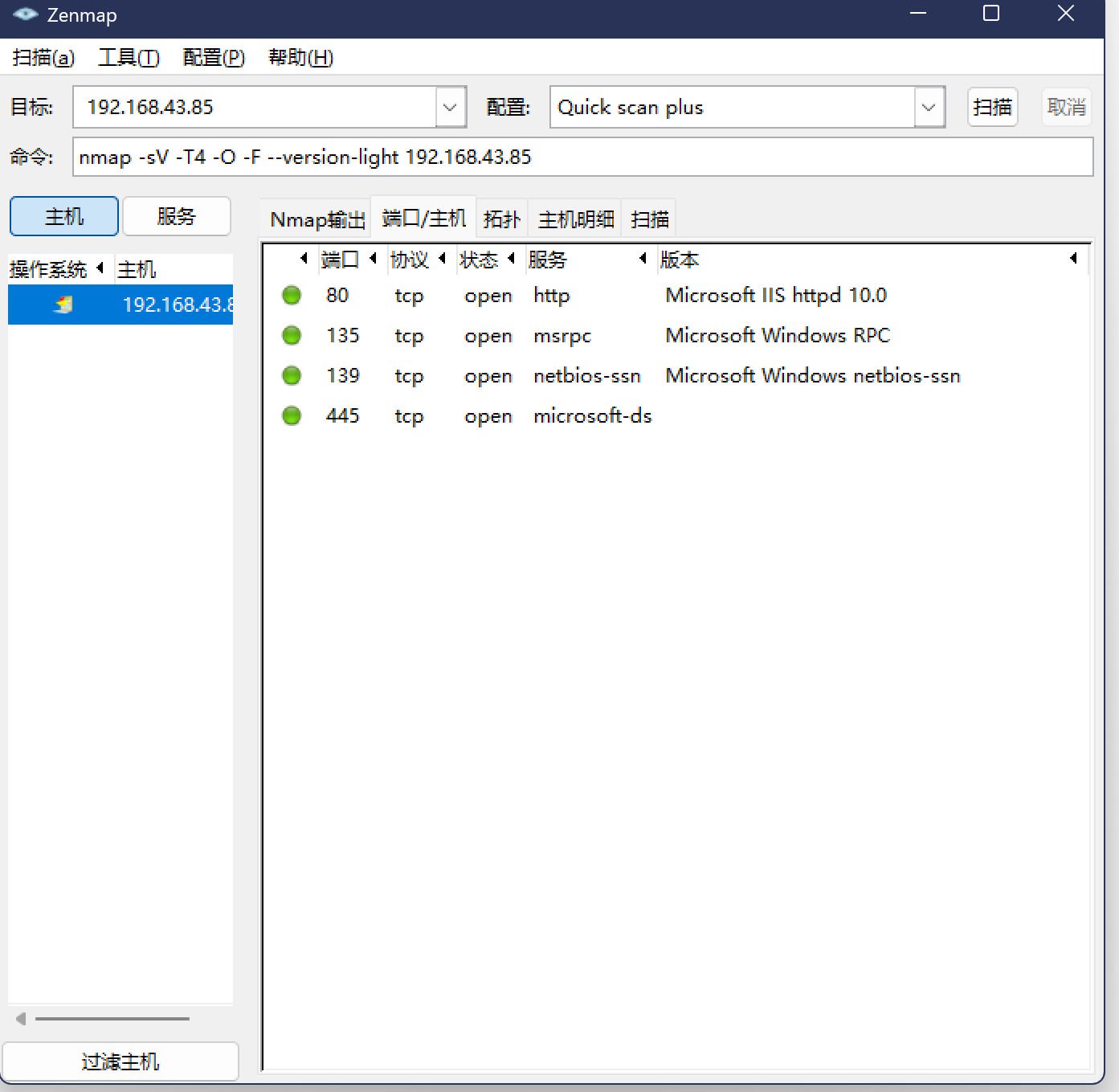

3、识别看图:

拦截页面,identywaf项目内置

4、识别项目:

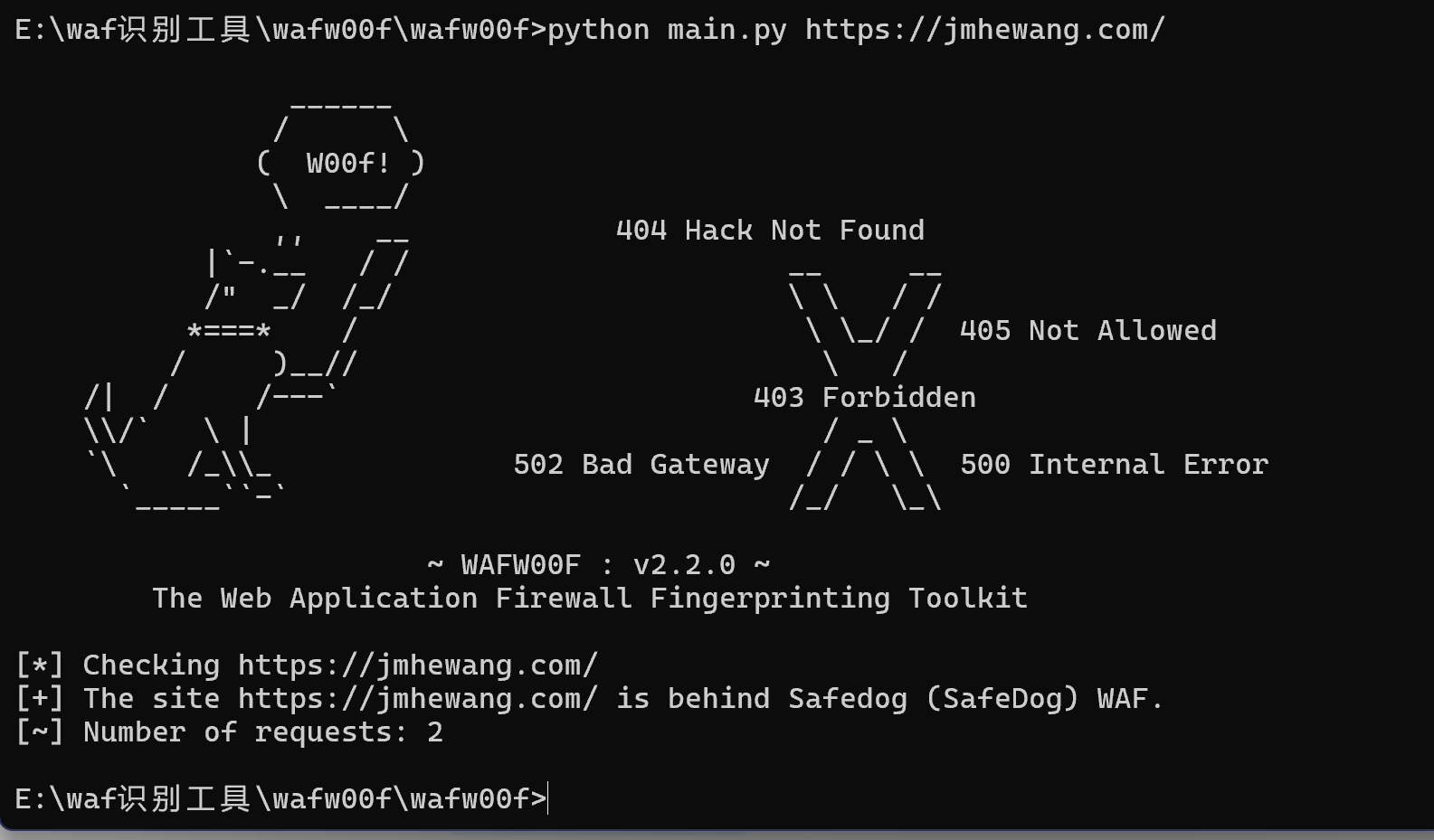

https://github.com/EnableSecurity/wafw00f

identywaf

https://github.com/stamparm/identYwaf

- 使用语法:python identYwaf.py https://jmhewang.com/

#识别-蜜罐平台-人工&网络空间&项目

1.蜜罐解释:

蜜罐是一种安全威胁的检测技术,其本质在于引诱和欺骗攻击者,并且通过记录攻击者的攻击日志来产生价值。安全研究人员可以通过分析蜜罐的被攻击记录推测攻击者的意图和手段等信息。攻击方可以通过蜜罐识别技术来发现和规避蜜罐。因此,我们有必要站在红队攻击者的角度钻研蜜罐识别的方式方法。

2.蜜罐分类:

根据蜜罐与攻击者之间进行的交互的程度可以将蜜罐分为三类:低交互蜜罐、中交互蜜罐、高交互蜜罐。当然还可以根据蜜罐模拟的目标进行分类,比如:数据库蜜罐、工控蜜罐、物联网蜜罐、Web蜜罐等等。

3.蜜罐识别

1.项目识别

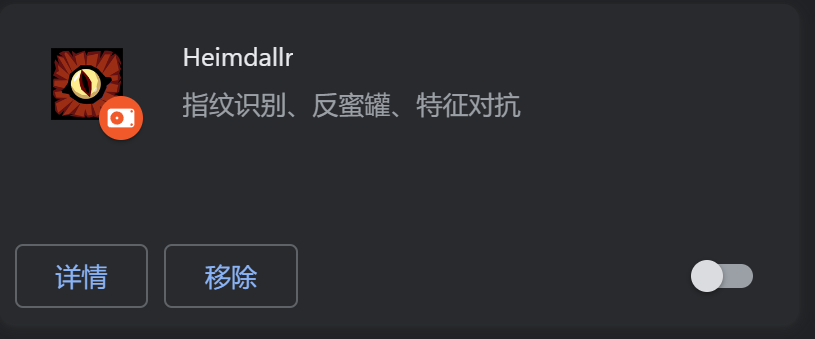

https://github.com/graynjo/Heimdallr

如果指纹探测 和警告有提示的话基本上蜜罐 但是此插件的准确率有待考证

https://github.com/360quake/quake_rs

安装:解压后在目录下cmd启用quake.exe

quake.exe init apikey值(api值需要注册360网络空间获取360网络空间测绘 — 因为看见,所以安全

使用语法:quake.exe honeypot 目标

2.人工识别

- 端口多而有规律性

- Web访问协议就下载

设备指纹分析

网络空间识别

鹰图 Quake