065-Web攻防-JS安全&浏览器插件&工具箱等

065-Web攻防-JS安全&浏览器插件&工具箱等

知识点

JS 安全-泄漏配置-SK&AK 利用

JS 安全-前端逻辑-代码验证机制

JS 安全-前端接口-未授权&接口提交

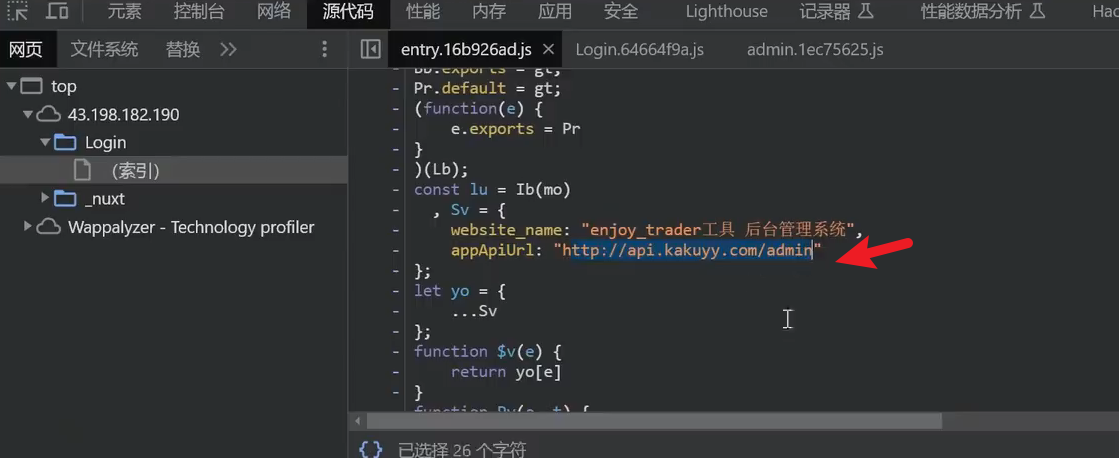

在 Javascript 中也存在变量和函数,当存在可控变量及函数调用即可参数漏洞。JS开发应用和 PHP,JAVA 等区别在于即没源代码,也可通过浏览器查看源代码。获取 URL,获取 Js 敏感信息,获取代码传参等,所以相当于 JS 开发的 WEB应用属于白盒测试,一般会在JS中寻找更多 URL地址,(加密算法,APIkey配置,验证逻辑,框架漏洞等)进行后期安全测试

javascrpt 开发的网站应用所面临的问题

1.会增加攻击面(URL、接口,分析调试代码逻辑)

2.敏感信息(用户密码、ak/sk、token/session)

3.潜在危险函数(eval、dangerallySetInnerHTML)

4.开发框架类(寻找历史漏洞 Vue、NodeJs、Angular等

JS 安全-泄漏配置-SK&AK 利用

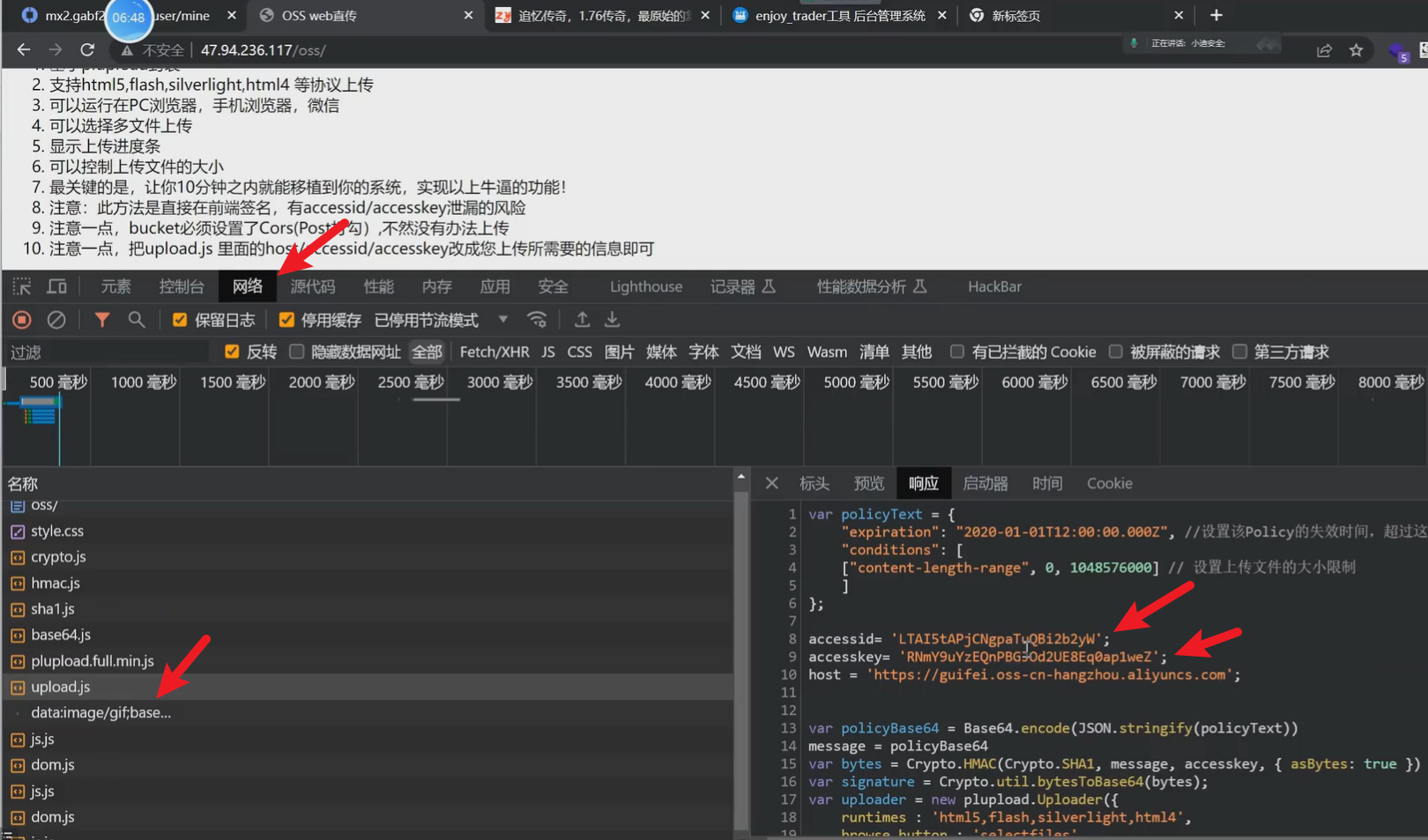

- 在网站下面吗打开开发者工具选项 在网络下面的的upload.js 响应包里面 发现暴露了 accessid和accesskey

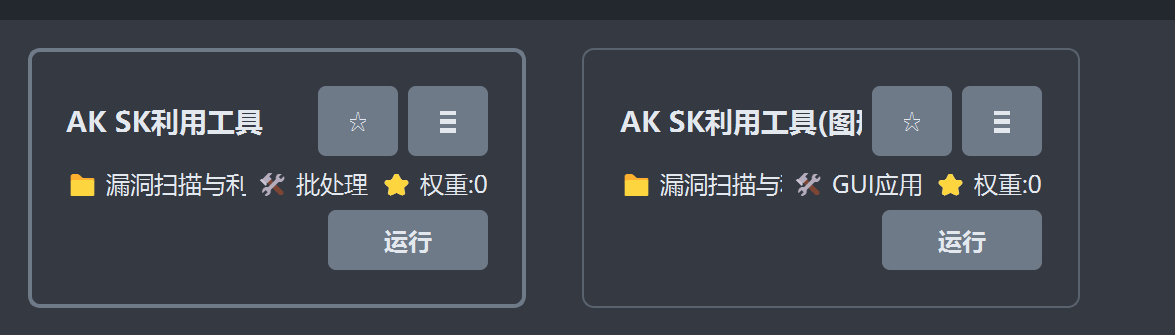

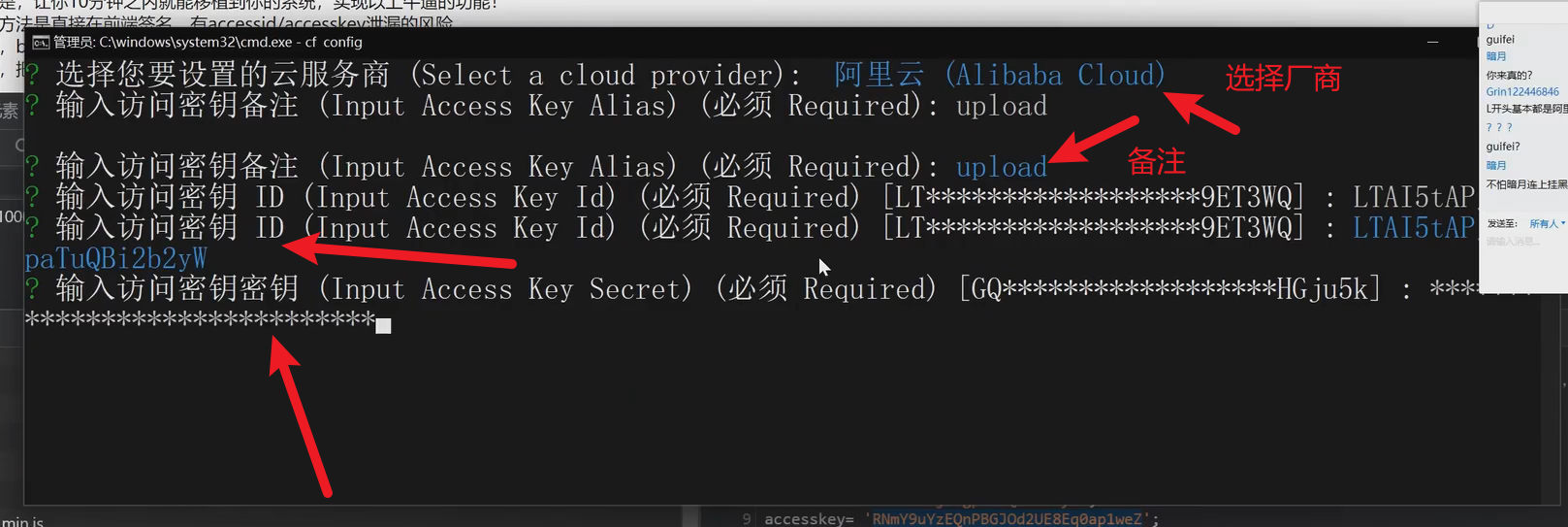

- 在One-fox工具箱里面AK利用工具 根据提示填写内容

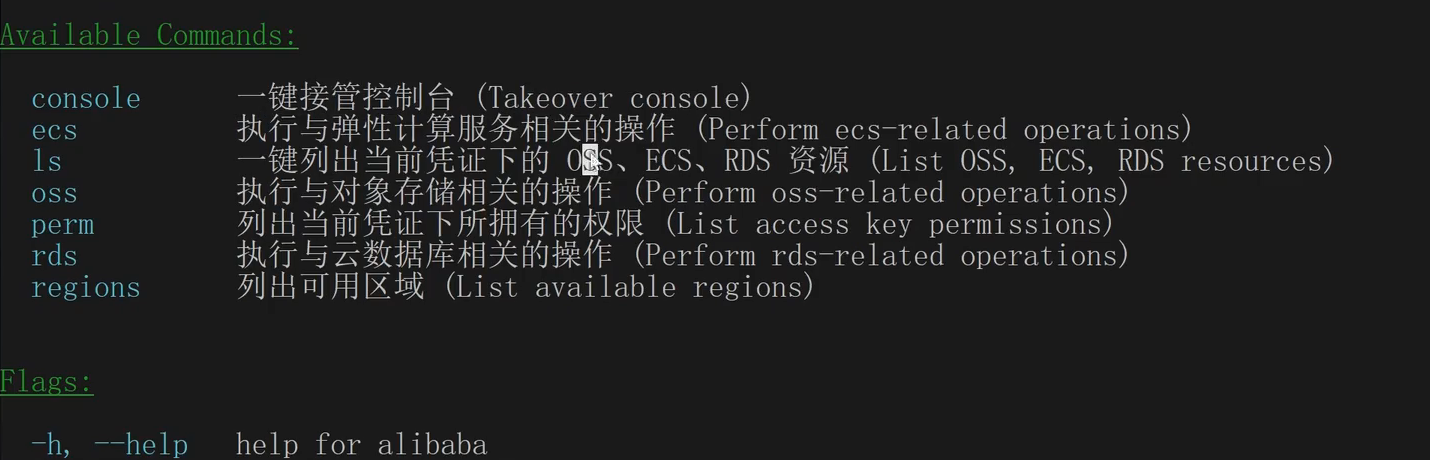

- 配置成功后即可拿到云服务器上面的相关内容

JS 安全-前端逻辑-代码验证机制

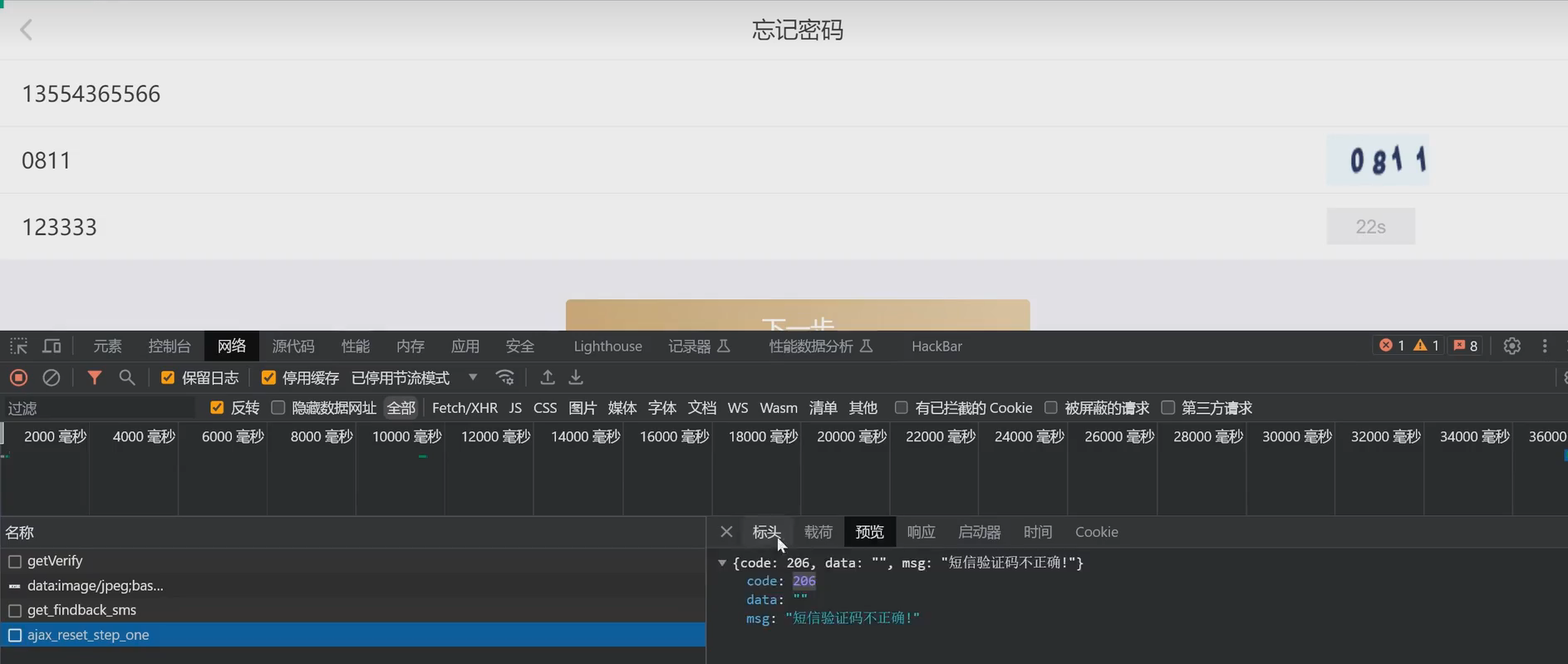

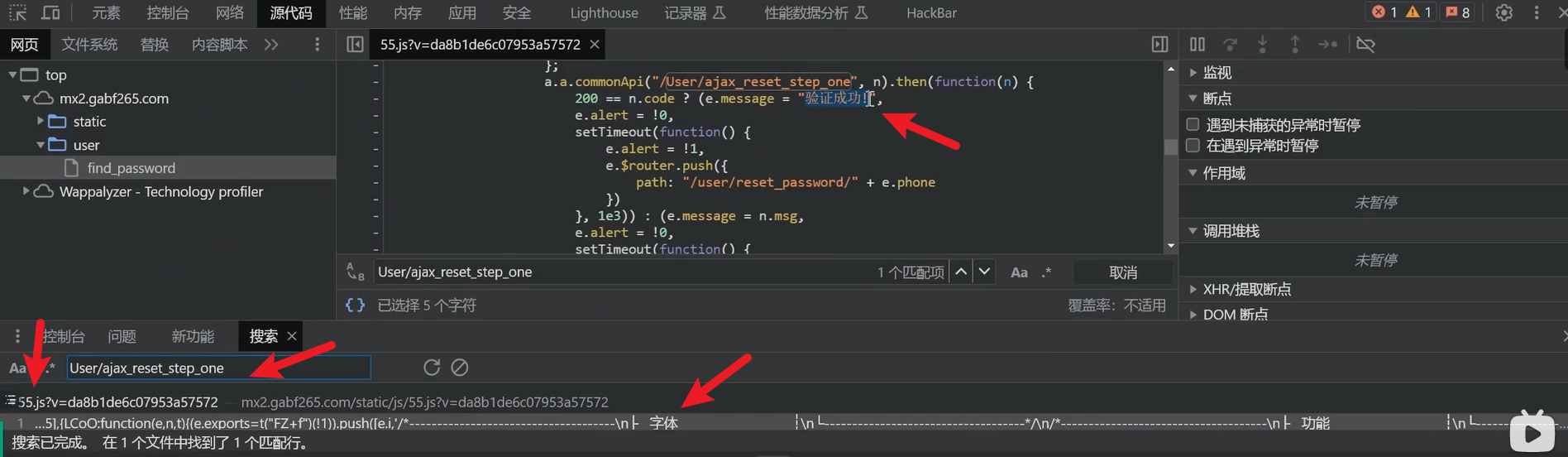

这里输入错误的账号密码验证 提示错误 我们返回标头 对请求路径的关键字进行全局搜索

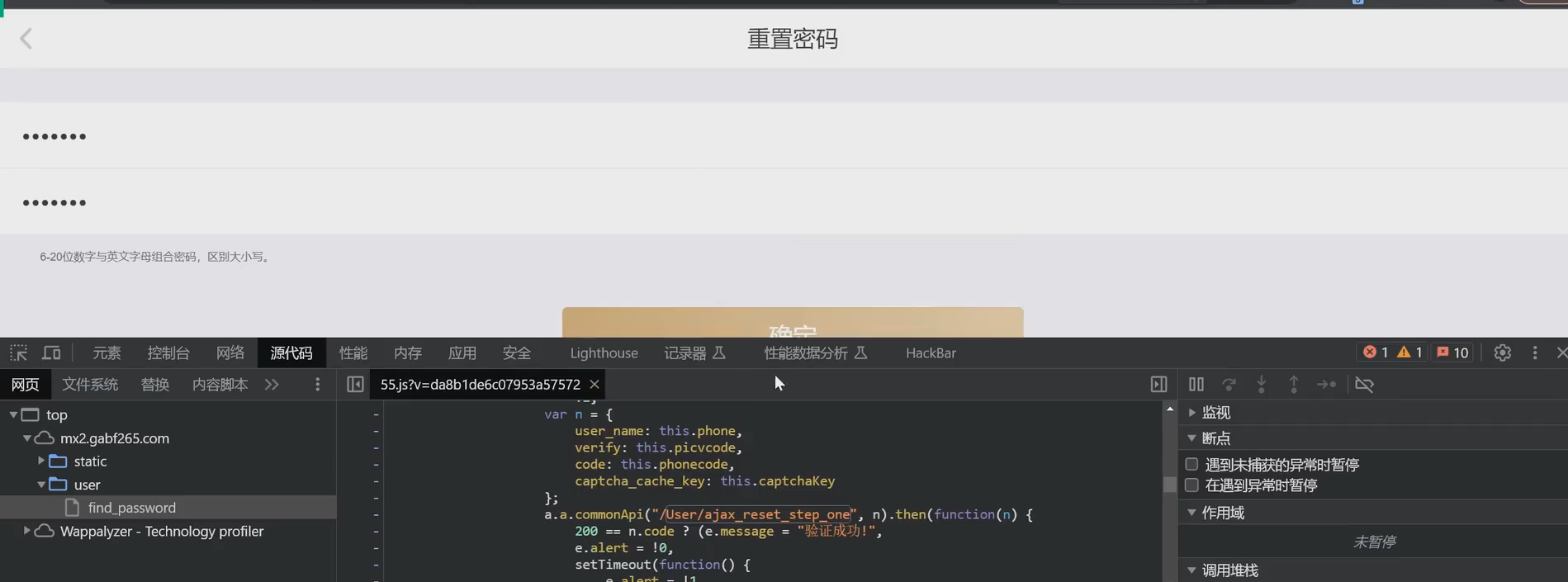

在全局搜索里 55文件里面看到了验证逻辑 显示200为验证成功 我们使用burp抓包修改验证逻辑

根据js验证逻辑 将抓包的206改为200 成功跳转密码重置界面

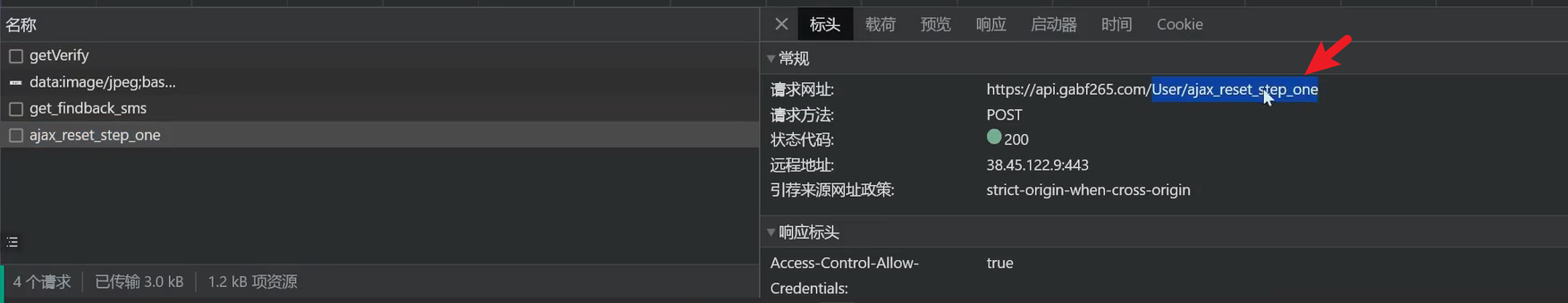

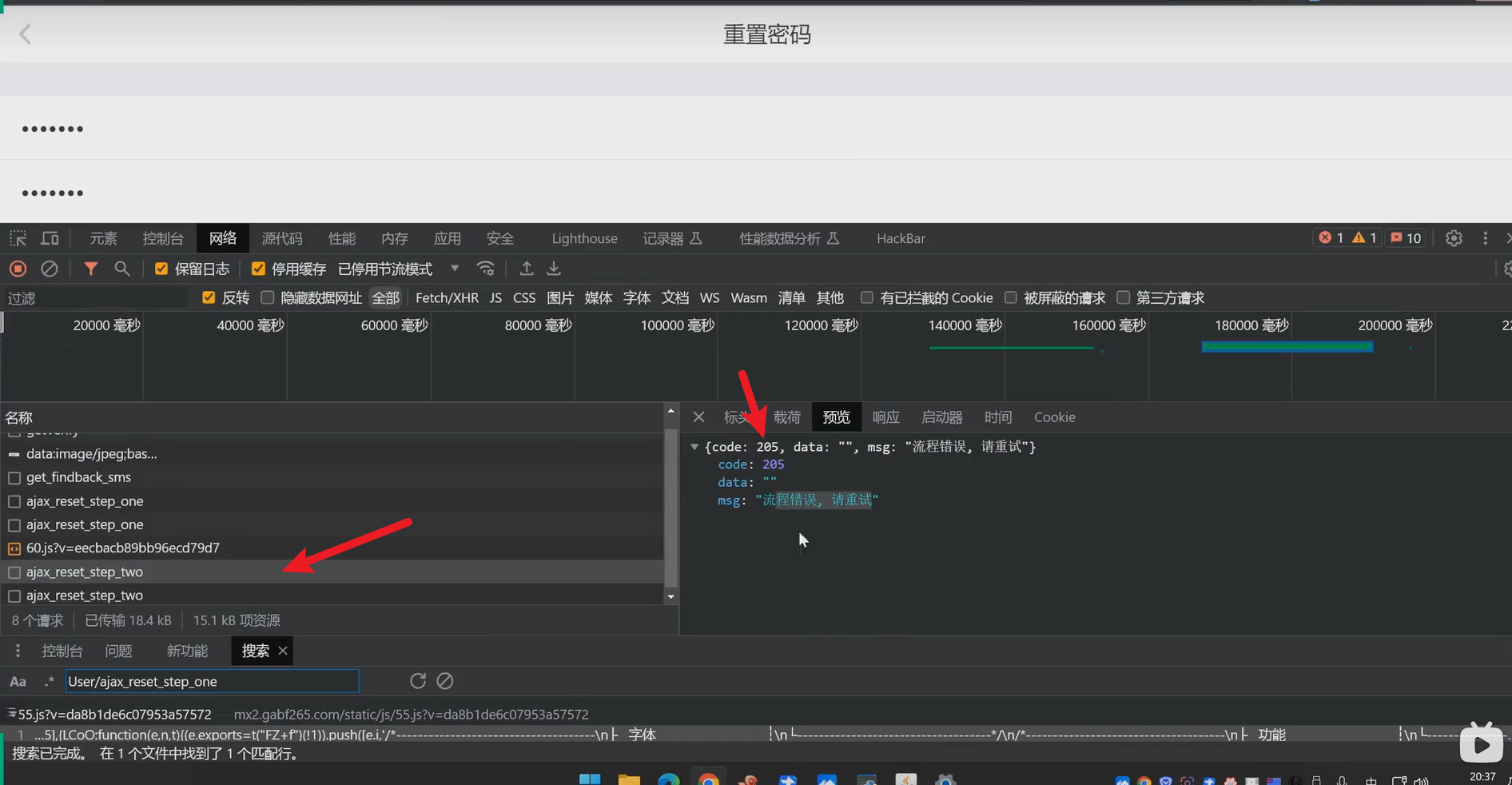

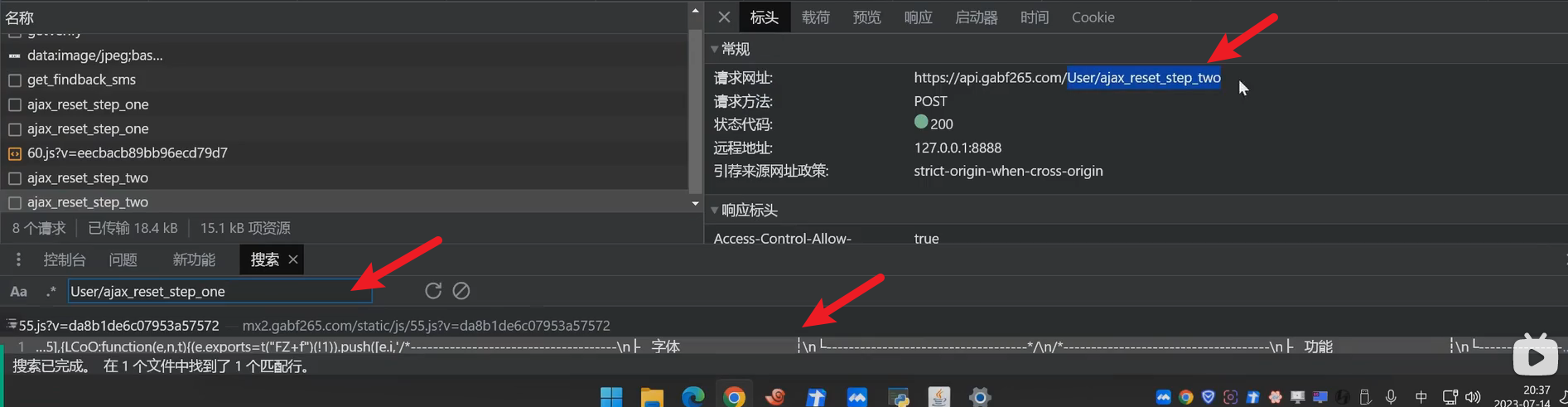

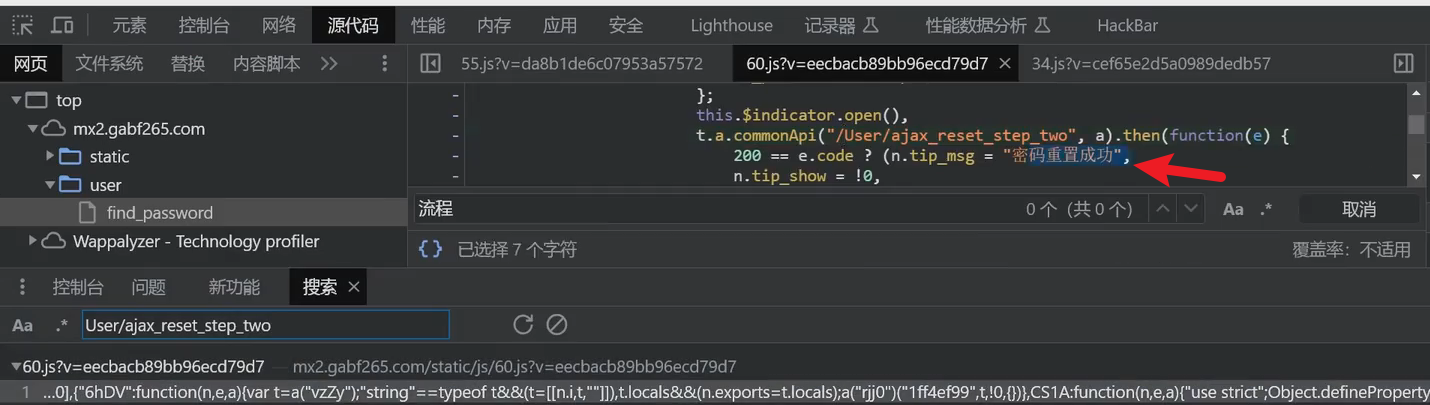

我们继续修改重置密码会跳转 流程错误请重试 我们在标头的路径进行关键全局搜索

找到js验证逻辑 显示200 密码验证成功

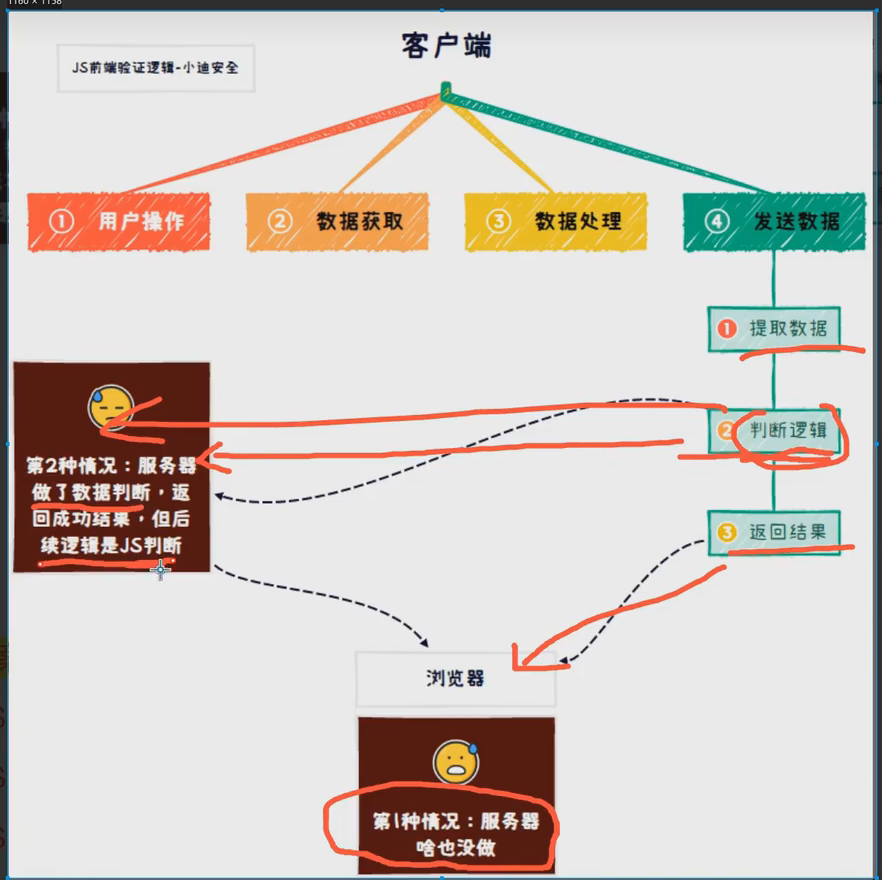

在忘记密码的环节属于第一种情况 就是在js前端验证但是服务器什么都没做

在重置密码环境 是第二种情况虽然服务器做了数据判断 返回成功结果 但是返回后的逻辑依旧是JS判断

怎么分析js代码逻辑?

用关键字 参数名 和url地址进全局搜索 得到代码段 然后进行断点调式

JS 安全-前端接口-未授权&接口提交

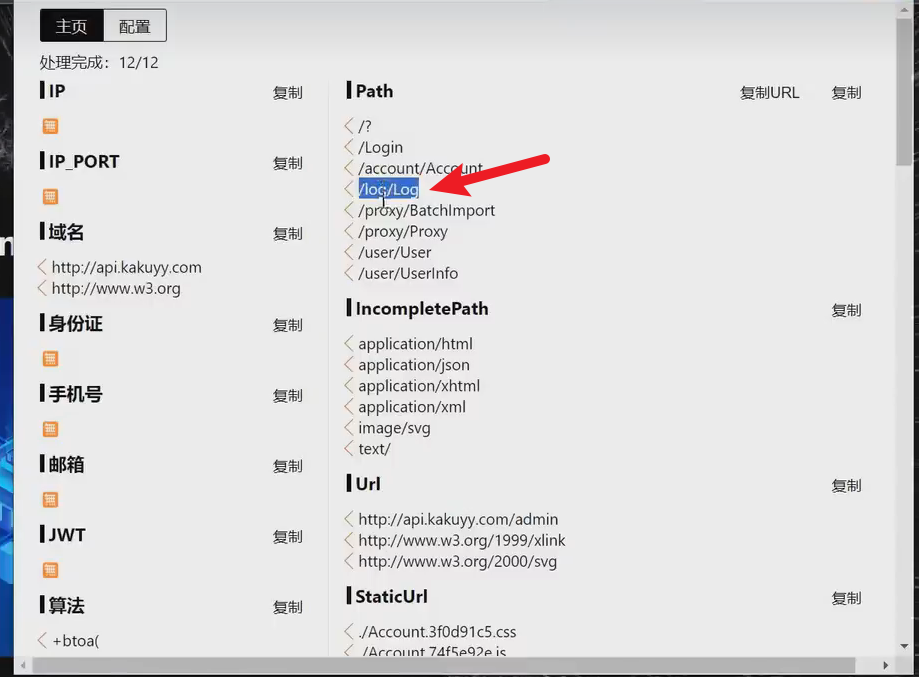

- 使用插件 在路径地址这里发现一个/log/log/地址 尝试进行登录

- 进入他的后台管理页面

- 插件还有显示接口路径地址

JS 安全-框架漏洞-Pentestkit 插件检测

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!