072-Web攻防-业务逻辑&越权未授权&插件&项目等

072-Web攻防-业务逻辑&越权未授权&插件&项目等

知识点:

1、逻辑越权-检测原理-水平&垂直&未授权

2、逻辑越权-检测项目-BURP插件&对比项目

3、SRC挖掘-实战越权及未授权挖掘分享案例

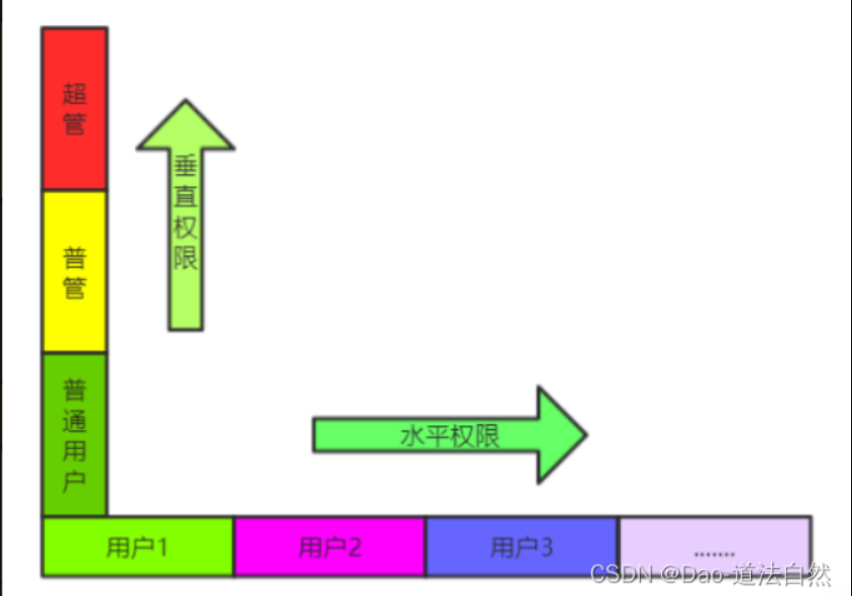

Web权限图:

逻辑越权-检测原理-水平&垂直&未授权

靶场环境:PHPStudy + Metinfo4.0 + 会员后台中心

1、水平越权:同级别的用户之间权限的跨越

2、垂直越权:低级别用户到高级别用户权限的跨越

3、未授权访问:通过无级别用户能访问到需验证应用

- 在首页底部点击会员中心,即可看到会员登录界面,点击注册

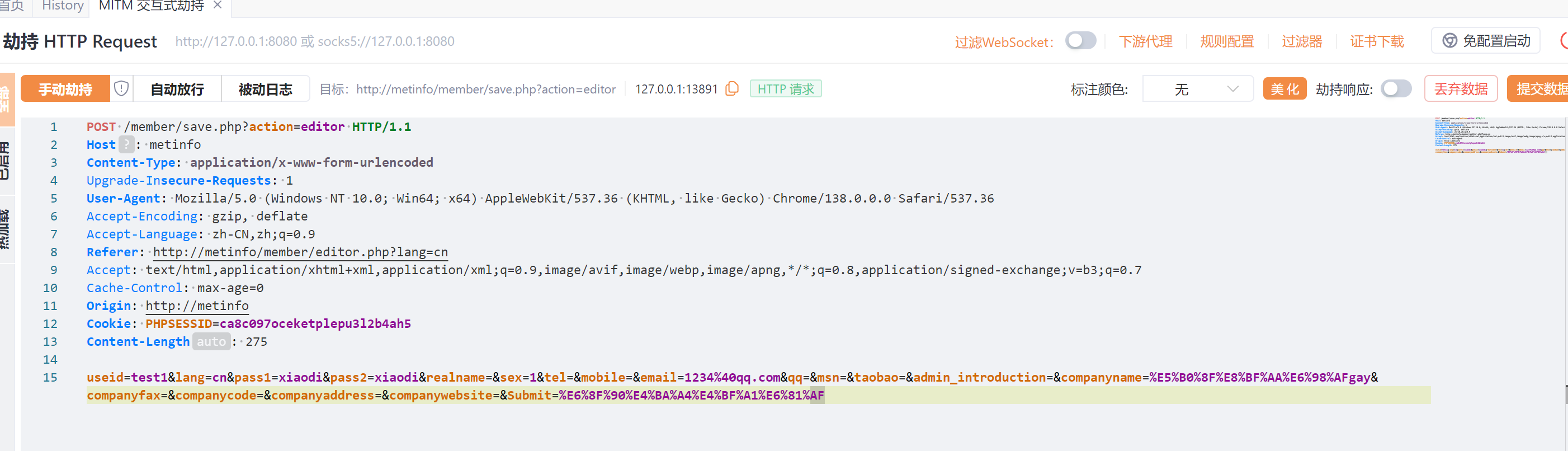

水平越权:同级别的用户之间权限的跨越

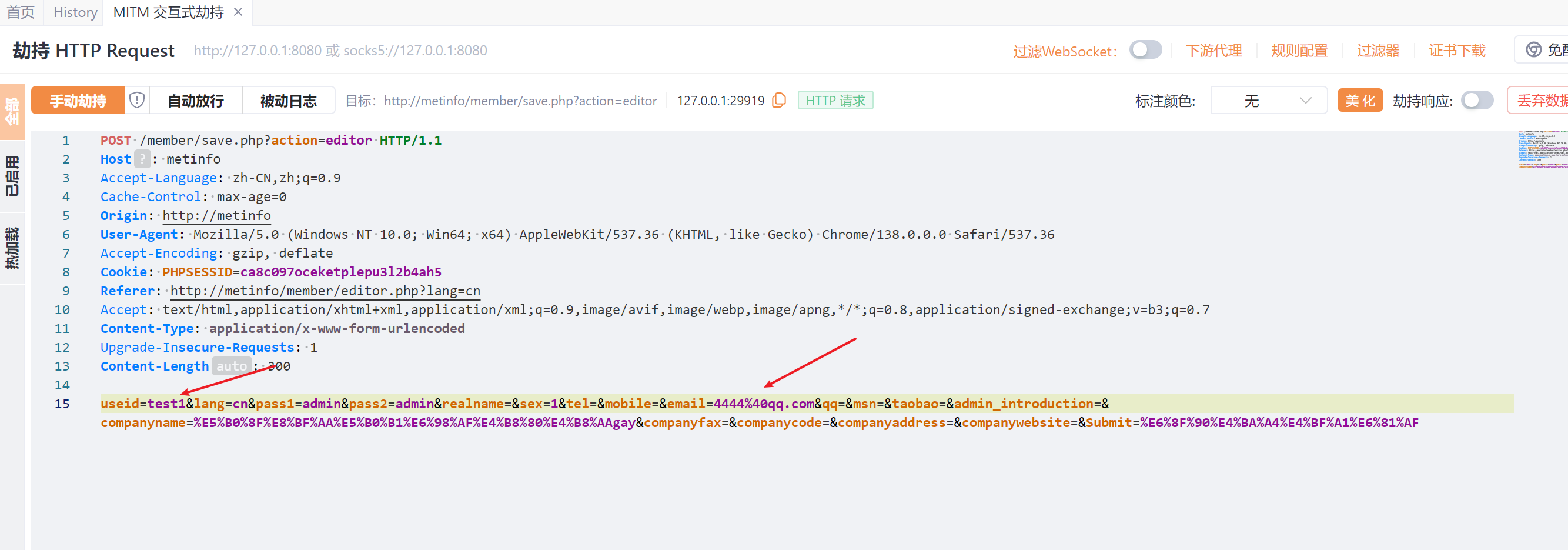

- 对test1账号进行登录,然后修改基本信息

- 对test1修改账号操作进行抓包,对里面数据包进行修改

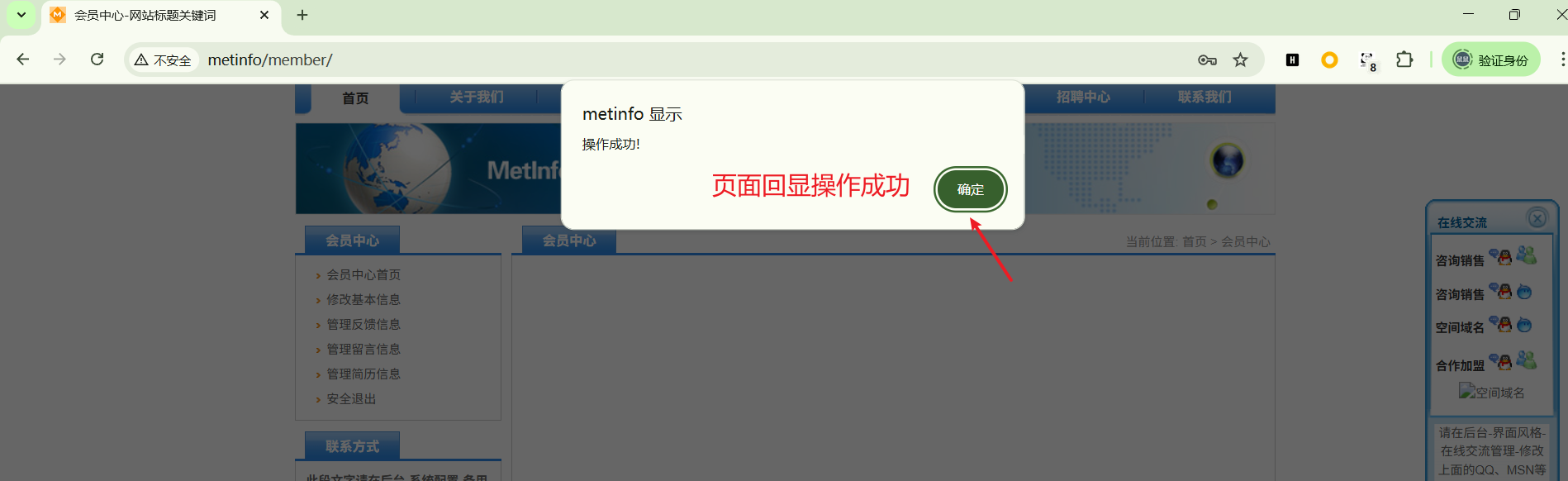

- 这里进行水平越权测试,test1和test2属于同一级别,我们这里把要修改的test1账户改为test2查看是否可以修改

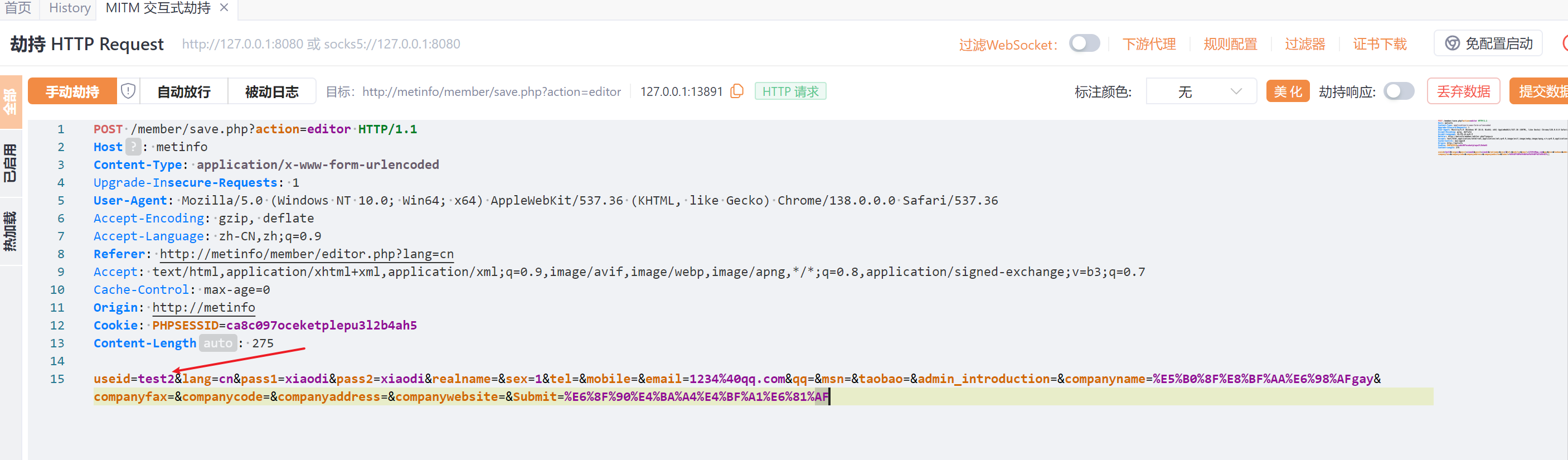

垂直越权:低级别用户到高级别用户权限的跨越

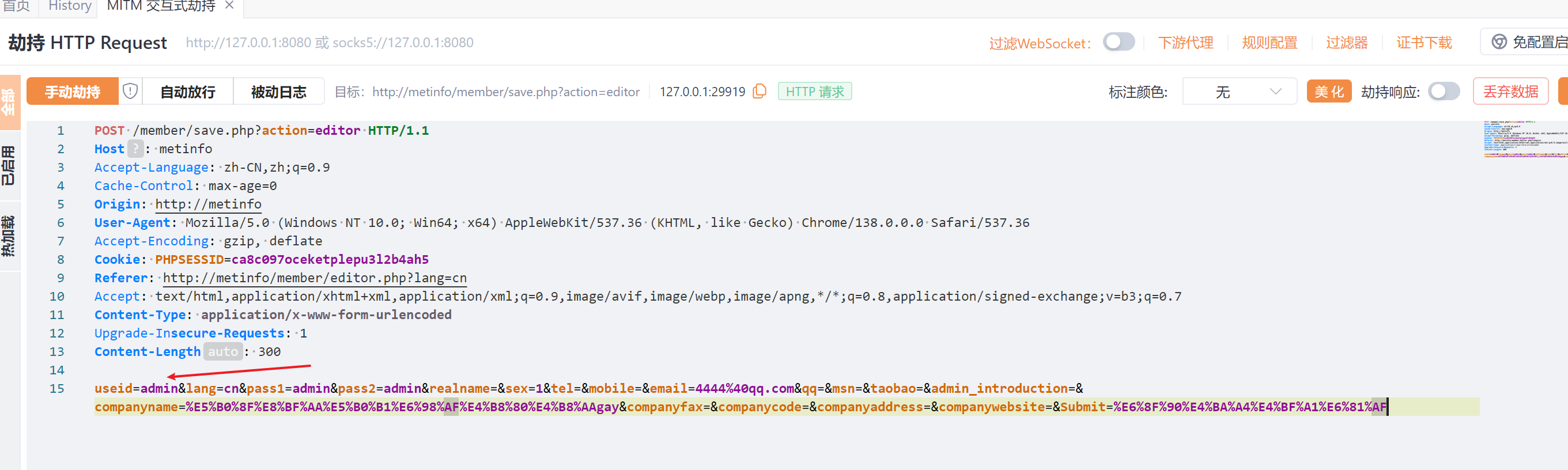

- 网站存在一个admin登录页面,我们这依旧是使用普通用户身份尝试修改管理员权限

修改test1的基本信息进行抓包测试

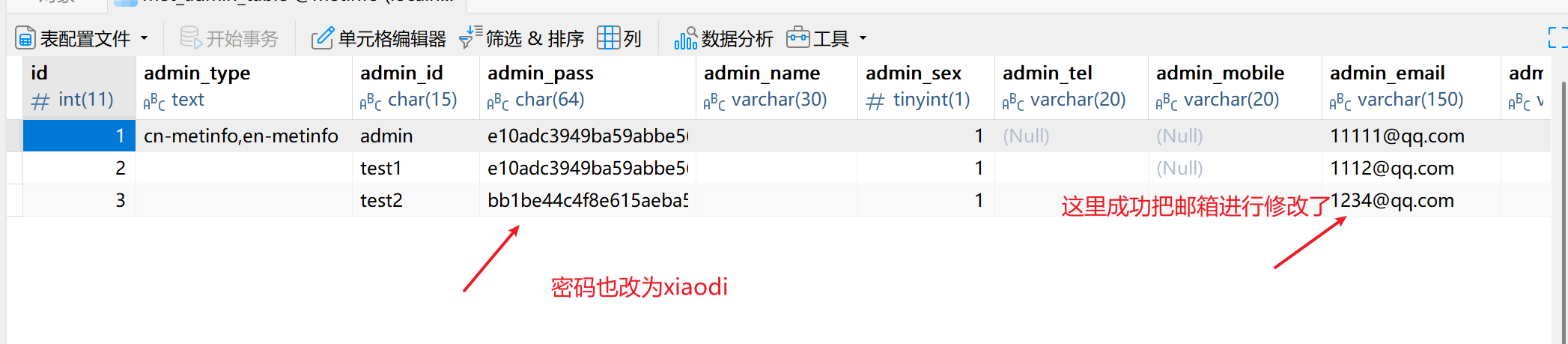

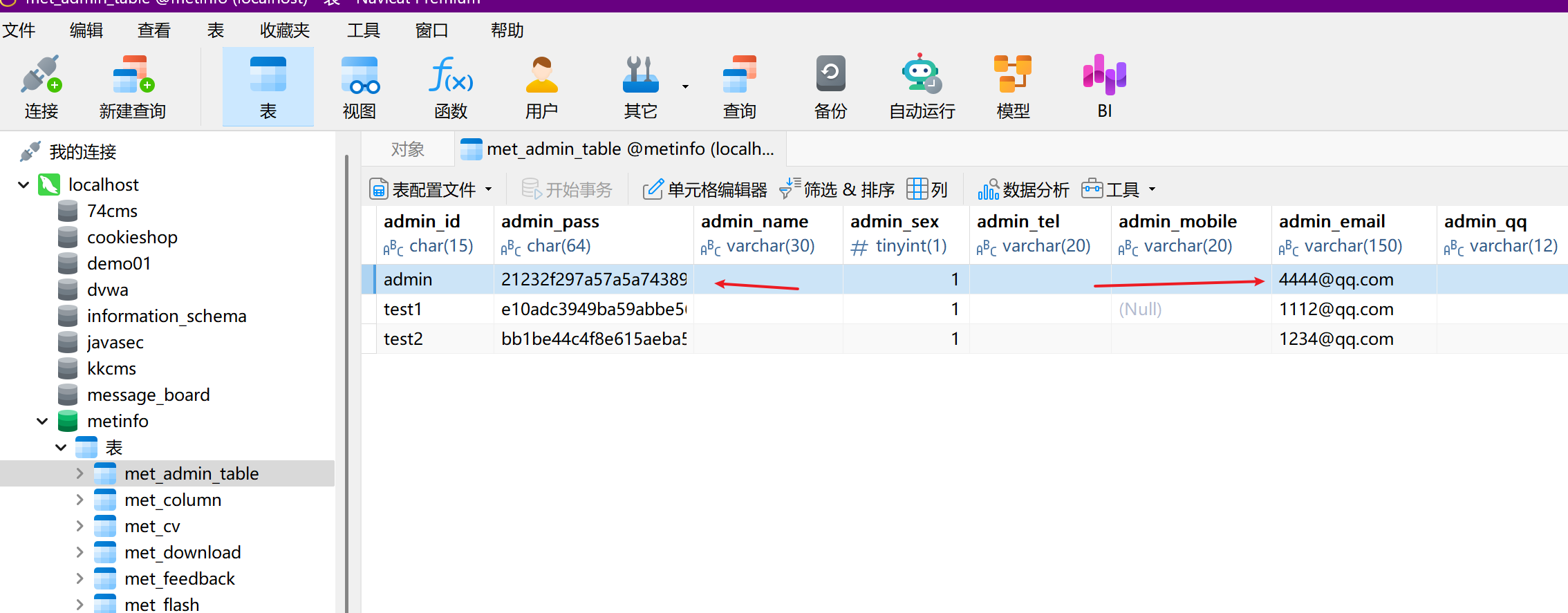

我们将这里要进行修改的用户名修改为admin,发包

去数据库里面查看成功修改

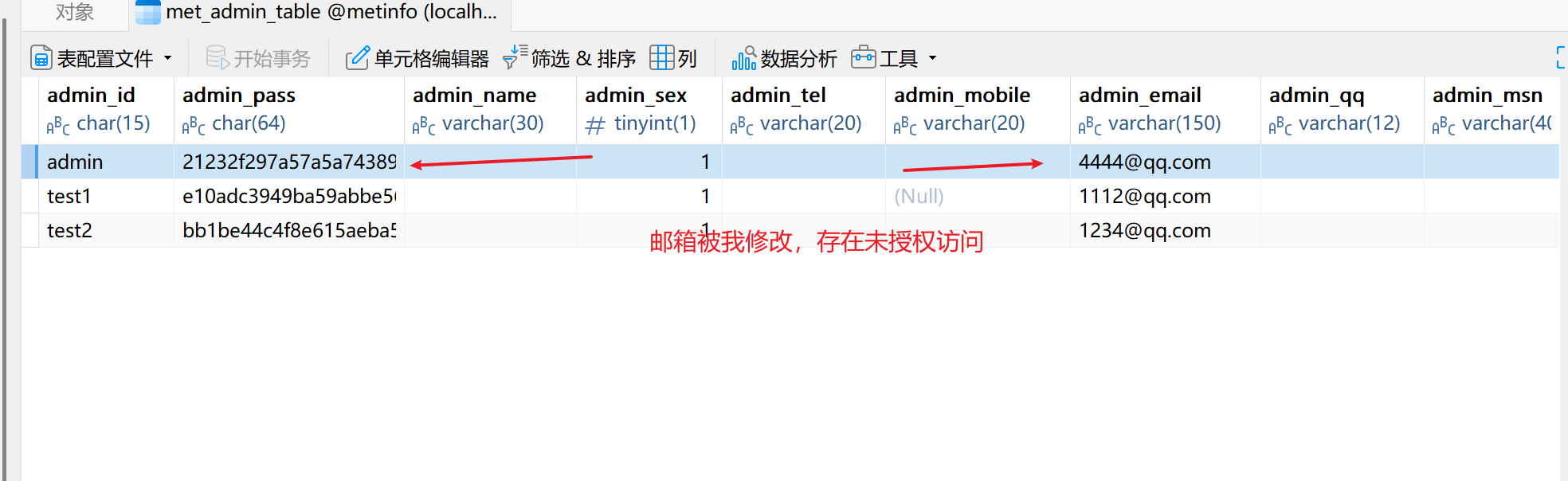

未授权访问:无登录用户就能直接访问到需验证应用

使用test1的账号,对基本信息进行修改抓包。

这里将test1的cookie进行删除,将账号换admin并且修改邮箱

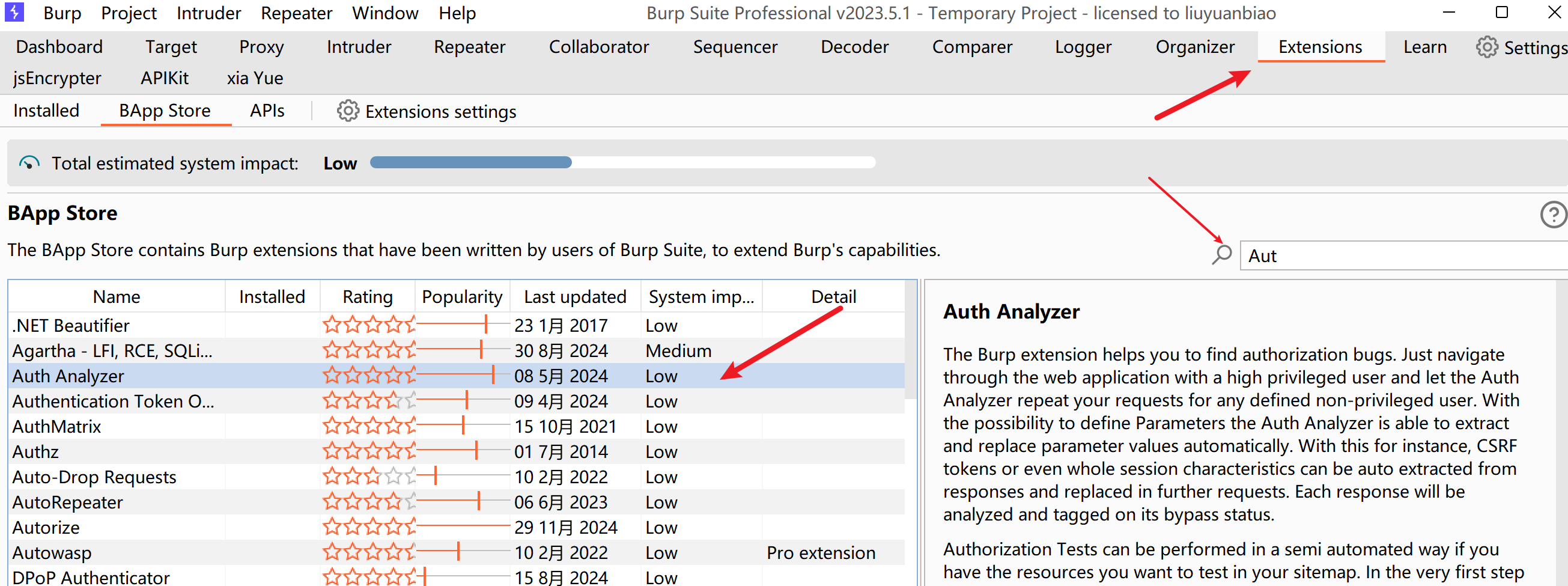

逻辑越权-检测项目-BURP插件&对比项目

相关工具:

1、检测插件:

https://github.com/smxiazi/xia_Yue

https://github.com/VVeakee/auth-analyzer-plus

2、检测项目:

https://github.com/ztosec/secscan-authcheck

https://github.com/y1nglamore/IDOR_detect_tool

实战:找到当前用户相关的参数名,添加返回包里面的参数名参数值去提交,参数值请求数据加密:JS中找逆向算法,还原算法重新修改发包测试,请求包带token:直接复用和删除测试。

批量测试可以使用工具,真实情况下如果要测试的点很少,推荐手工进行测试。因为这些插件都需要配置,需要不少时间,有这个时间可能手工都测完了

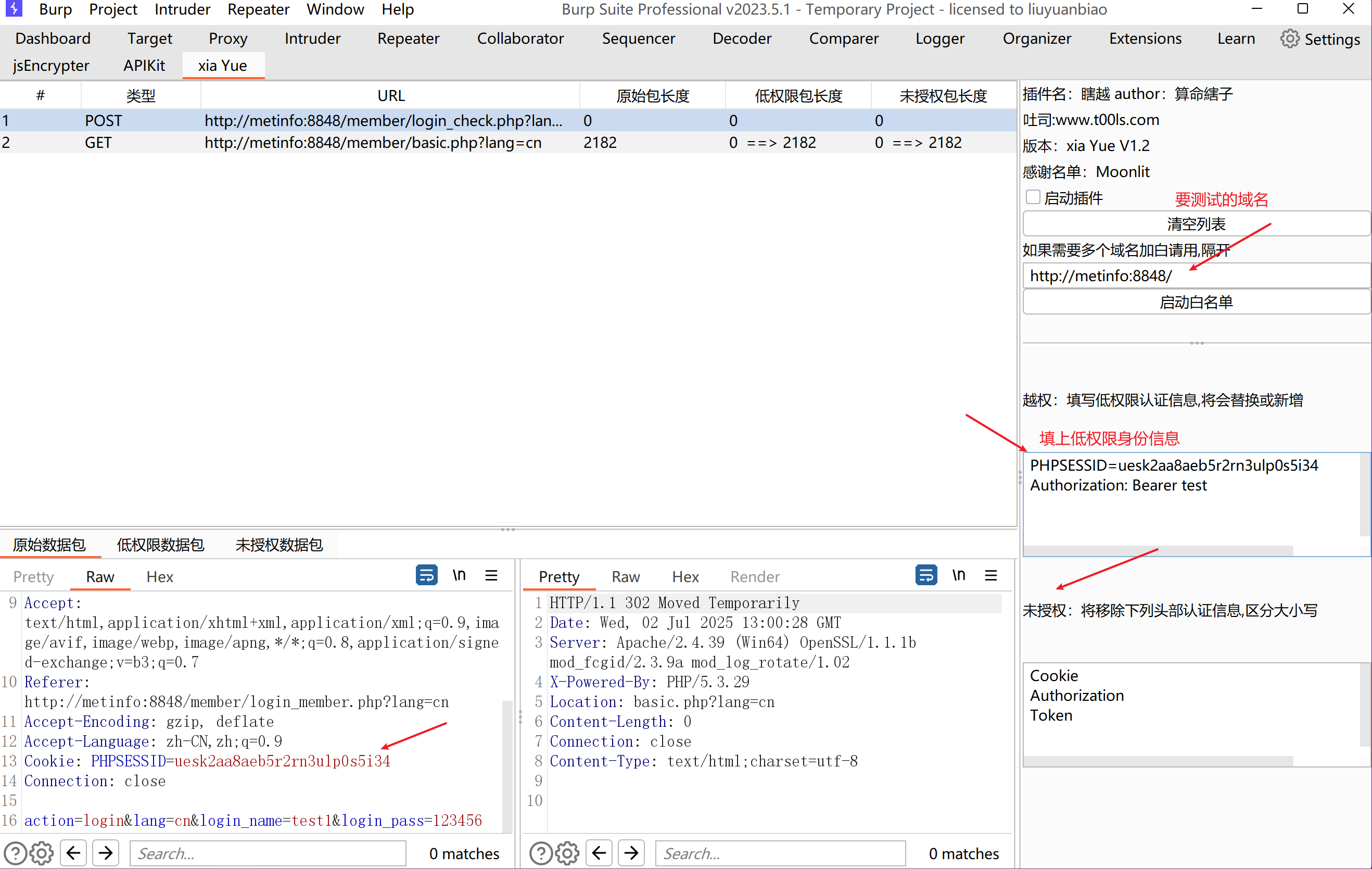

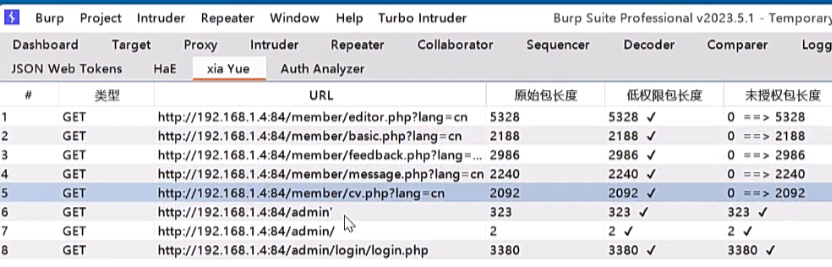

Xia_Yue

项目地址:https://github.com/smxiazi/xia_Yue

- 这个工具只能测试垂直越权以及未授权访问

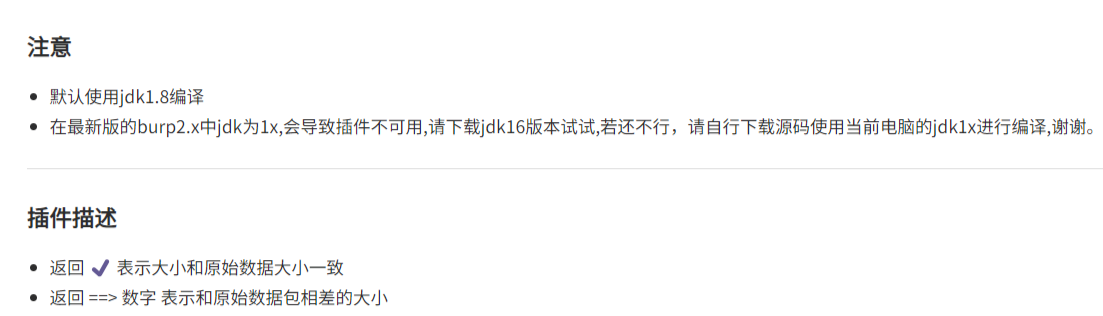

- 点击启动插件后访问一些关键功能,就能抓取数据包,吧低权限包和未授权包进行对比,如果低权限包和未授权包长度相同就说明可能存在未授权访问。

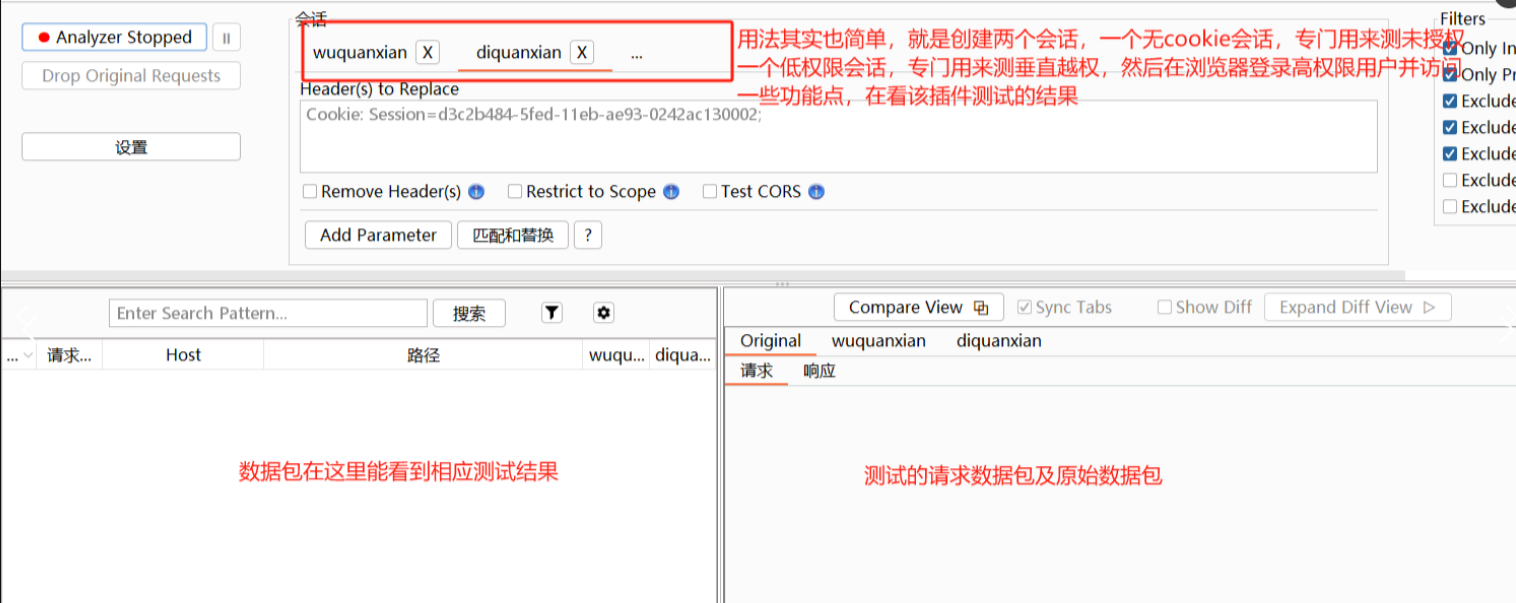

auth_analyzer

项目地址:https://github.com/VVeakee/auth-analyzer-plus

该插件使用参考文章:https://www.cnblogs.com/ychun/p/17836941.html

SRC越权未授权挖掘案例

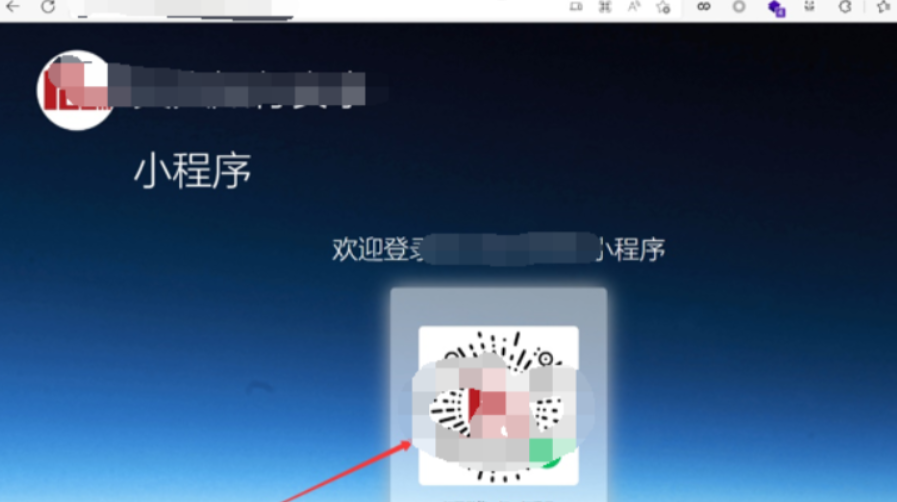

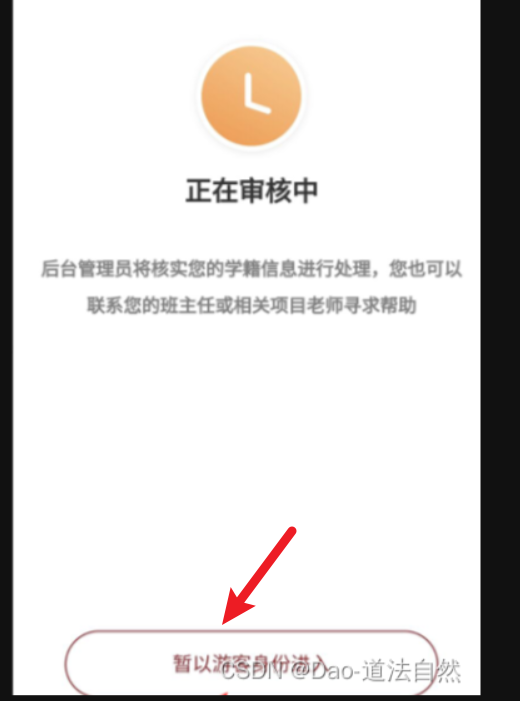

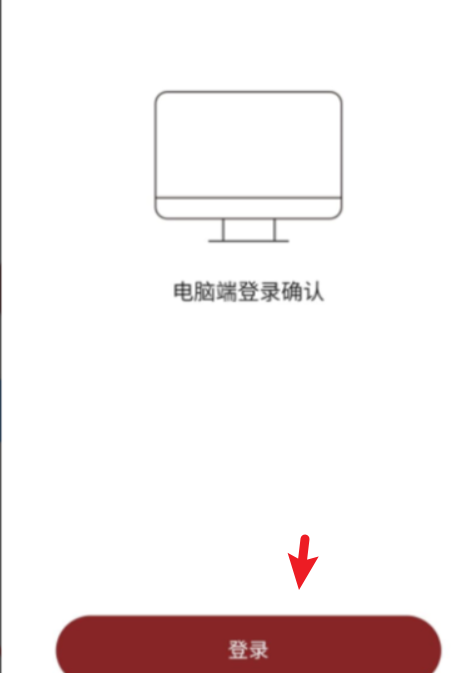

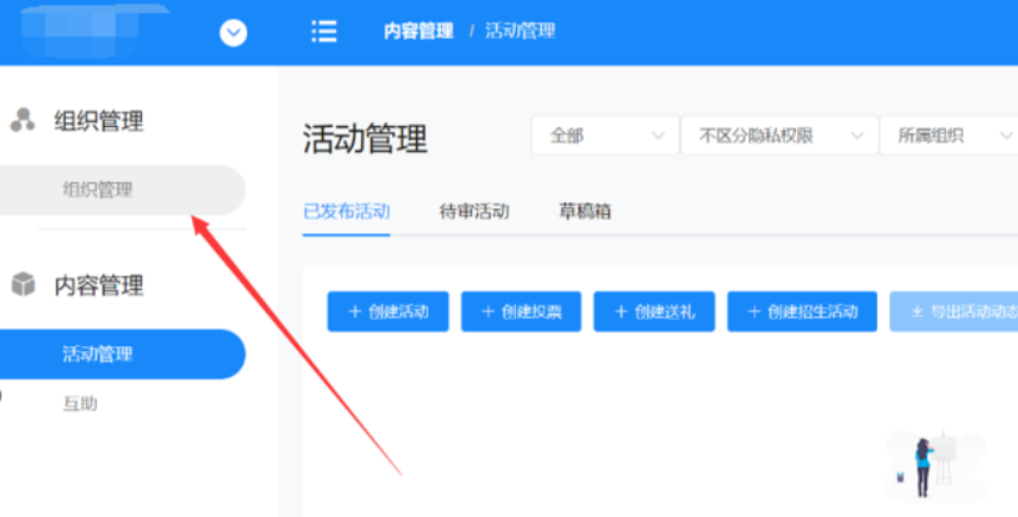

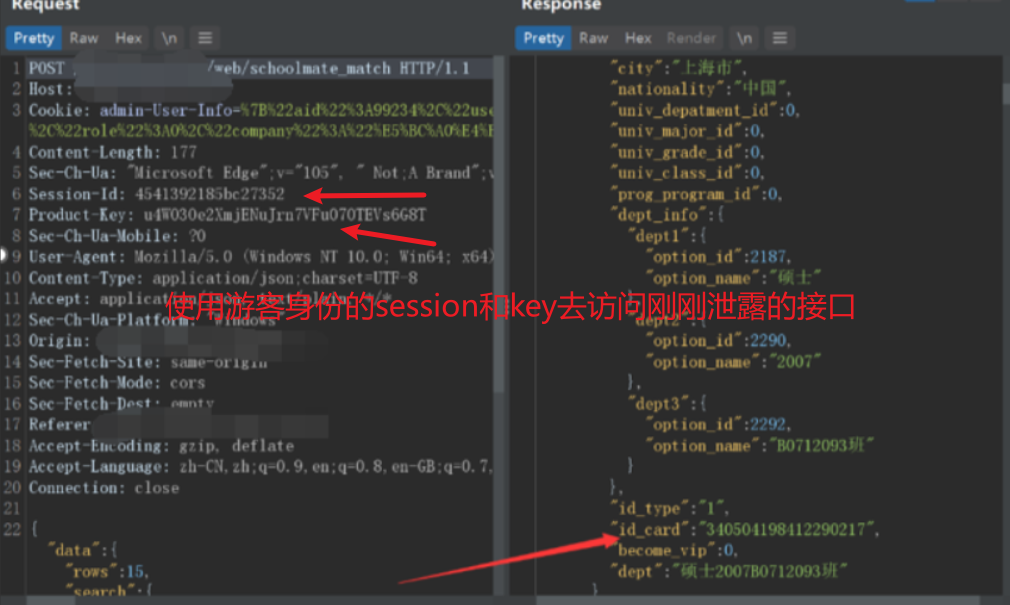

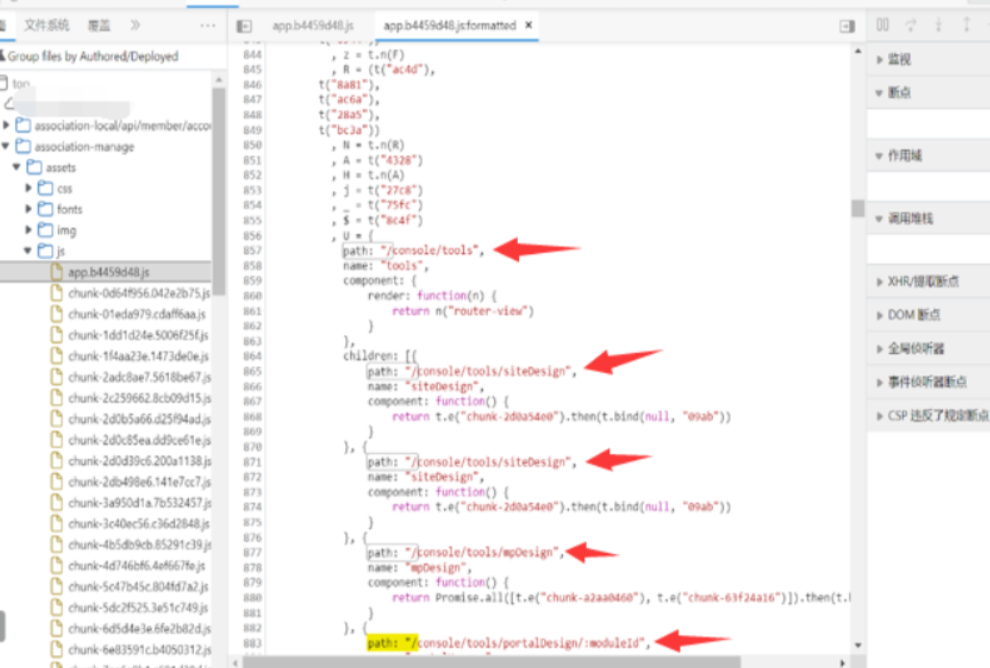

案例1:垂直越权-小程序

游客身份进入后未授权获取系统内部信息

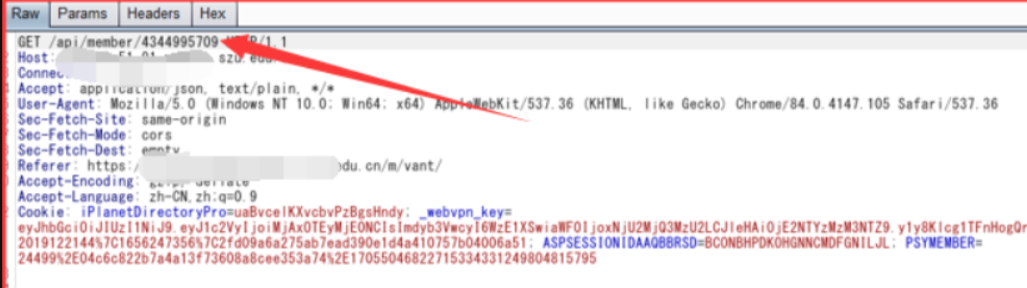

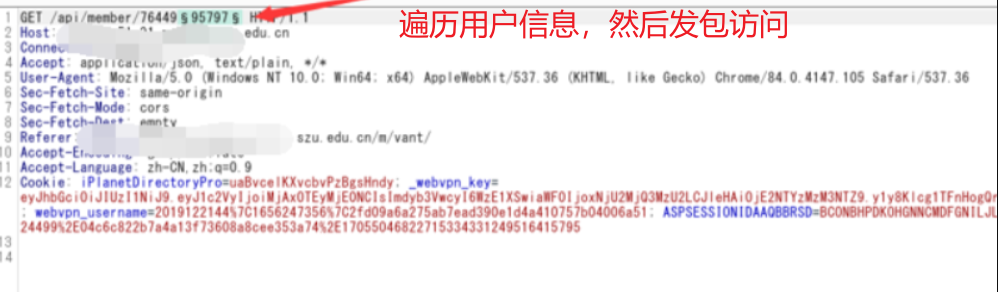

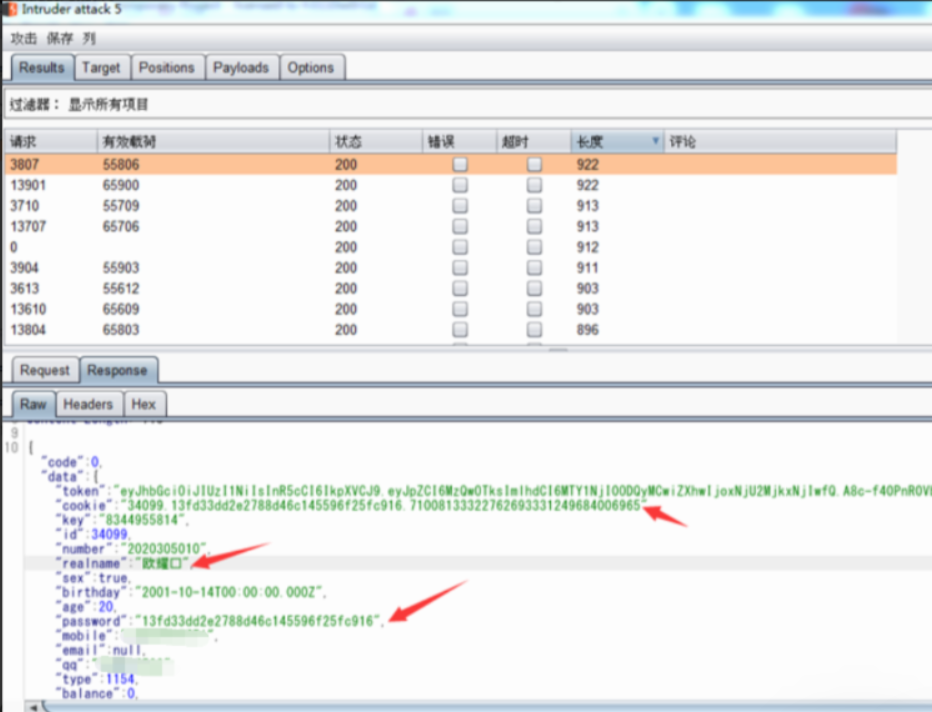

案例2:水平越权

用户身份ID编号遍历导致信息泄漏

案例3:未授权访问

测试账号直接访问系统配置页面

实战:

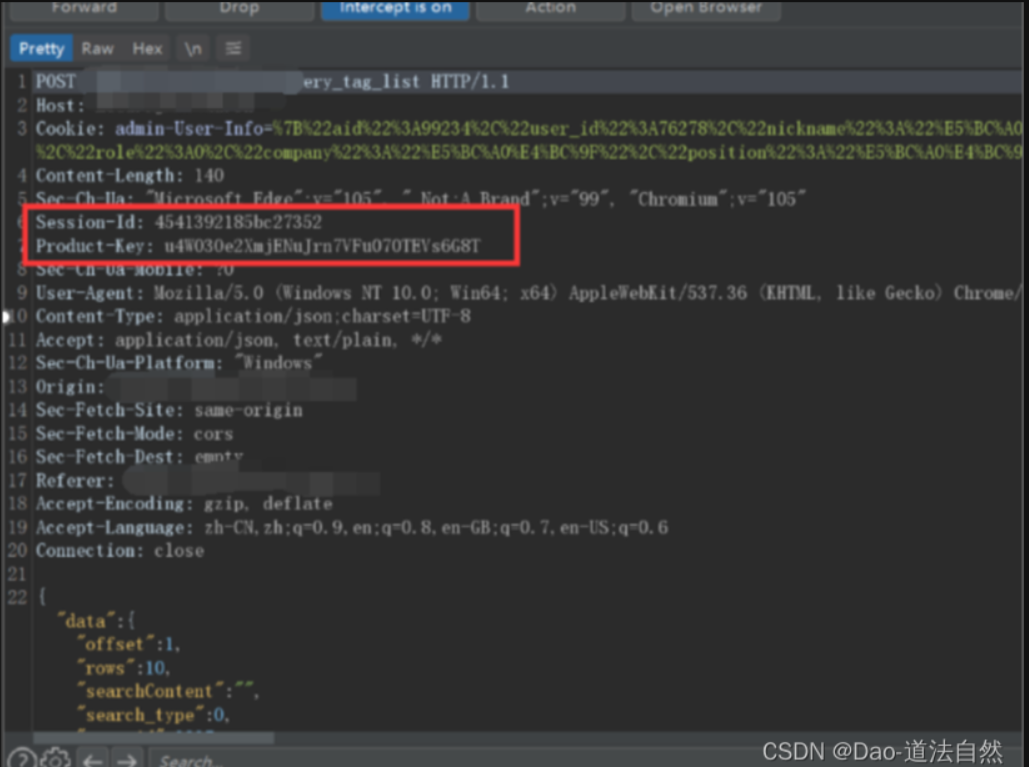

关键:找到当前用户相关的参数名

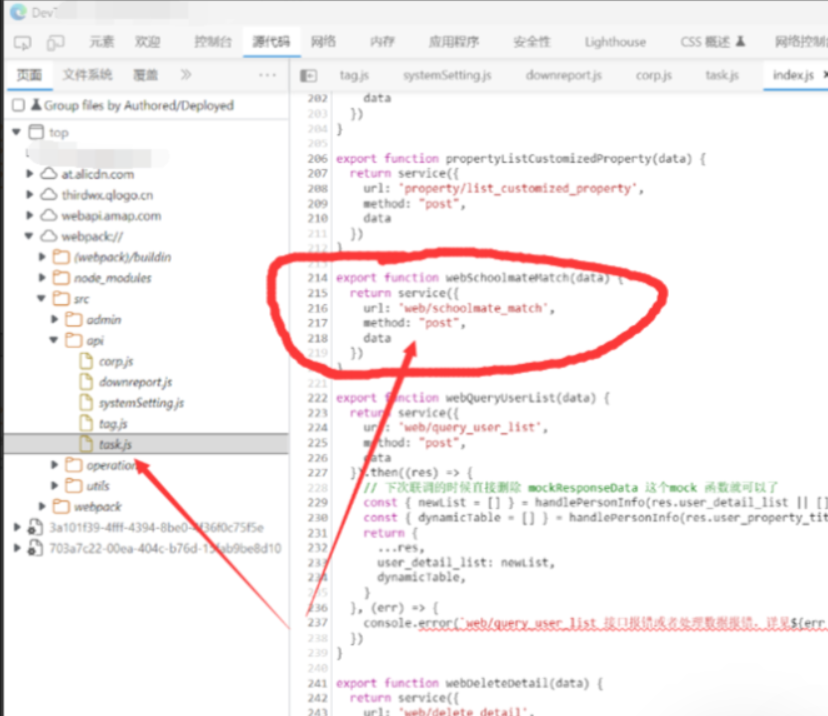

参数值请求数据加密:

JS中找逆向算法,还原算法重新修改发包测试

请求包带令牌:直接复用和删除测试