073-Web攻防-支付逻辑篇&演示源码&文档资源等

073-Web攻防-支付逻辑篇&演示源码&文档资源等

知识点:

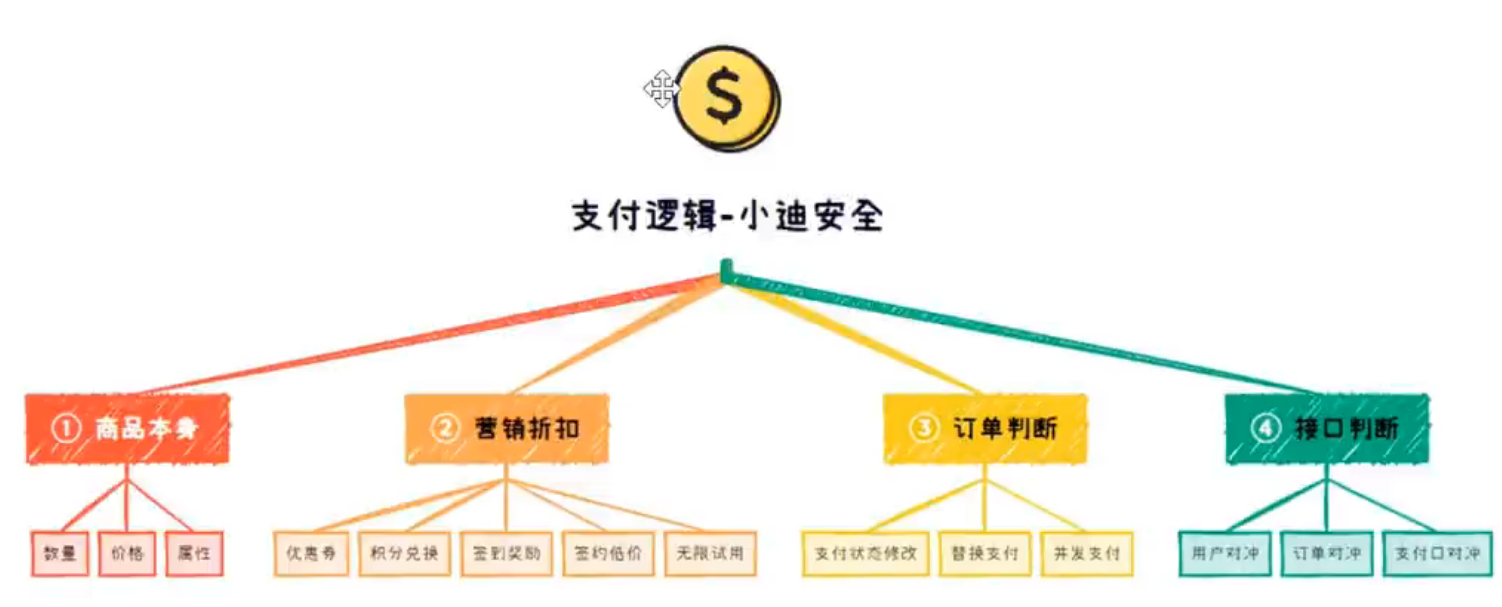

1、支付逻辑-商品本身-修改-数量&价格&属性等

2、支付逻辑-营销折扣-优惠券&积分&签约&试用等

3、支付逻辑-订单接口-替换&并发&状态值&越权支付等

支付逻辑常见测试:

熟悉常见支付流程:选择商品和数量-选择支付及配送方式-生成订单编号-订单支付选择-完成支付

熟悉那些数据篡改:商品ID,购买价格,购买数量,订单属性,折扣属性,支付方式,支付状态等

熟悉那些修改方式:替换支付,重复支付,最小额支付,负数支付,溢出支付,优惠券支付等

熟悉那些另类方法:无限试用,越权支付,并发兑换,四舍五入半价购,循环利用优惠券,支付签约逻辑等

支付逻辑挖掘:

找到关键的数据包:可能一个支付操作有三四个数据包,我们要对数据包进行挑选。

分析数据包:支付数据包中会包含很多的敏感信息(账号,金额,余额,优惠等)

要尝试对数据包中的各个参数进行分析。

不按套路出牌:多去想想开发者没有想到的地方,如算法拼接,关闭开启返优惠券等

PC端尝试过,APP端也看看,小程序也试试

支付逻辑安全修复:

在后端检查订单的每一个值,包括支付状态;

校验价格、数量参数,比如产品数量只能为整数,并限制最大购买数量 ;

与第三方支付平台检查,实际支付的金额是否与订单金额一致;

如给用户退款,要使用原路、原订单退回。如:退押金,按用户原支付订单原路退回;

加密、解密、数字签名及验证,这个可以有效避免数据修改,重放攻击中的各种问题;

金额超过指定值,进行人工审核等。

1、支付逻辑-商品本身-修改-数量&价格&属性等

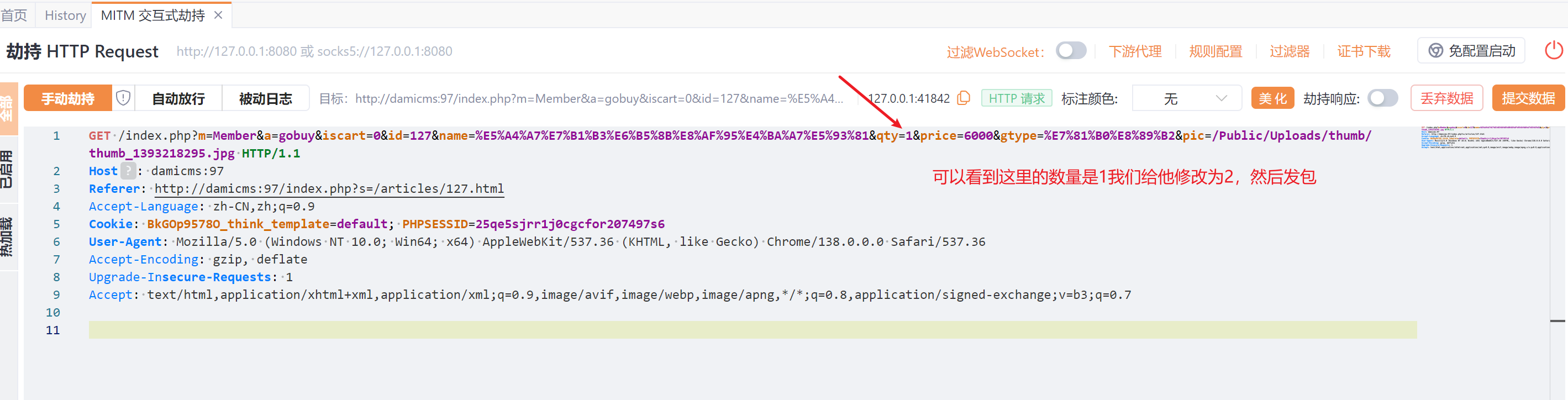

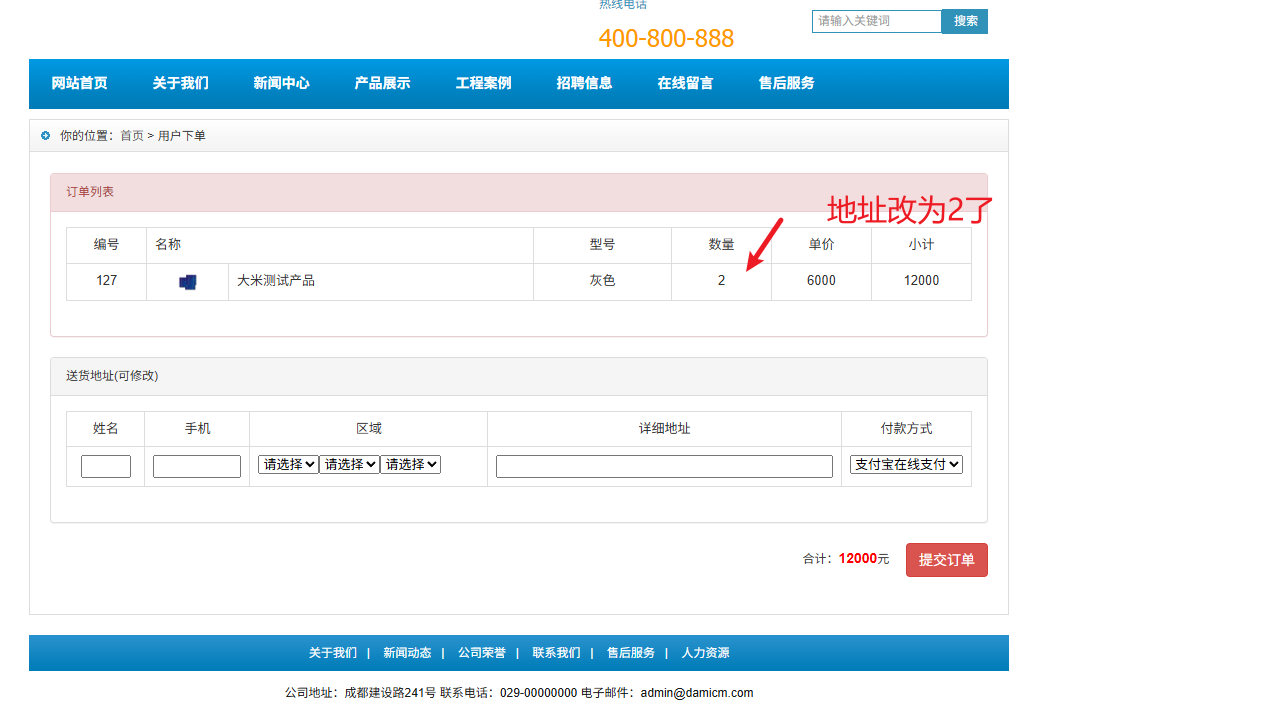

修改数量

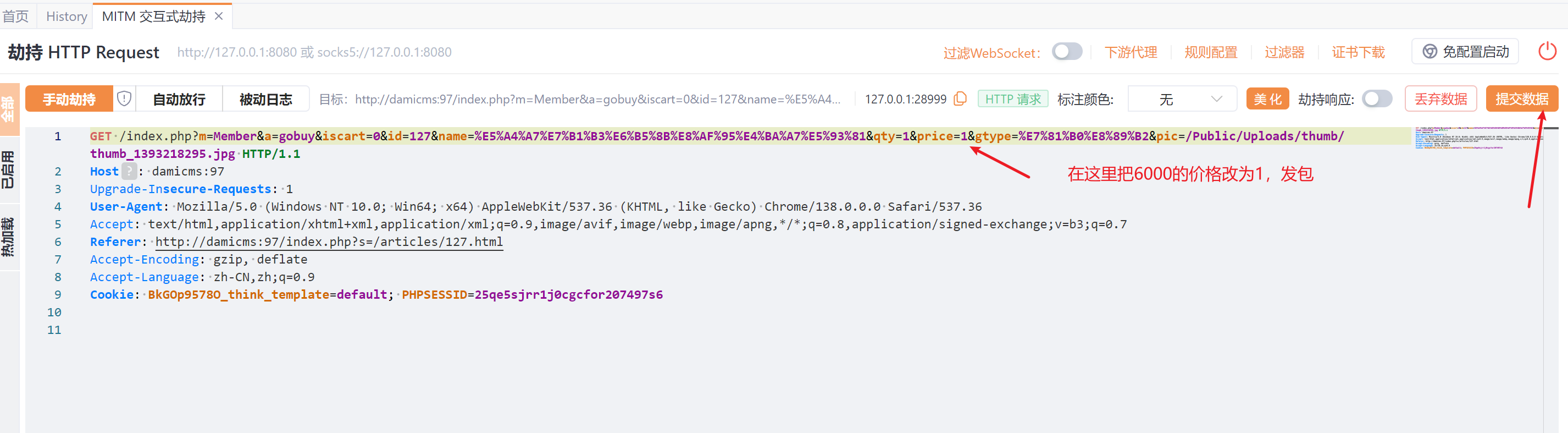

篡改价格

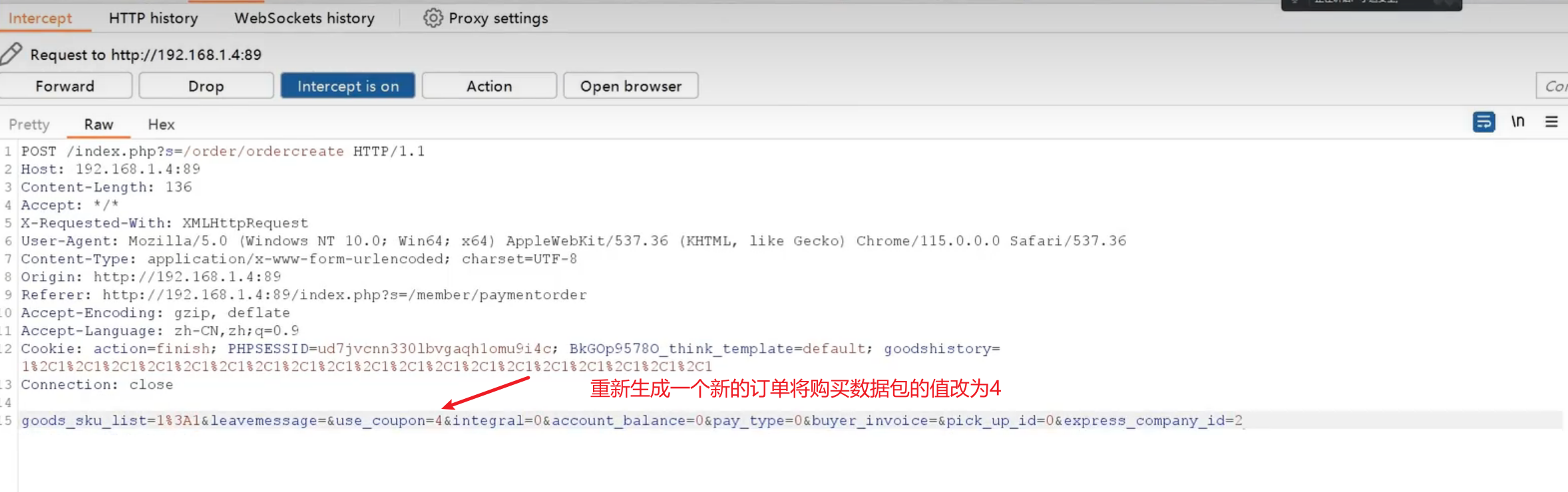

继续对刚才的商品进行测试,抓包

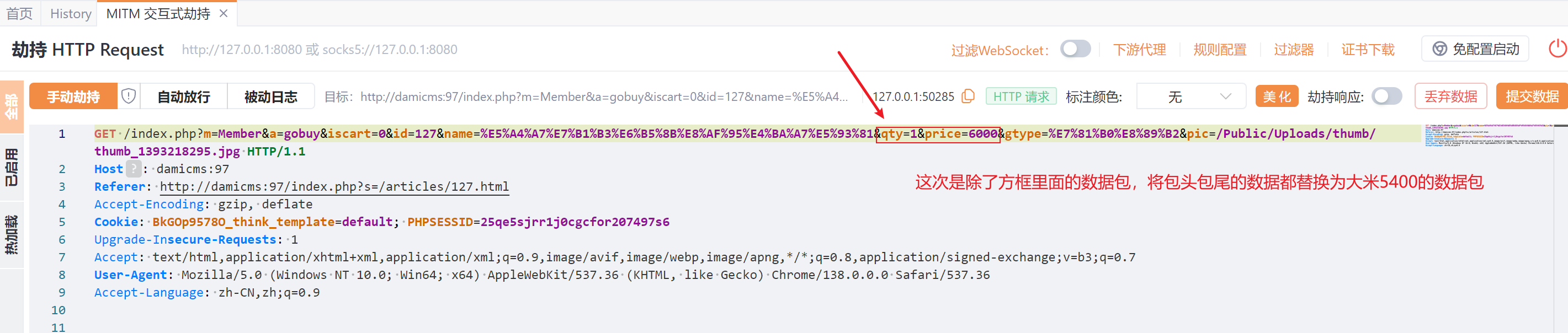

替换支付

以A产品价格订单去购买B产品的订单价格

对方检测付款成功的状态 如果没有考虑到对应的订单和产品的 就有这样的安全问题

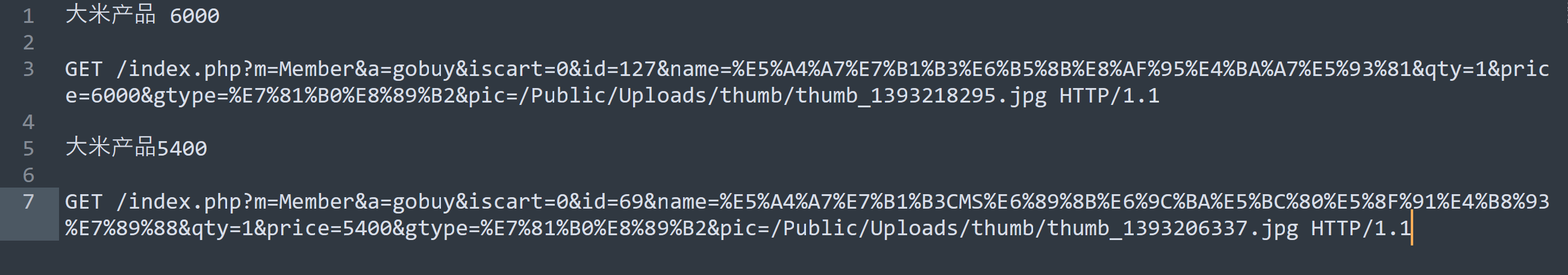

我们这里对两件不同价格的商品进行抓包,查看他们的数据包

重新购买大米产品6000 并且对数据包进行修改

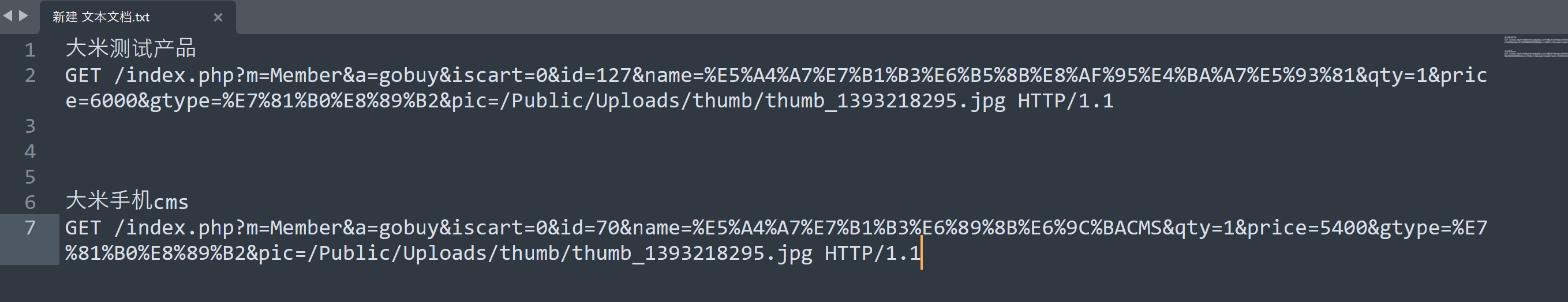

产品对冲

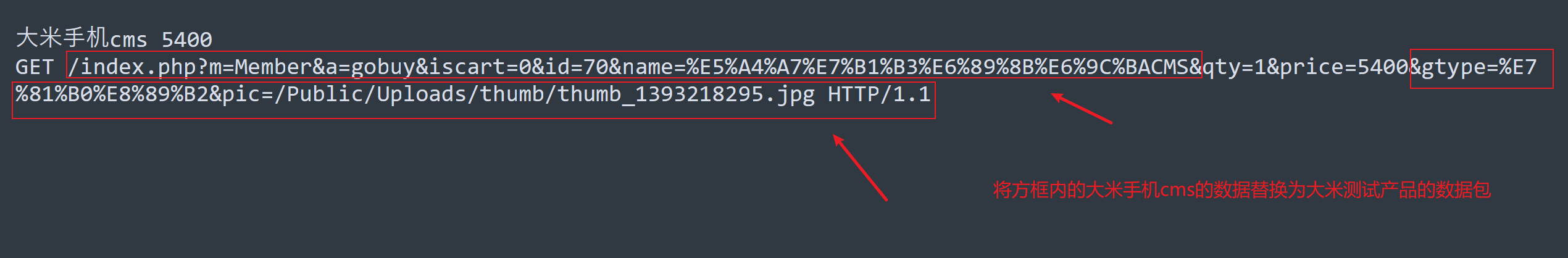

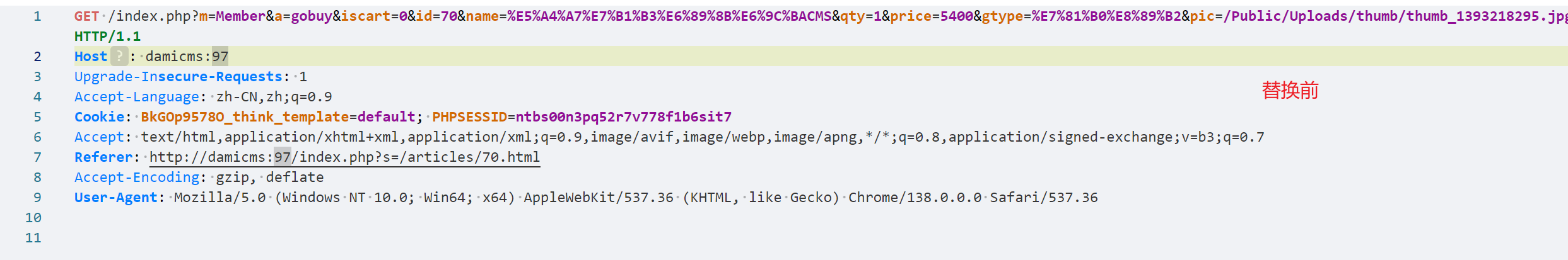

这里里对大米测试产品和大米手机cms产品进行抓包,复制到文本里面

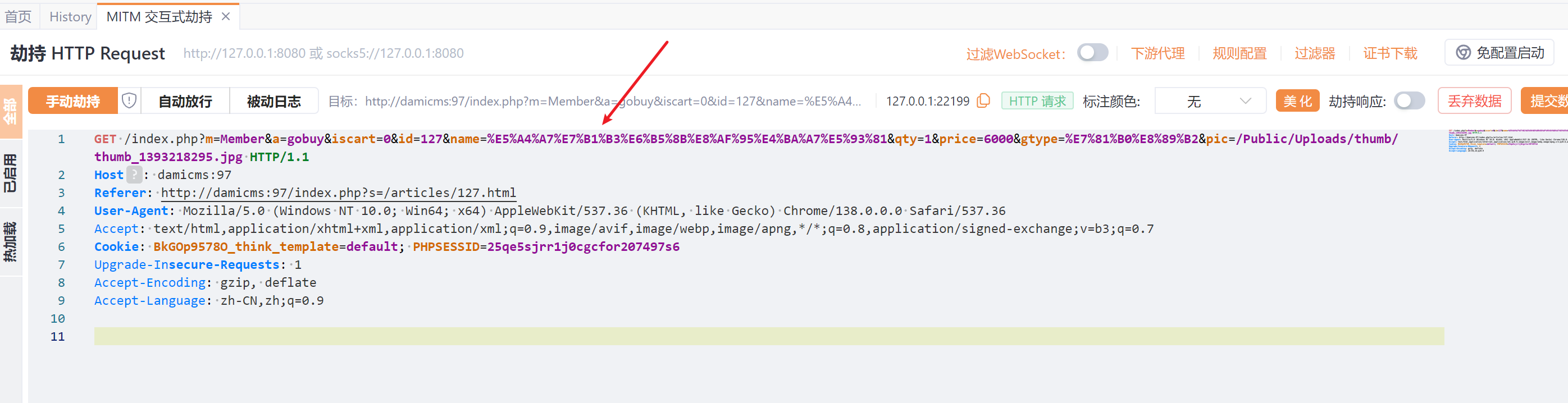

这里对大米测试产品进行购买抓包

将大米手机cms替换为大米测试产品的数据包

2、支付逻辑-营销折扣-优惠券&积分&签约&试用等

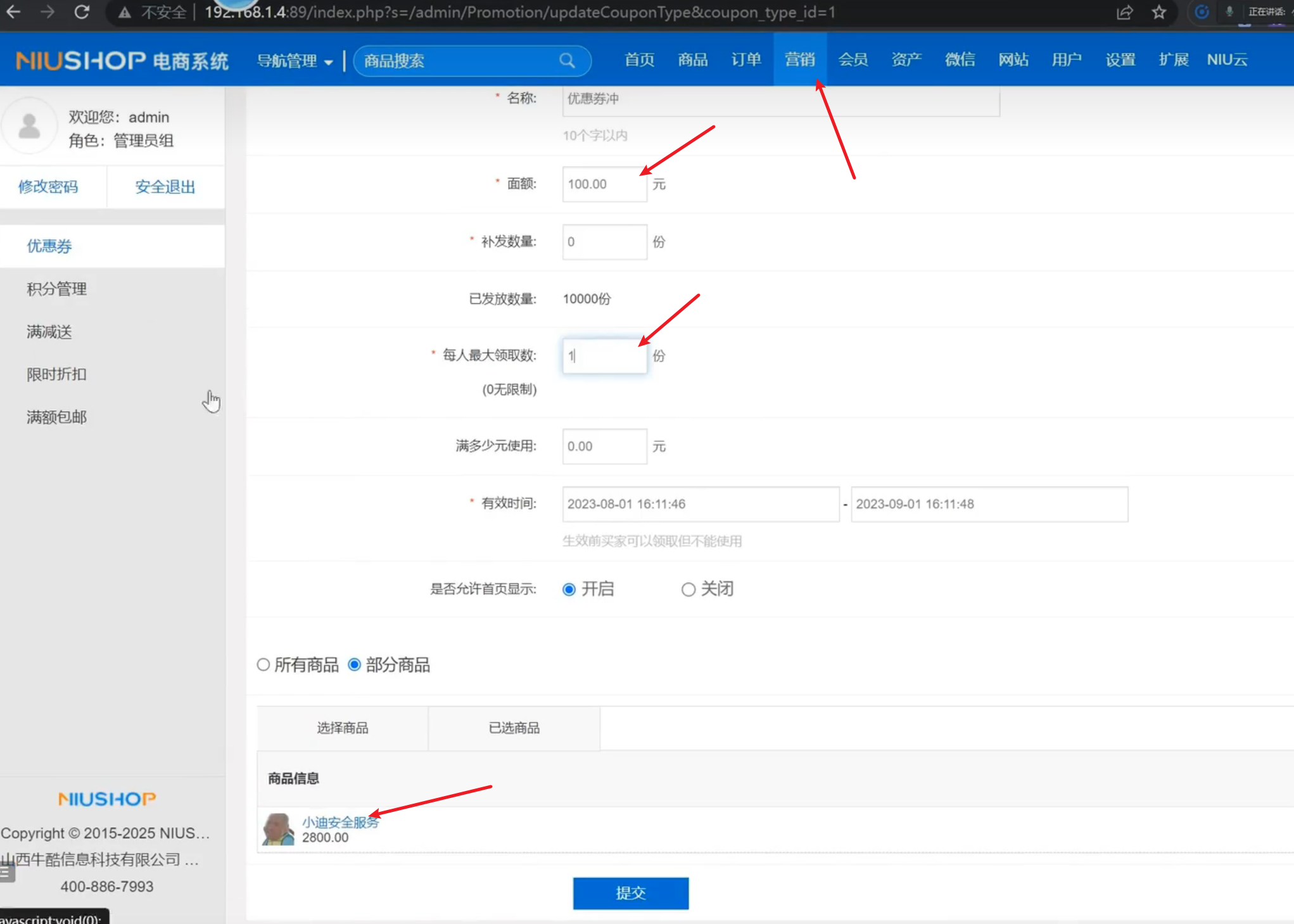

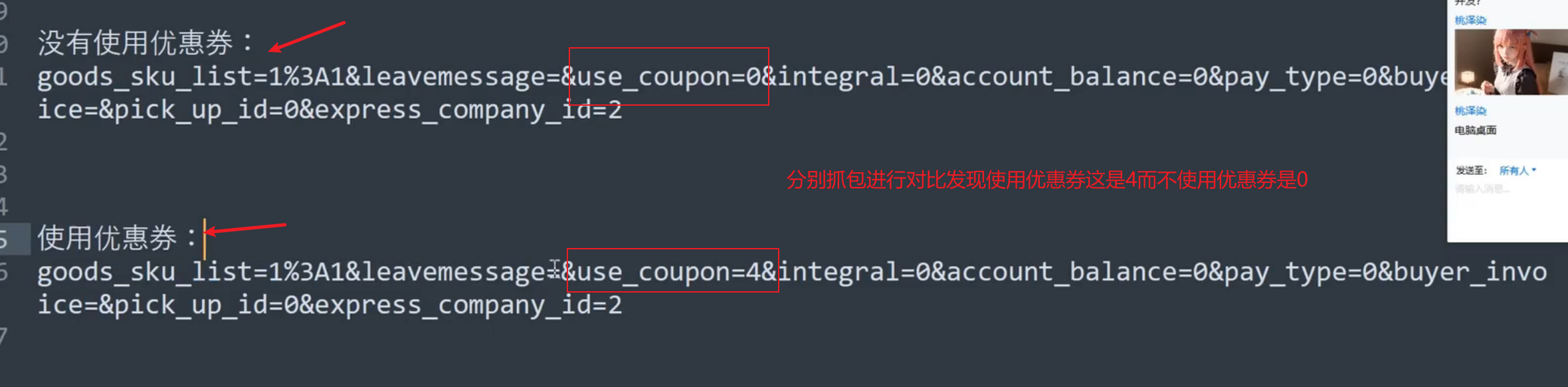

优惠券复用

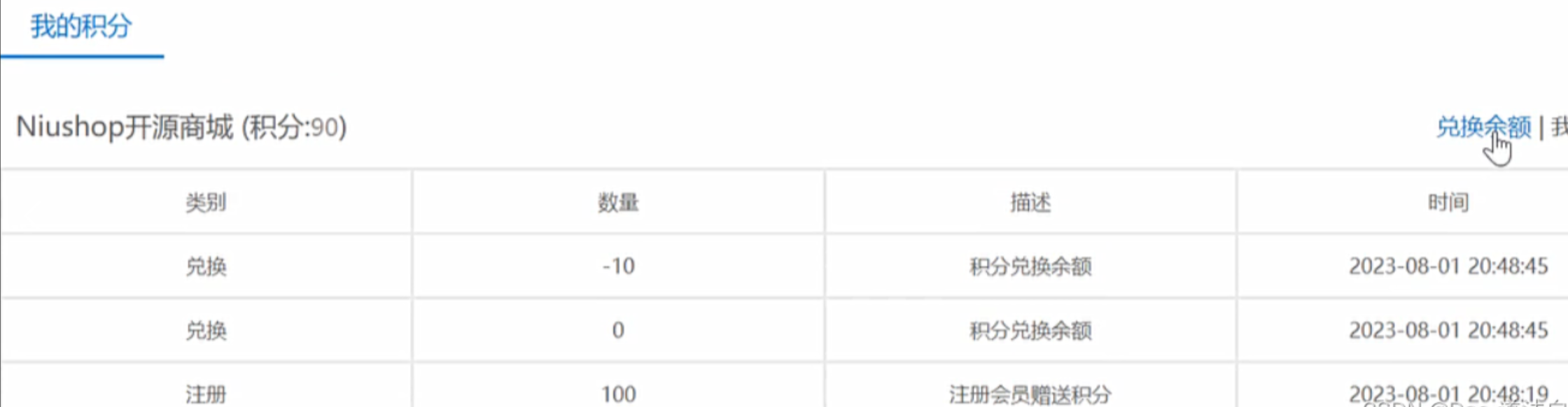

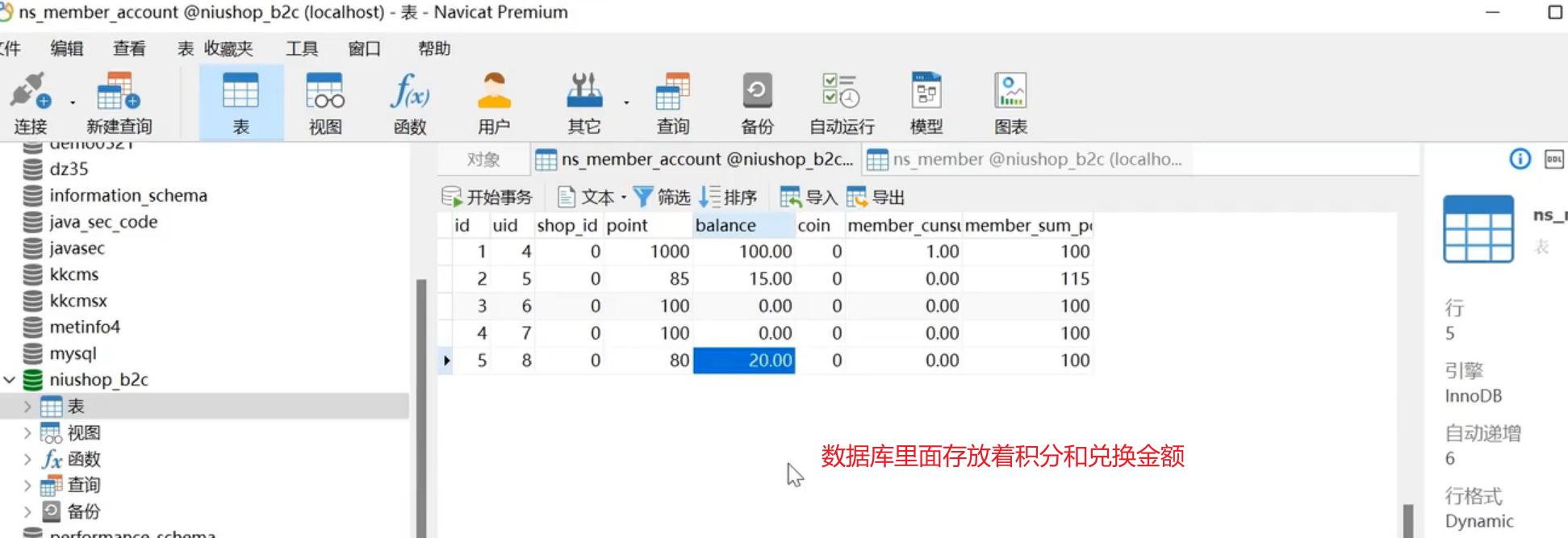

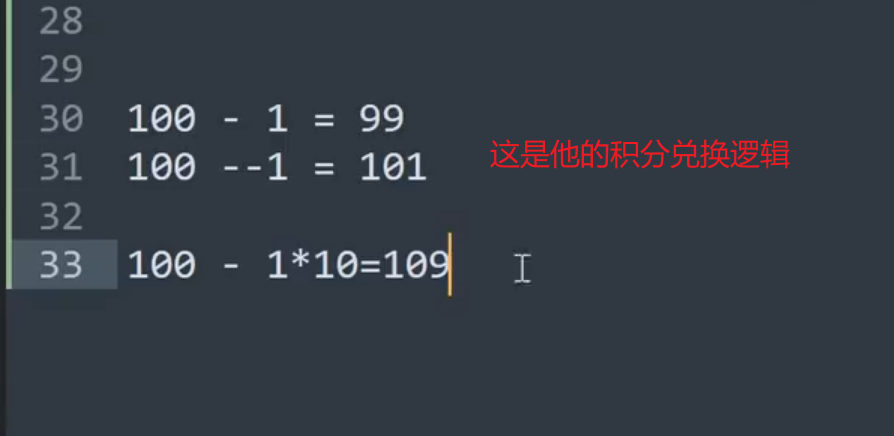

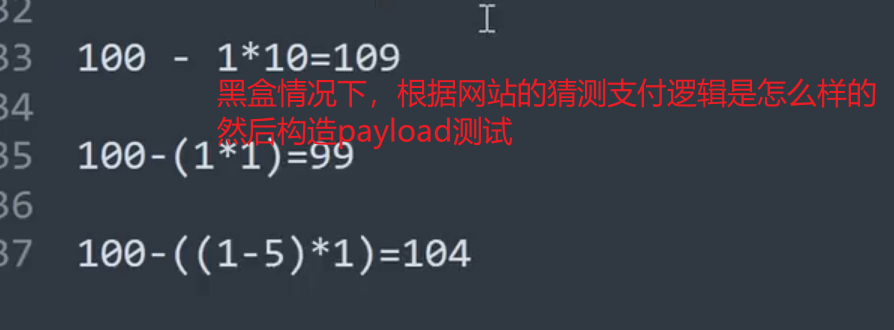

积分对冲溢出

3、支付逻辑-订单接口-替换&并发&状态值&越权支付等

*越权让他人支付*

https://forum.butian.net/share/1125

*四舍五入半价购*

这个漏洞上次看小伙伴交的补天,获得了厂商1.2k的奖金,如何操作呢,我们来分析分析。我们以充值为例,余额值一般保存到分为止,那么如果我充值0.001元也就是1厘,一般开发会在前端判断我们的数字,或者将最后一位四舍五入,使用支付宝充值是直接报错的,因为第三方一般只支持到分。

那我们如果充值0.019呢,由于支付宝只判断到分,所以导致只能支付0.01,而由于我们支付成功,前端会将9四舍五入,直接变成0.02,所以等于直接半价充值。(这个漏洞京东也是有的,不过后来修复了。)

*并发提前全签到*

1、 采用时间验证,修改当前设备时间绕过

2、 未采用验证,直接修改数据包对应发包

*循环利用优惠券*

*支付签约多逻辑*

大家都知道有些软件推出了新用户的会员签约功能,新的用户首次签约付费时能以低价购买会员,这个时候就尝试想白嫖多个月的低价会员了。于是开始第一次测试——使用支付宝打开签约界面,然后使用微信也同时打签约界面,然后再依次支付,支付后系统提示,无法重复签约。

我想难到系统有检测?舍不得孩子套不到狼,于是申请个新号再次进行测试:

l 还是同时支付宝和微信都打开了签约界面,但这次先签约其中一个比如先签约微信;

l 微信支付成功并签约完成后,在微信取消签约,然后再去支付宝点击签约;

这个时候奇迹就发生了,系统成功到账了2个月的低价会员!

也就是说服务器虽然校验了同一新用户不能同时多次低价签约,但是对于新用户同时发起的多个支付签约页面的请求,服务器没有校验解约后再次签约的情况,导致成功白嫖!以上的一个业务逻辑流程大致如下图: