213-蓝队技能-应急响应篇&Web入侵指南&查杀分析&项目环境等

213-蓝队技能-应急响应篇&Web入侵指南&查杀分析&项目环境等

知识点

1、应急响应-Web入侵指南-分析入口思路

2、应急响应-Web入侵指南-Webshell查杀

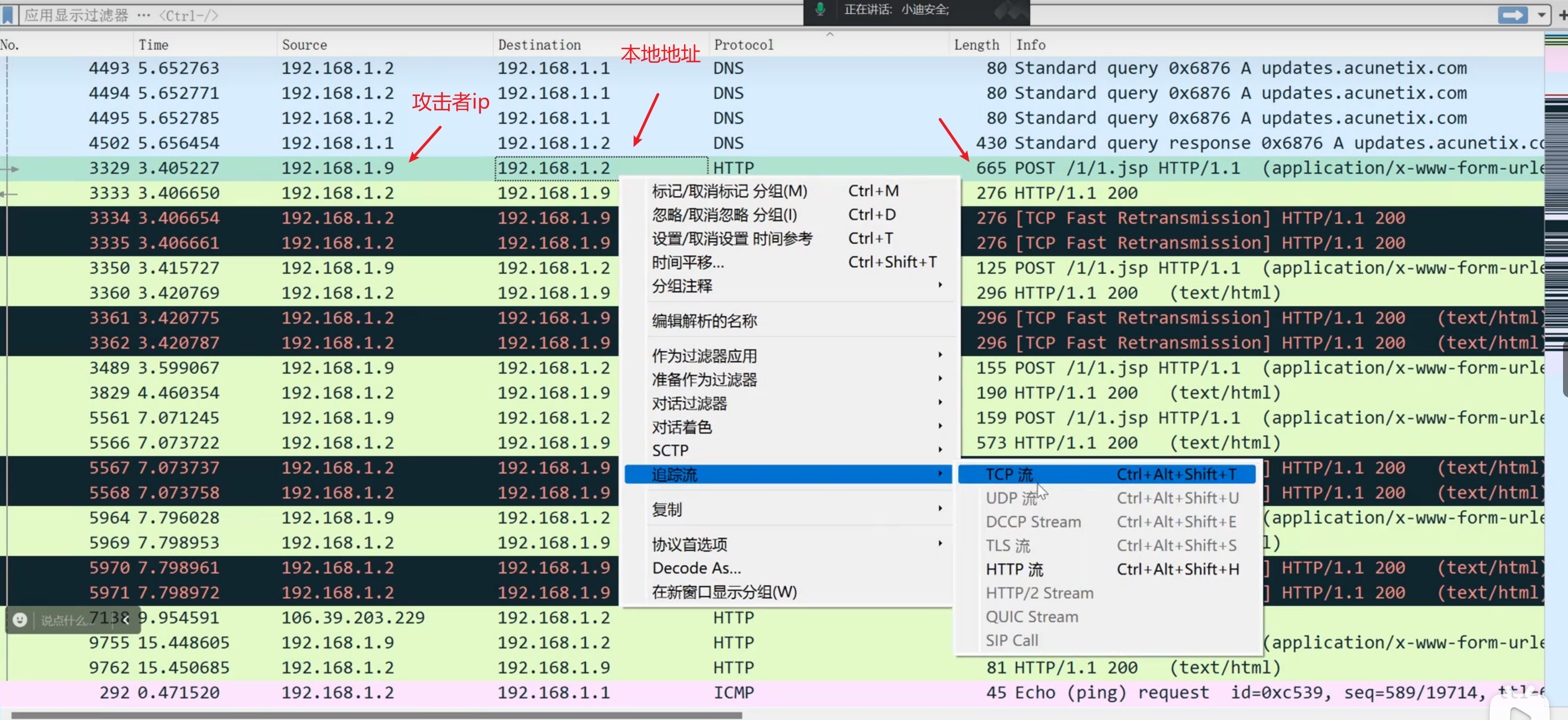

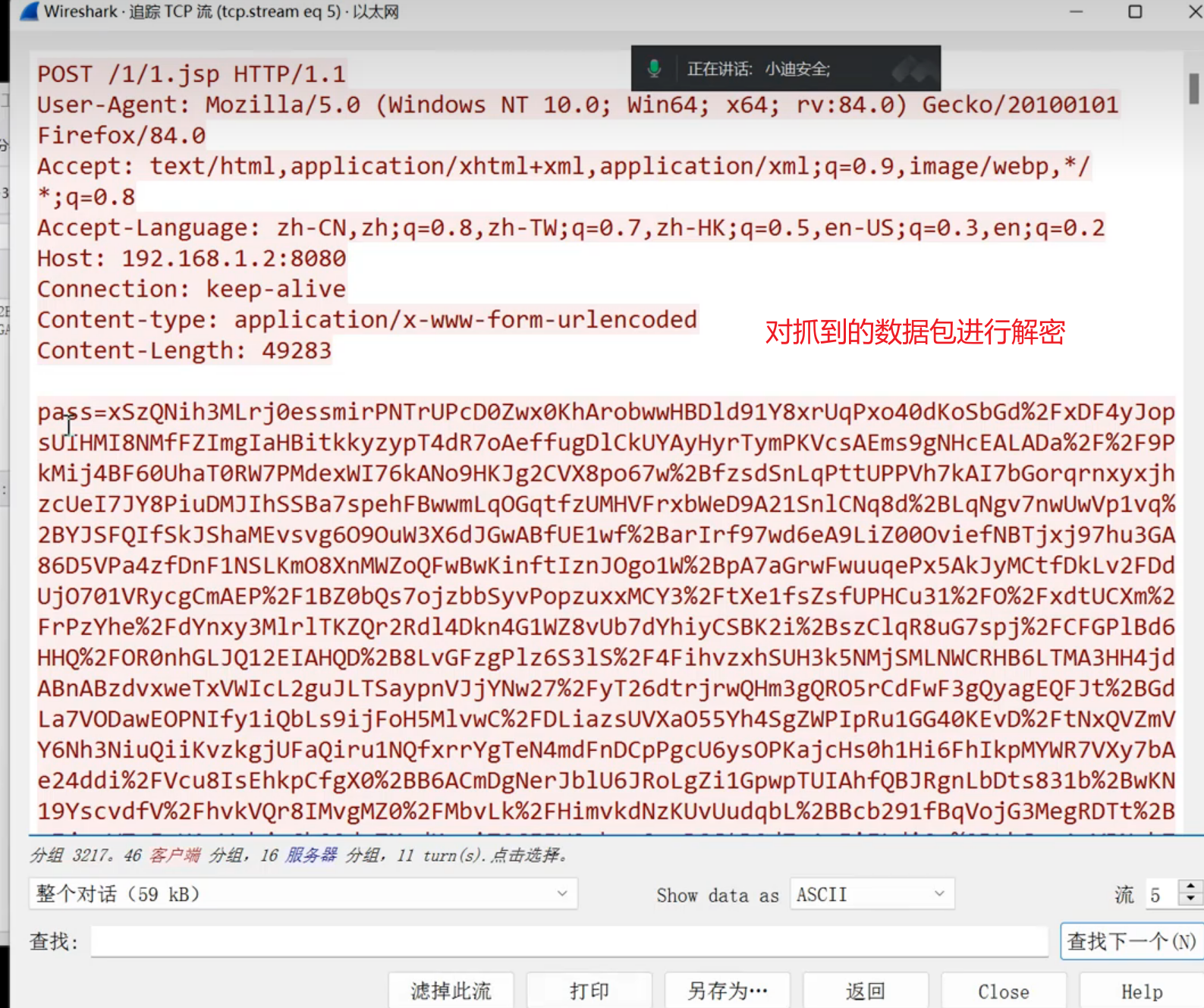

3、应急响应-Web入侵指南-流量包捕获解密分析

演示案例-蓝队技能-Web入侵-入口&查杀&攻击链等

1、Web攻击事件

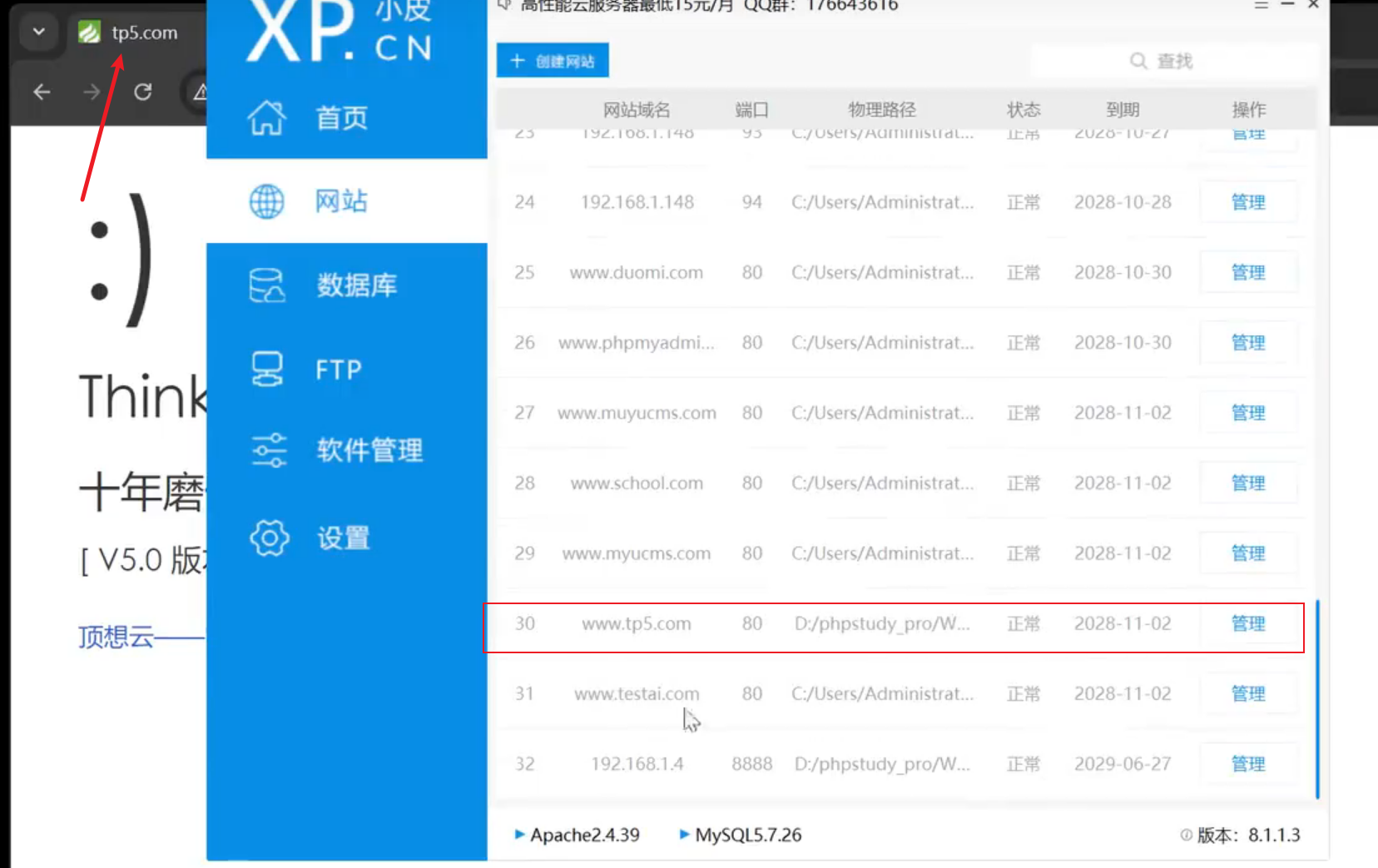

获取当前WEB环境的组成架构(脚本,数据库,中间件,系统等)

分析入侵思路:

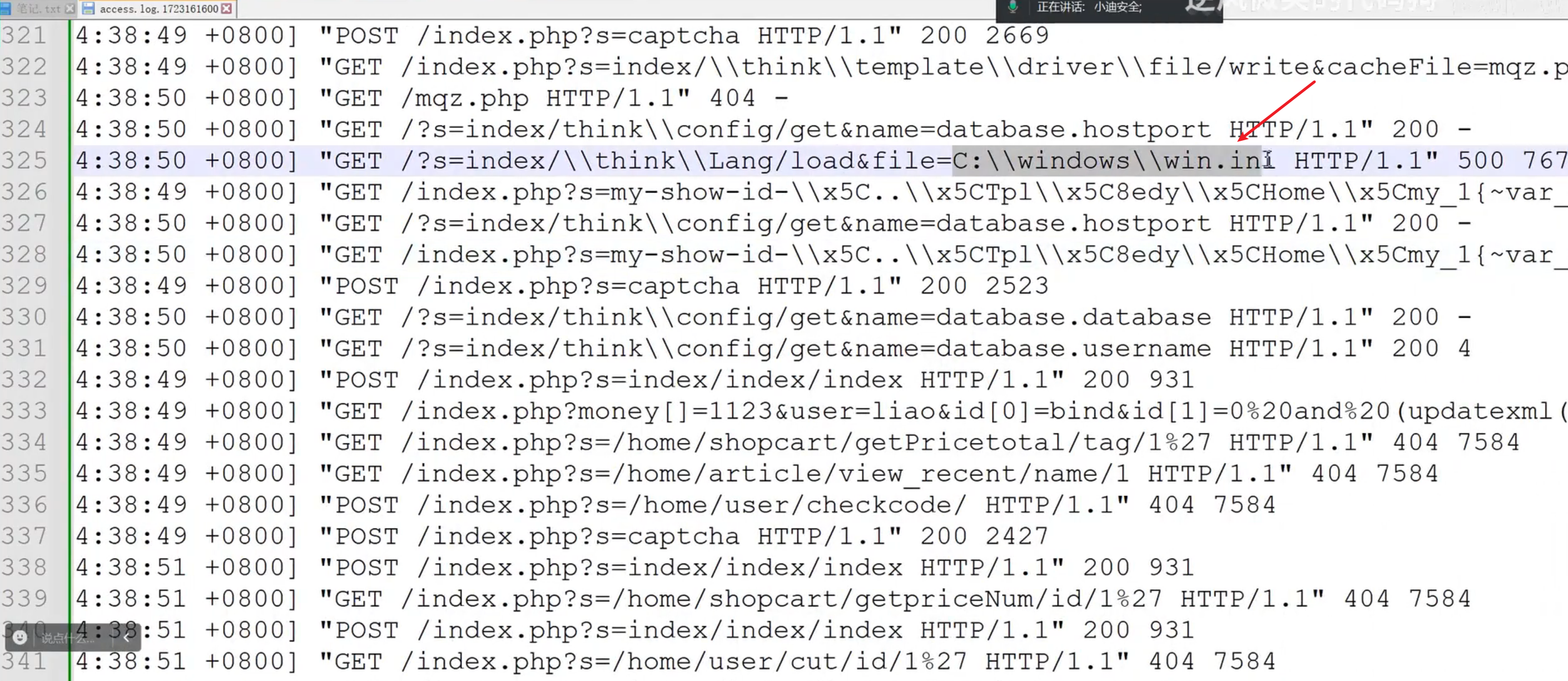

1、利用时间节点筛选日志行为

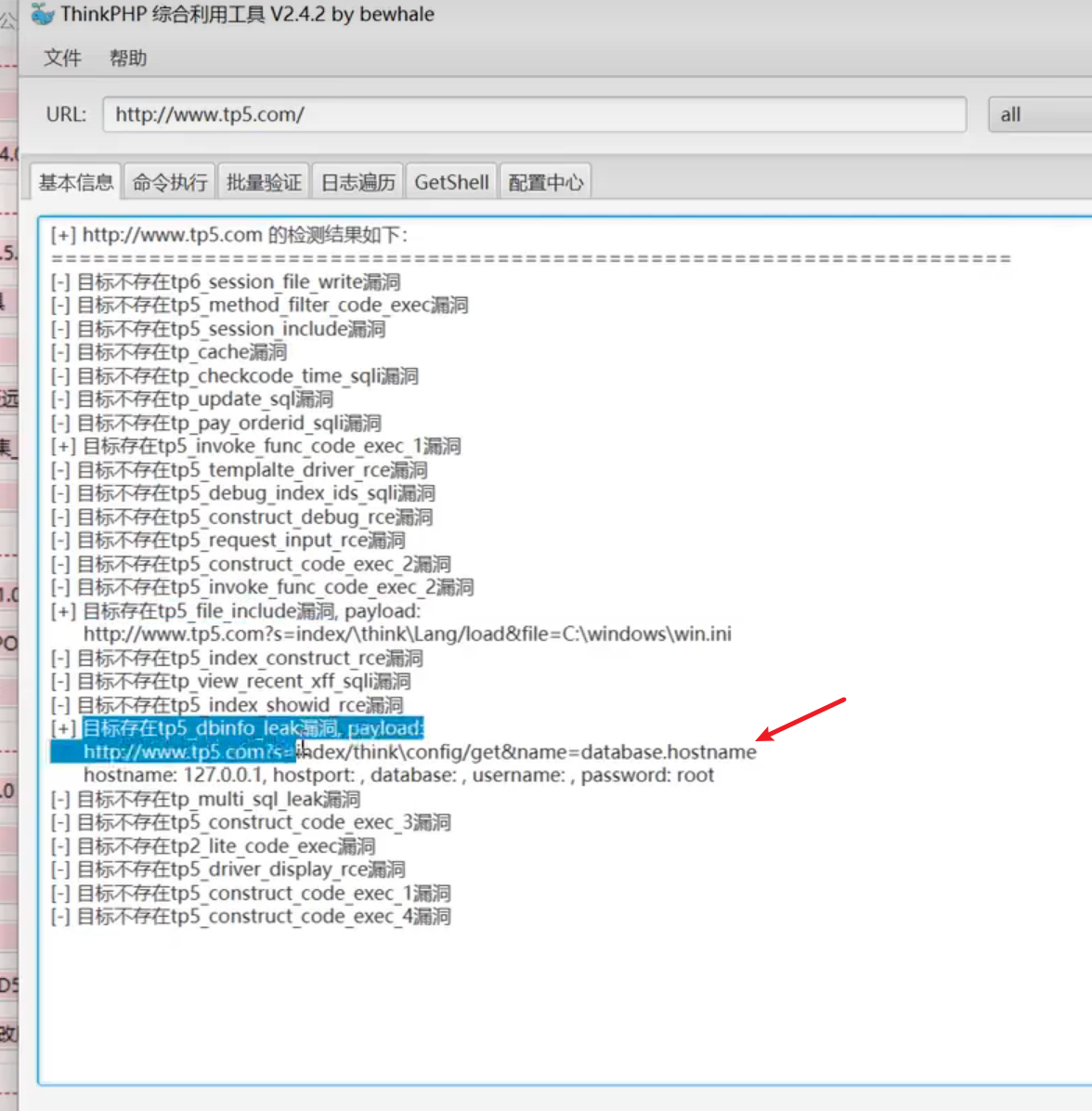

2、利用对漏洞进行筛选日志行为

3、利用后门查杀进行筛选日志行为

4、利用文件修改时间筛选日志行为

5、利用流量捕获设备数据包分析行为

2、Web日志分析

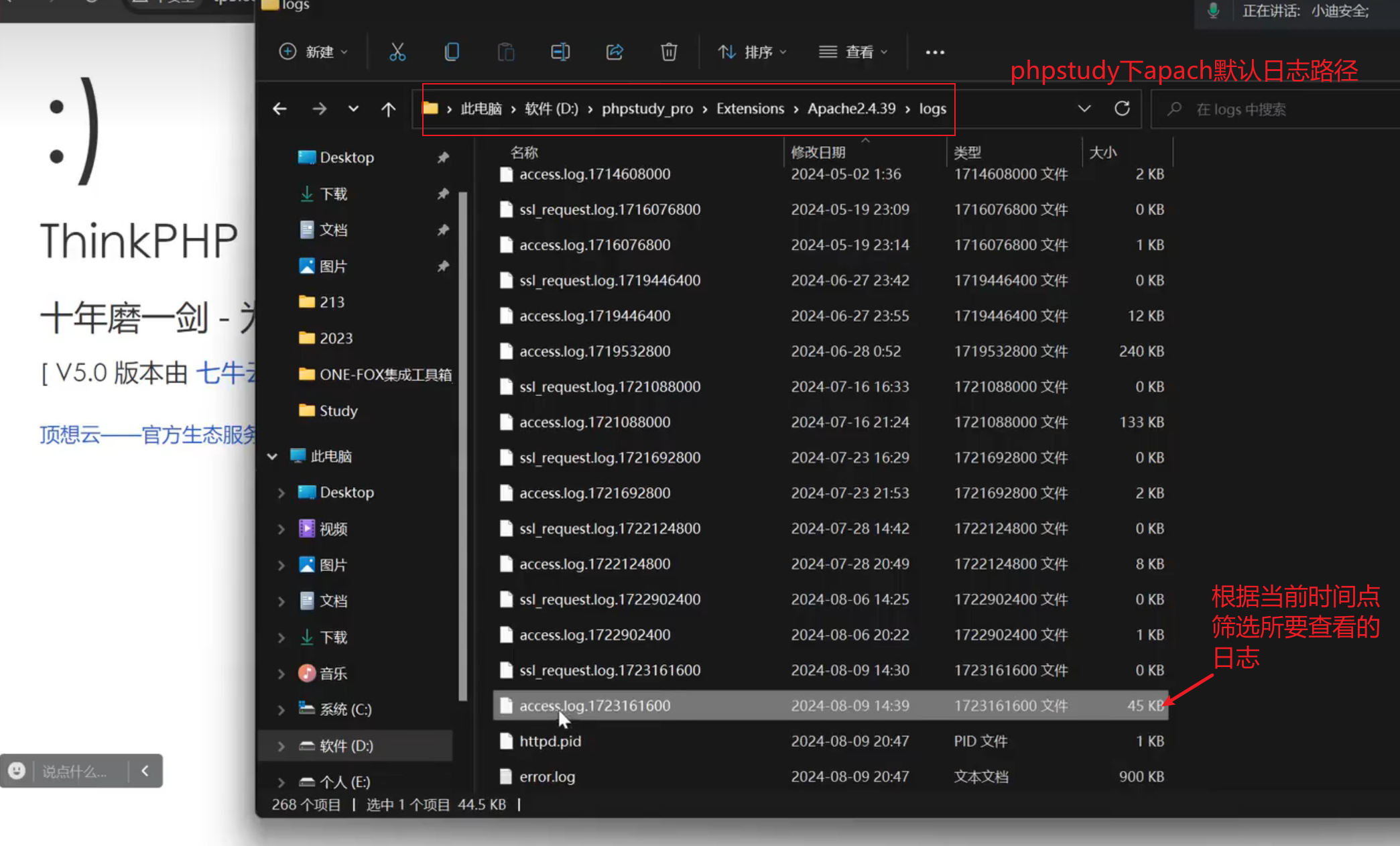

WEB日志如果不知道放哪里都可以百度查

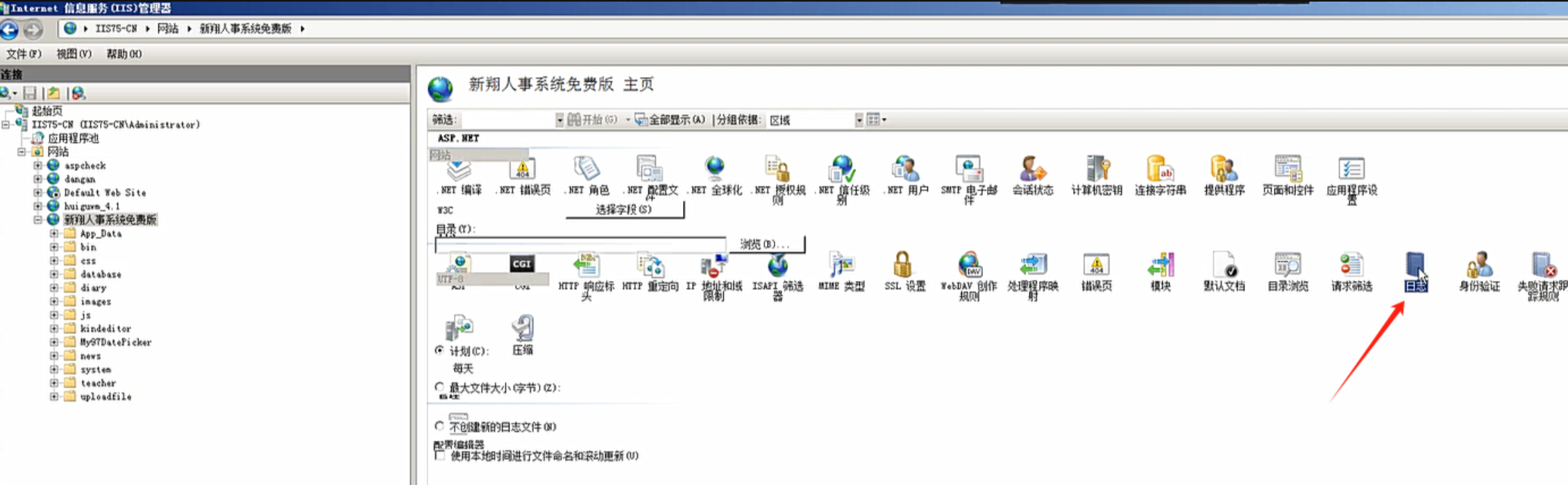

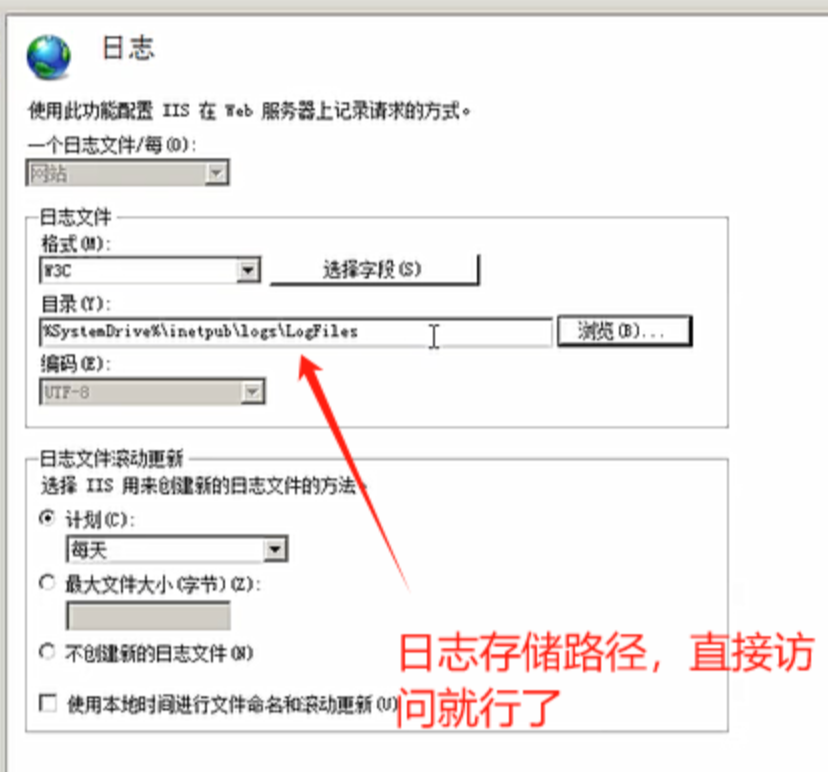

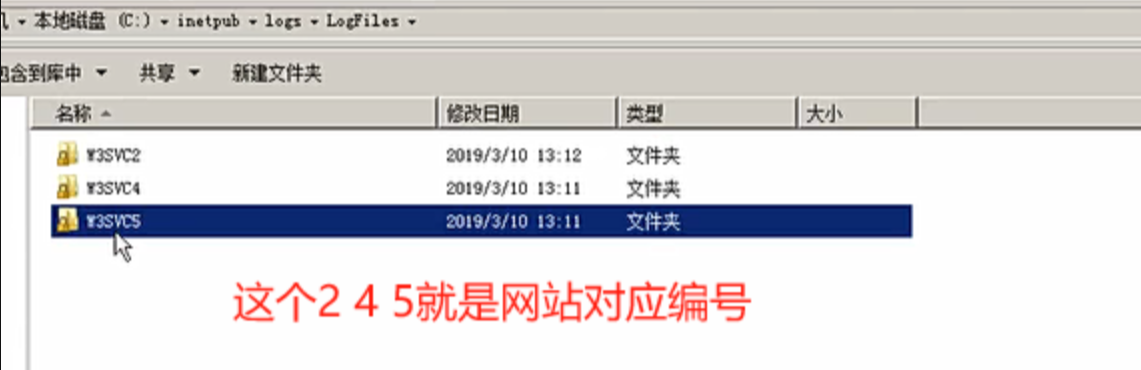

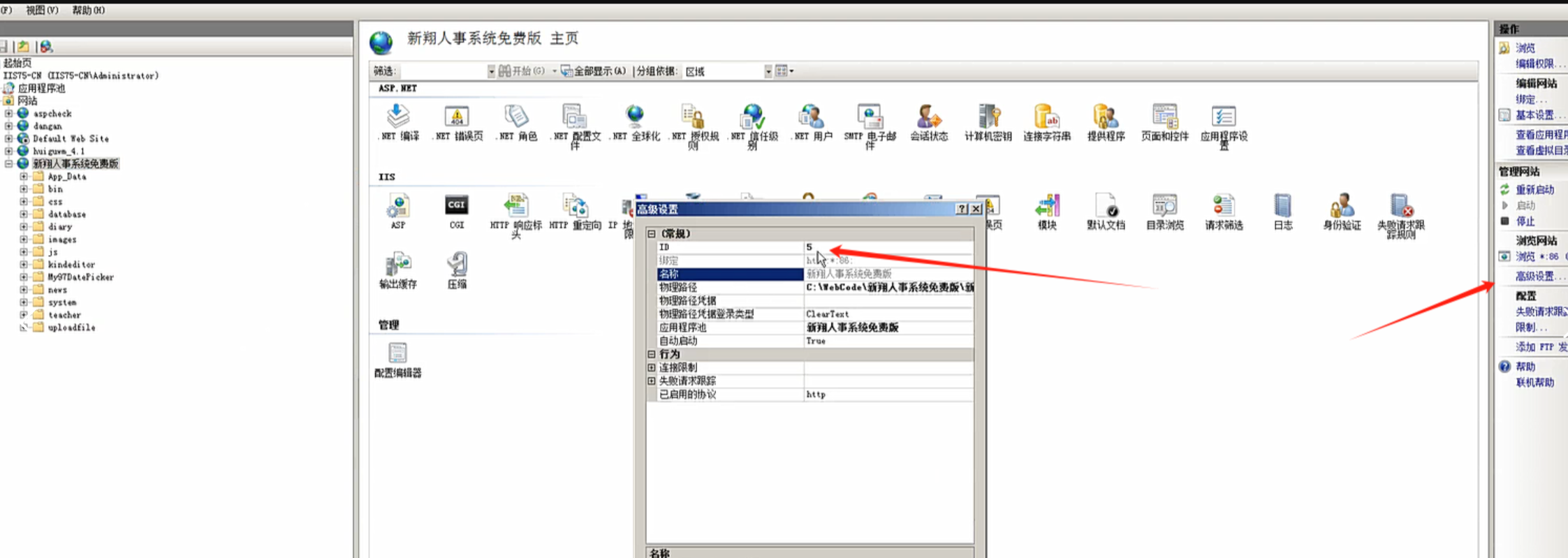

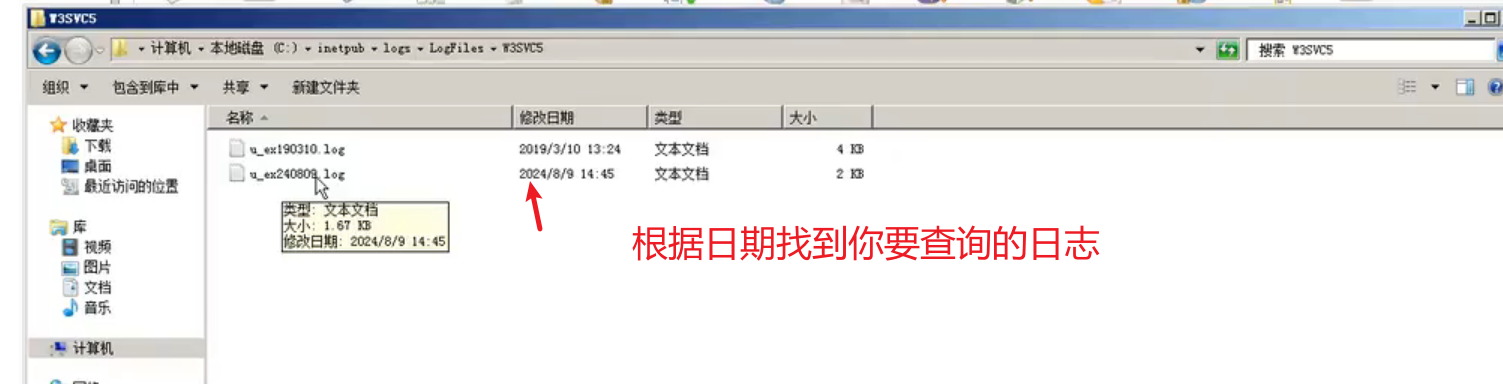

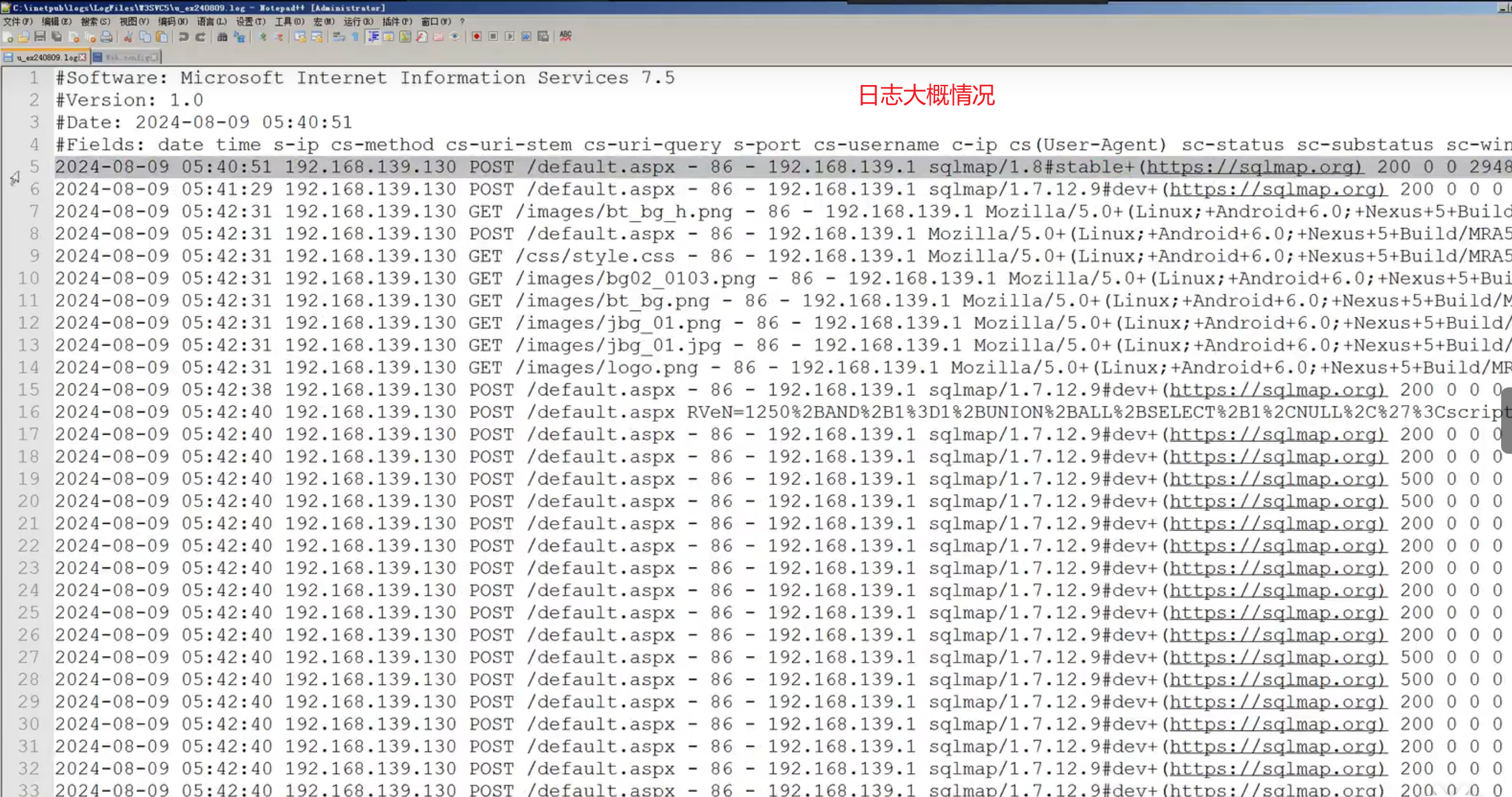

IIS+.net(基于时间节点筛选日志)

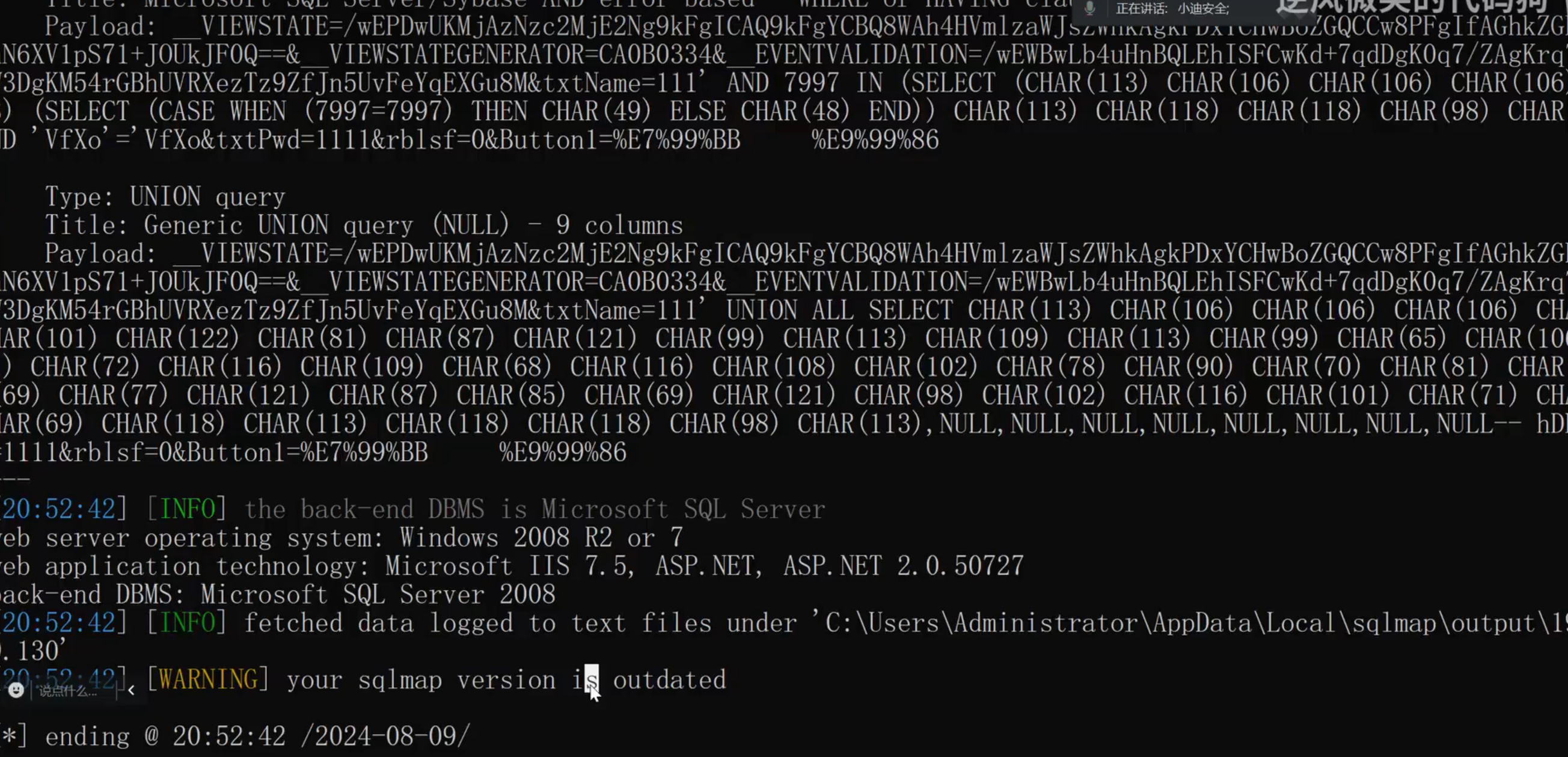

通过日志分析这里有很多sqlmap的数据包,攻击者对网站实行了注入 ,访问url地址发现是一个登录页面,模拟一下是不是这里产生的sql注入

Apache+php(基于漏洞筛选日志)

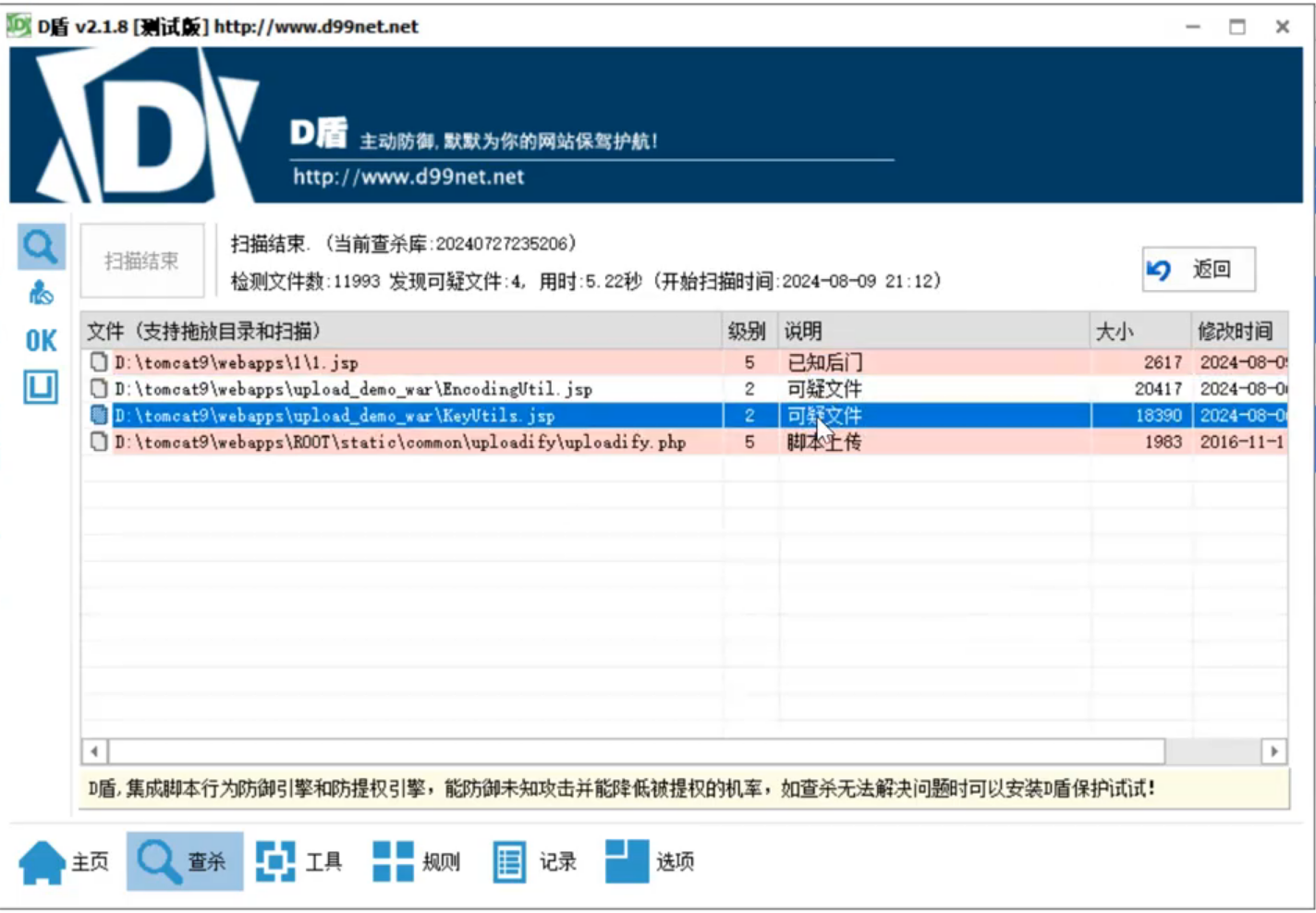

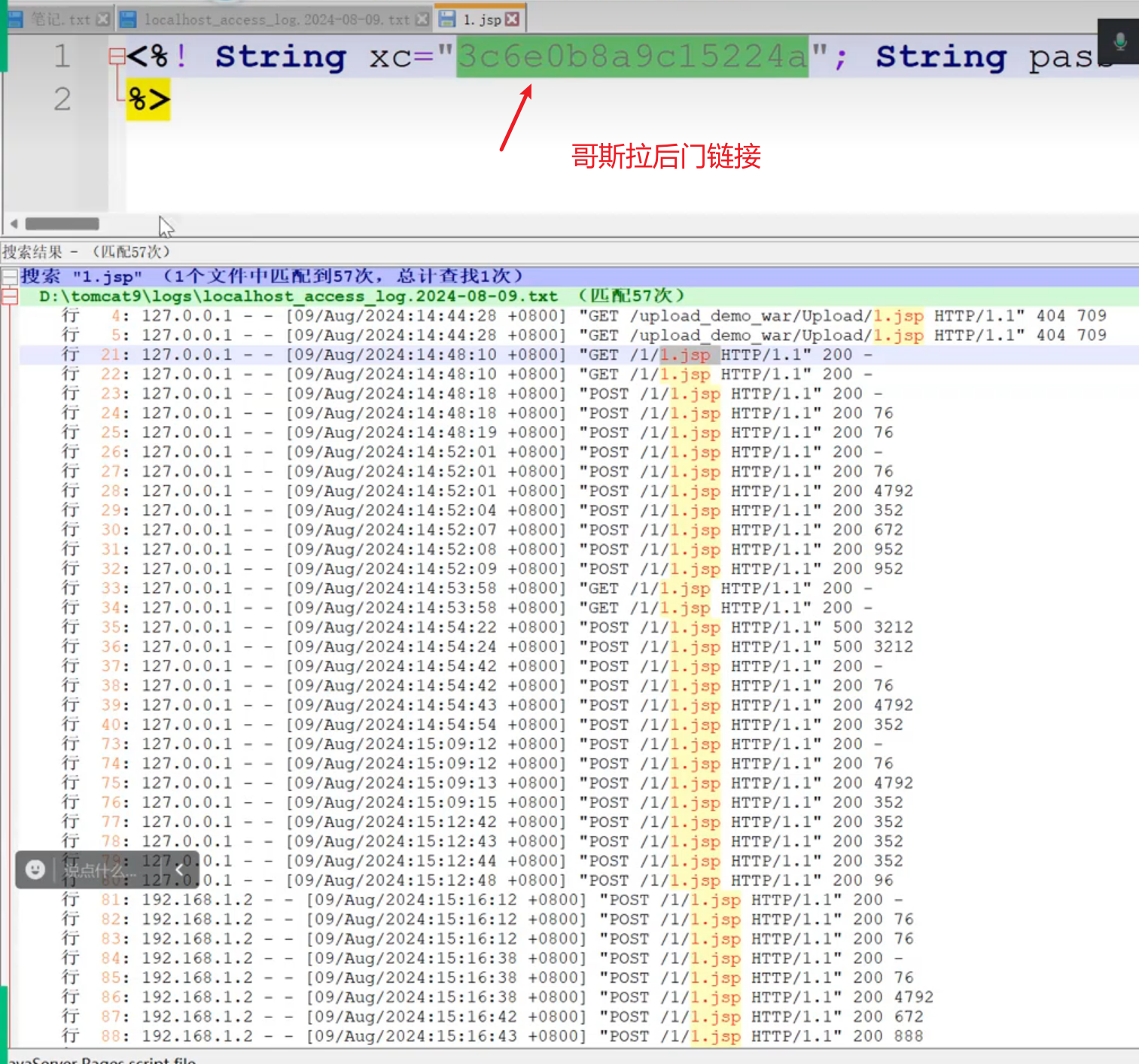

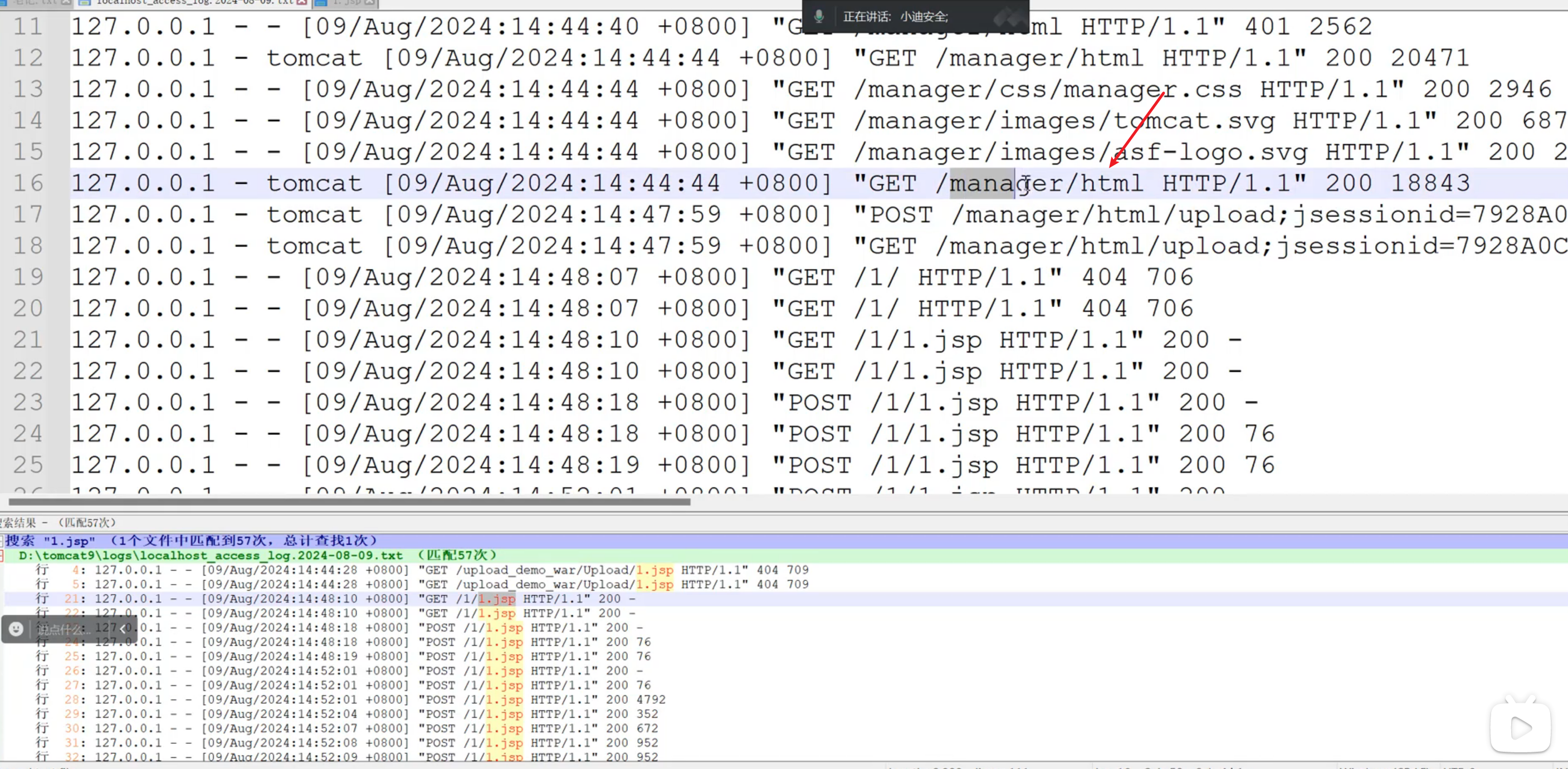

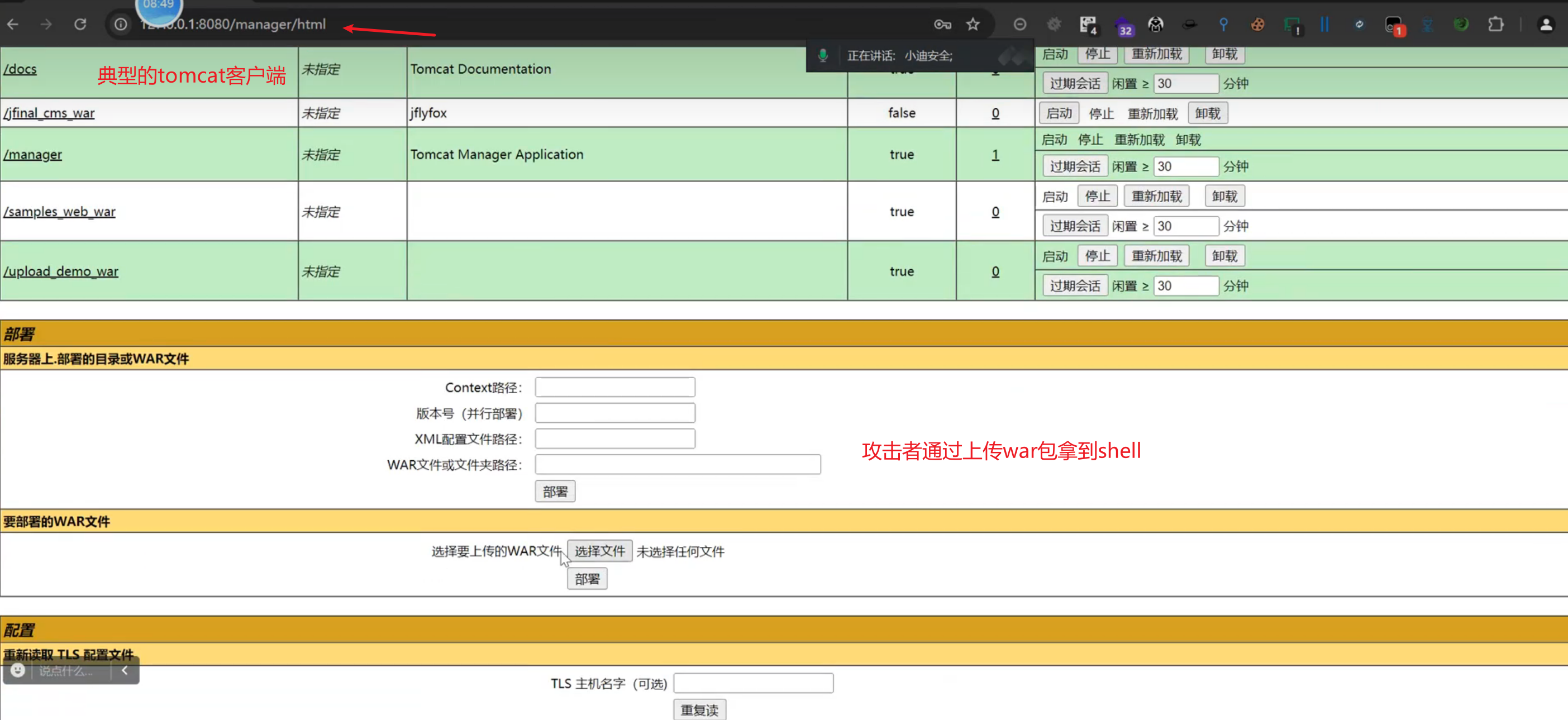

Tomcat+jsp(基于后门查杀筛选日志)

通过后内查杀找到了后内文件

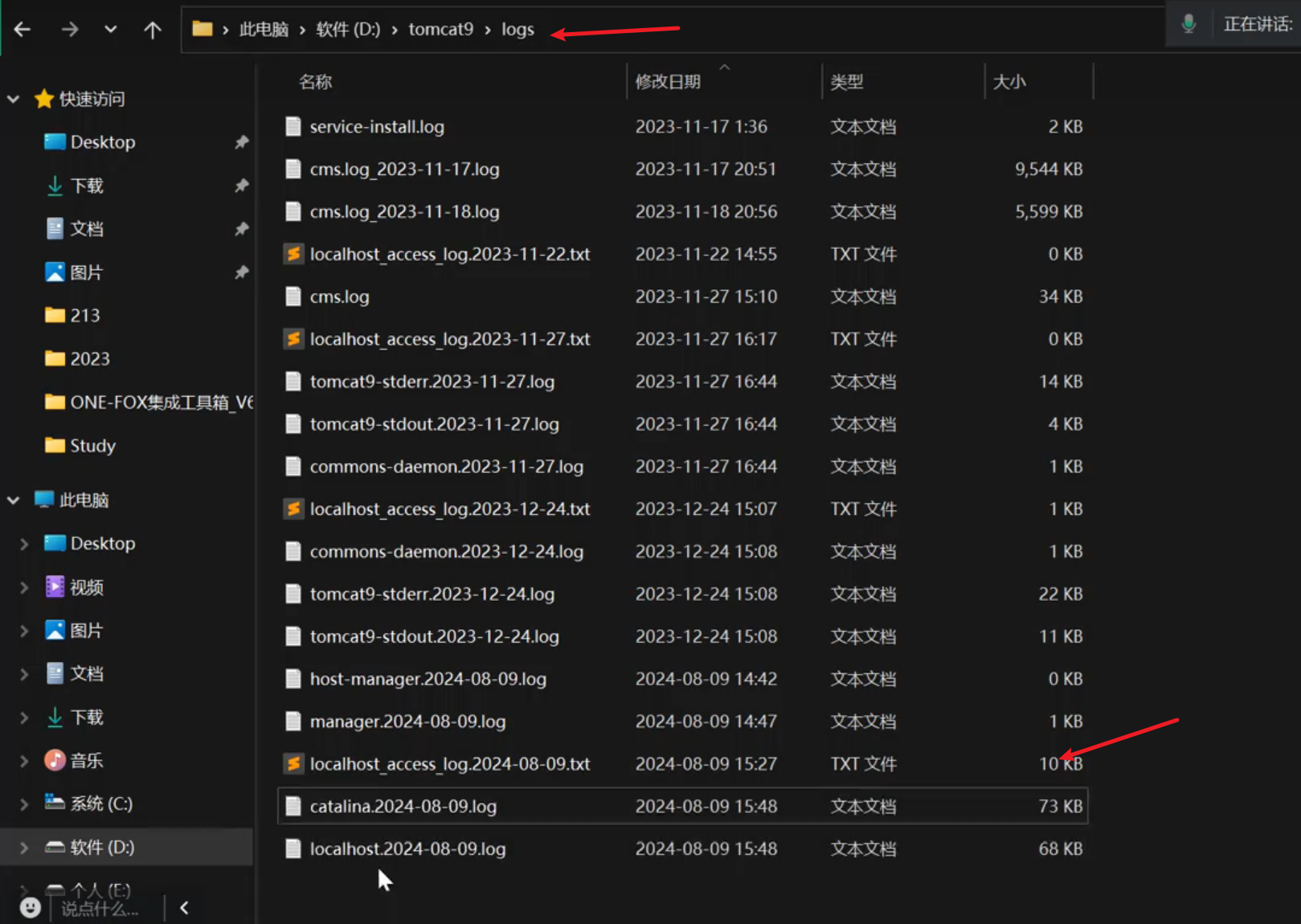

日志里面区定位什么时间第一次访问了后门

之前的IP访问就可能是攻击利用的过程

manager/html

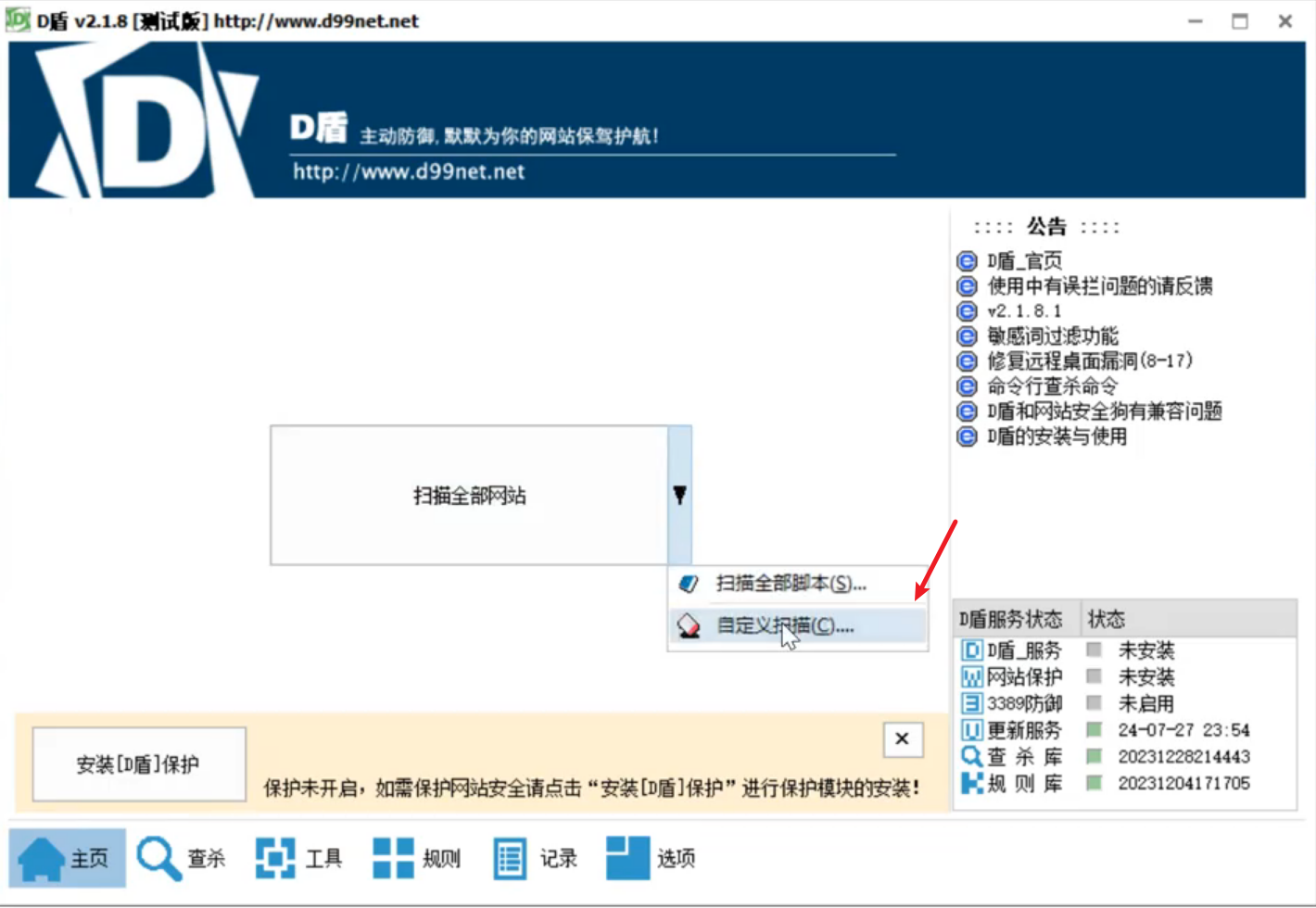

3、Web后门查杀

1 | 注:关于内存马查杀还需后续讲解 |

4、Web攻击链分析

1 | 1、数据包流量特征 |

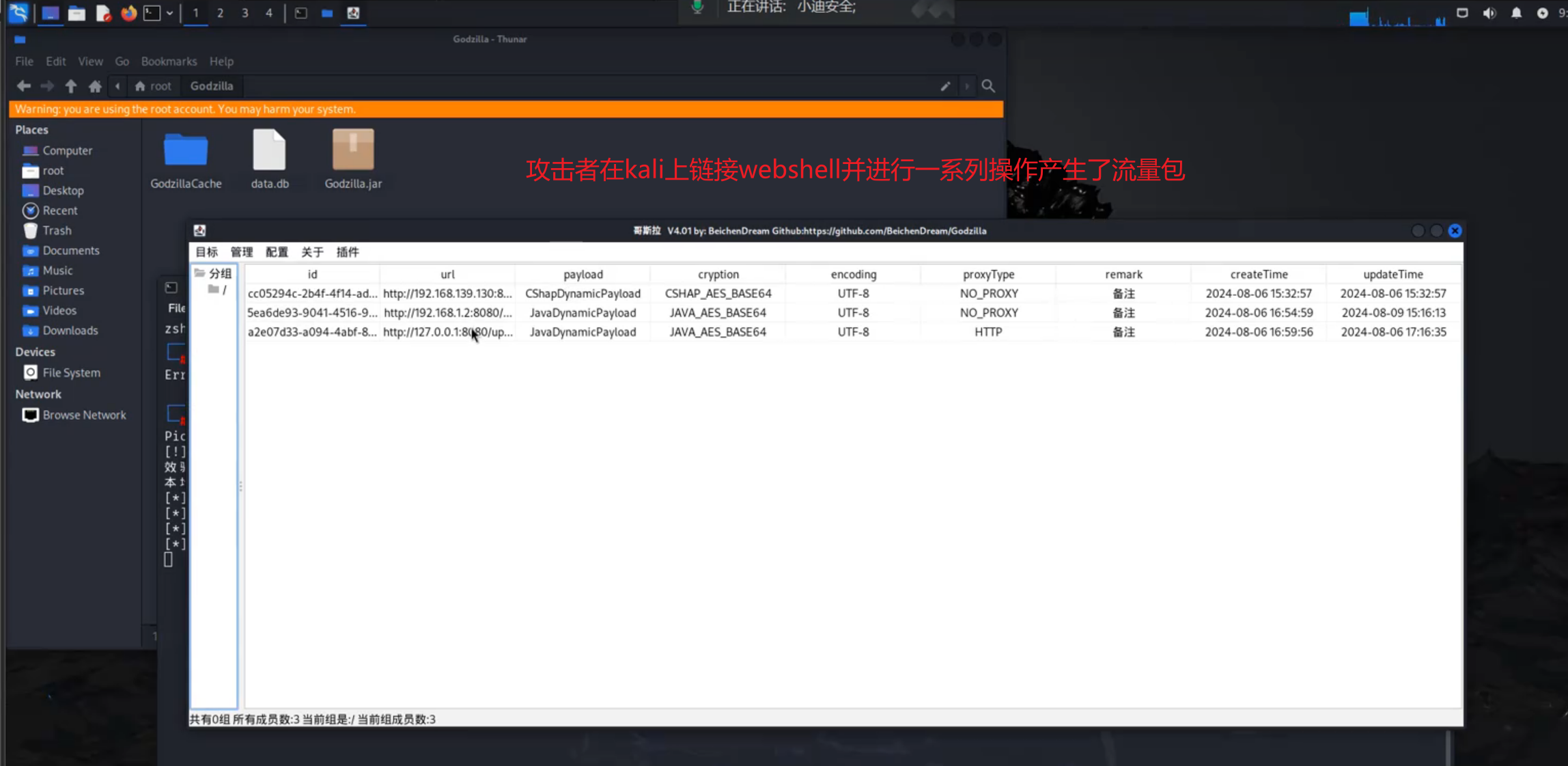

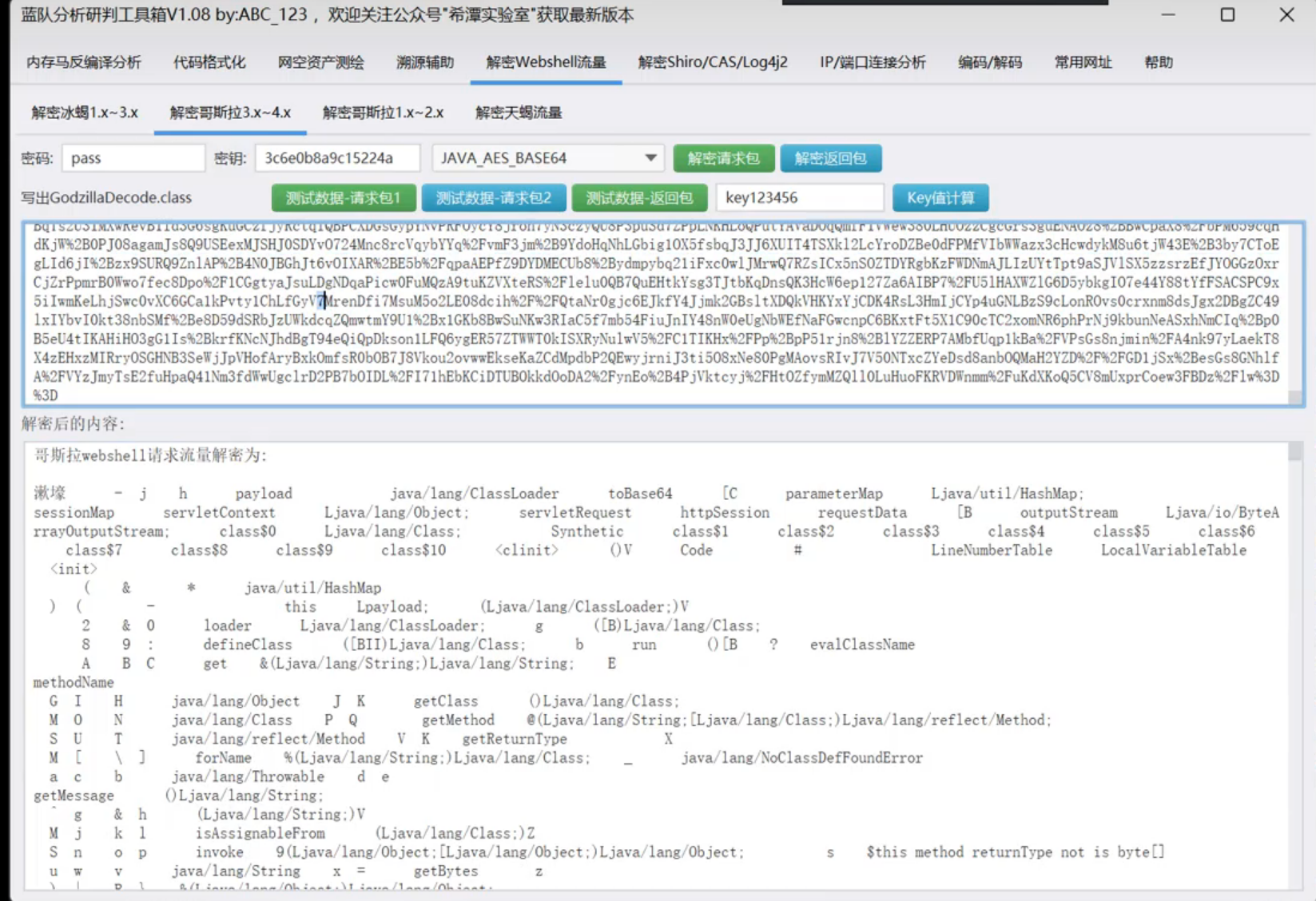

1、哥斯拉流量包

Tomcat+jsp 攻击者已经通过后台上传war包方式上传了一个哥斯拉shell,蓝队人员如何通过流量分析出shell是哥斯拉的的流量

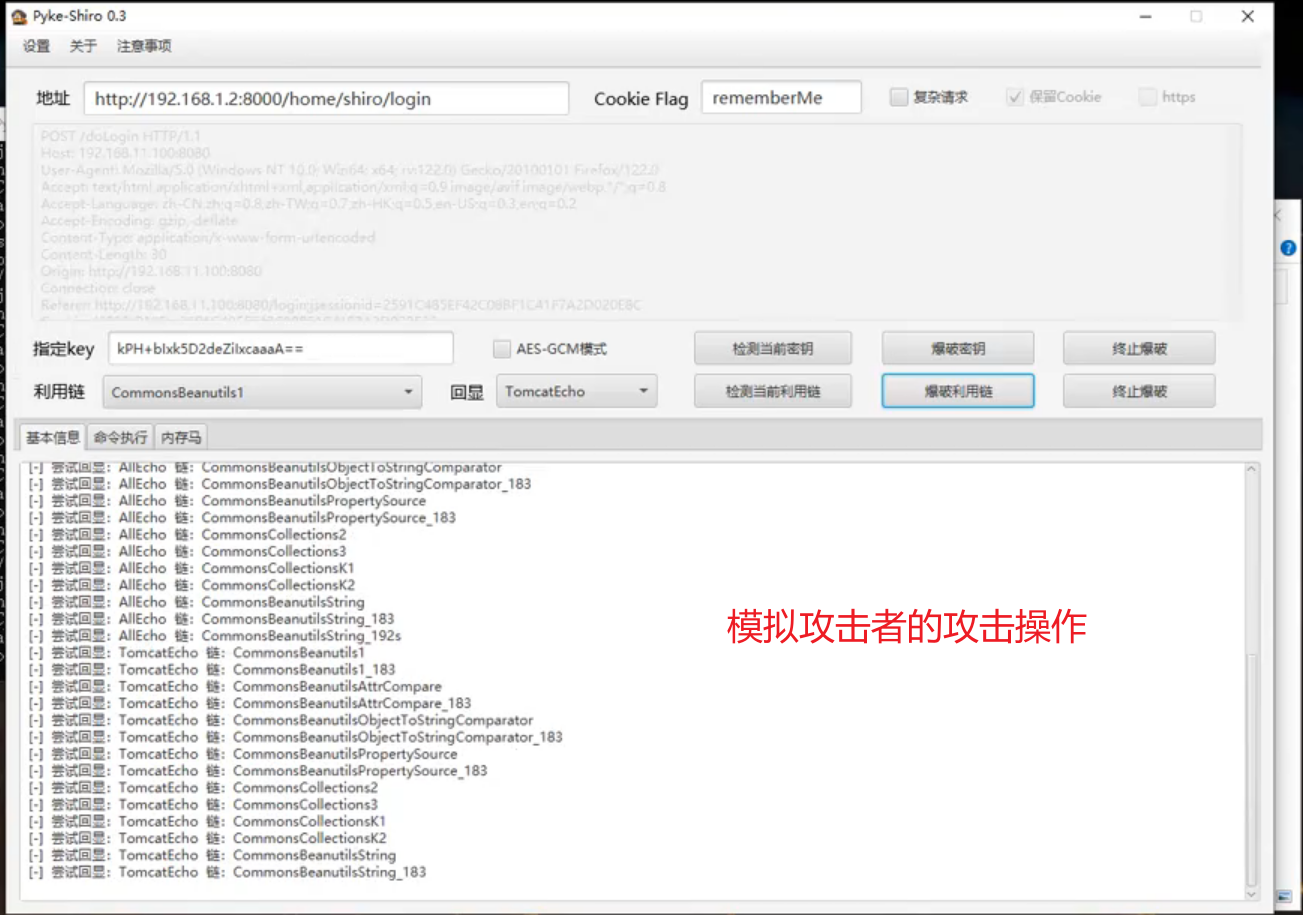

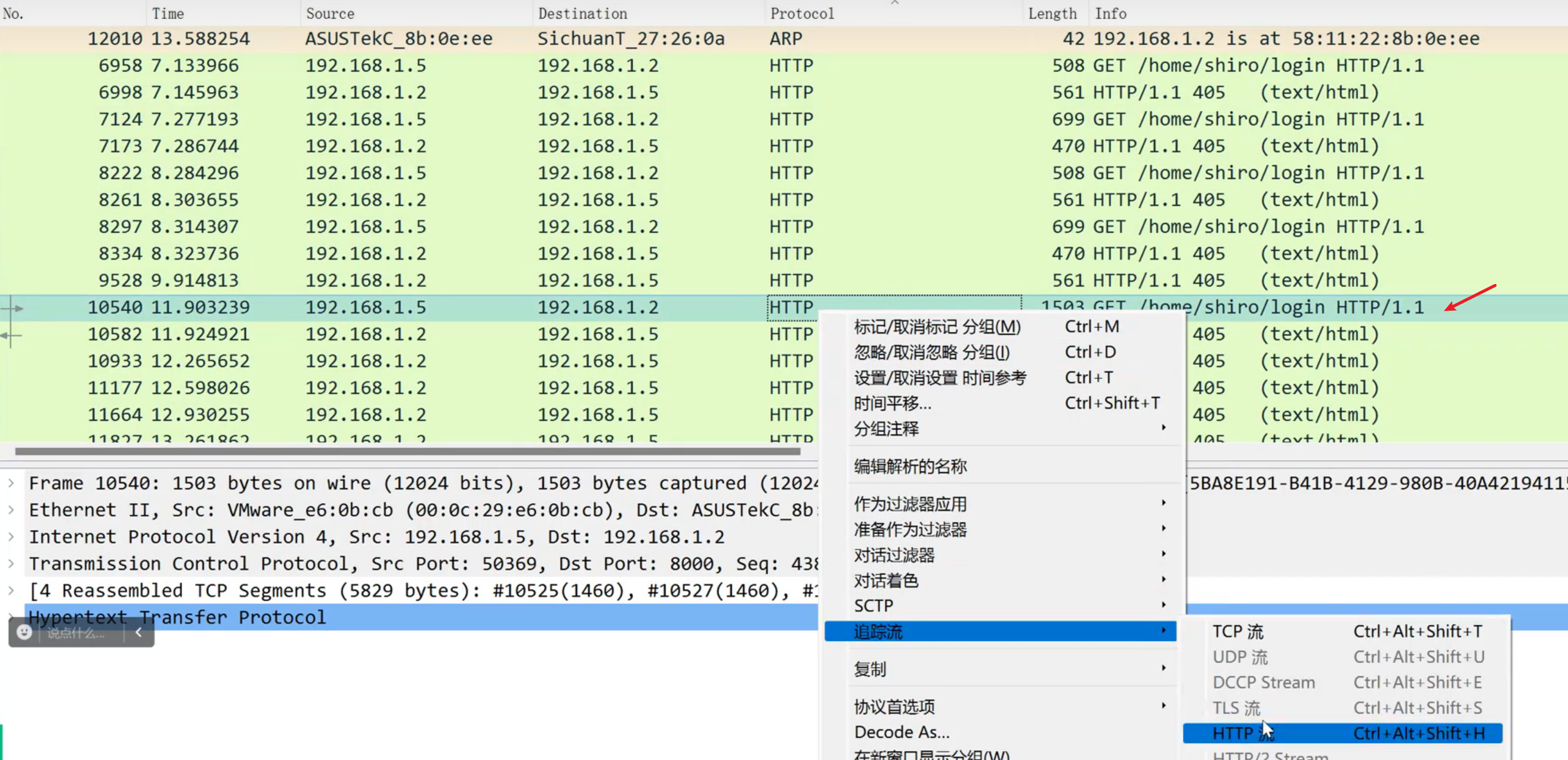

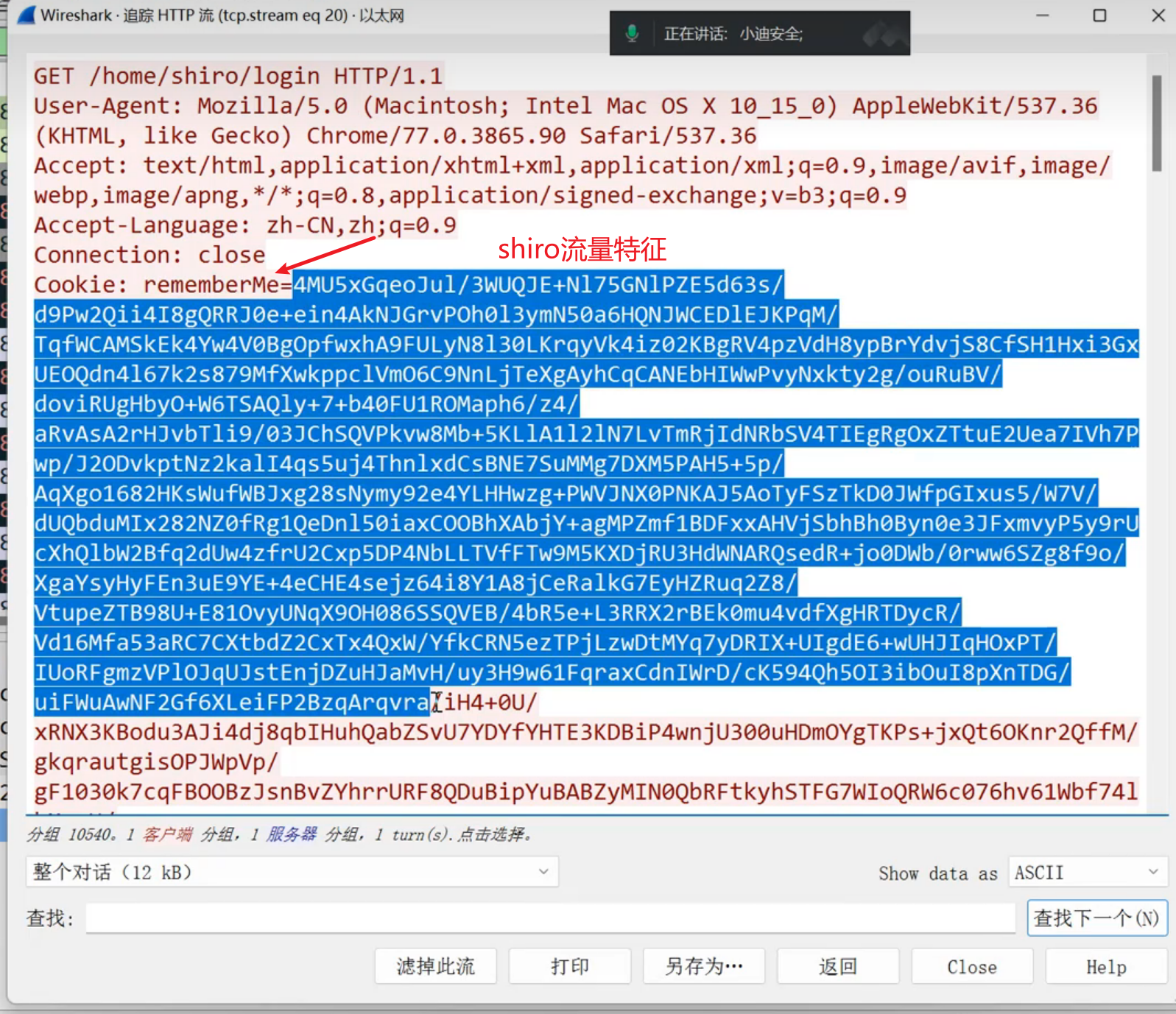

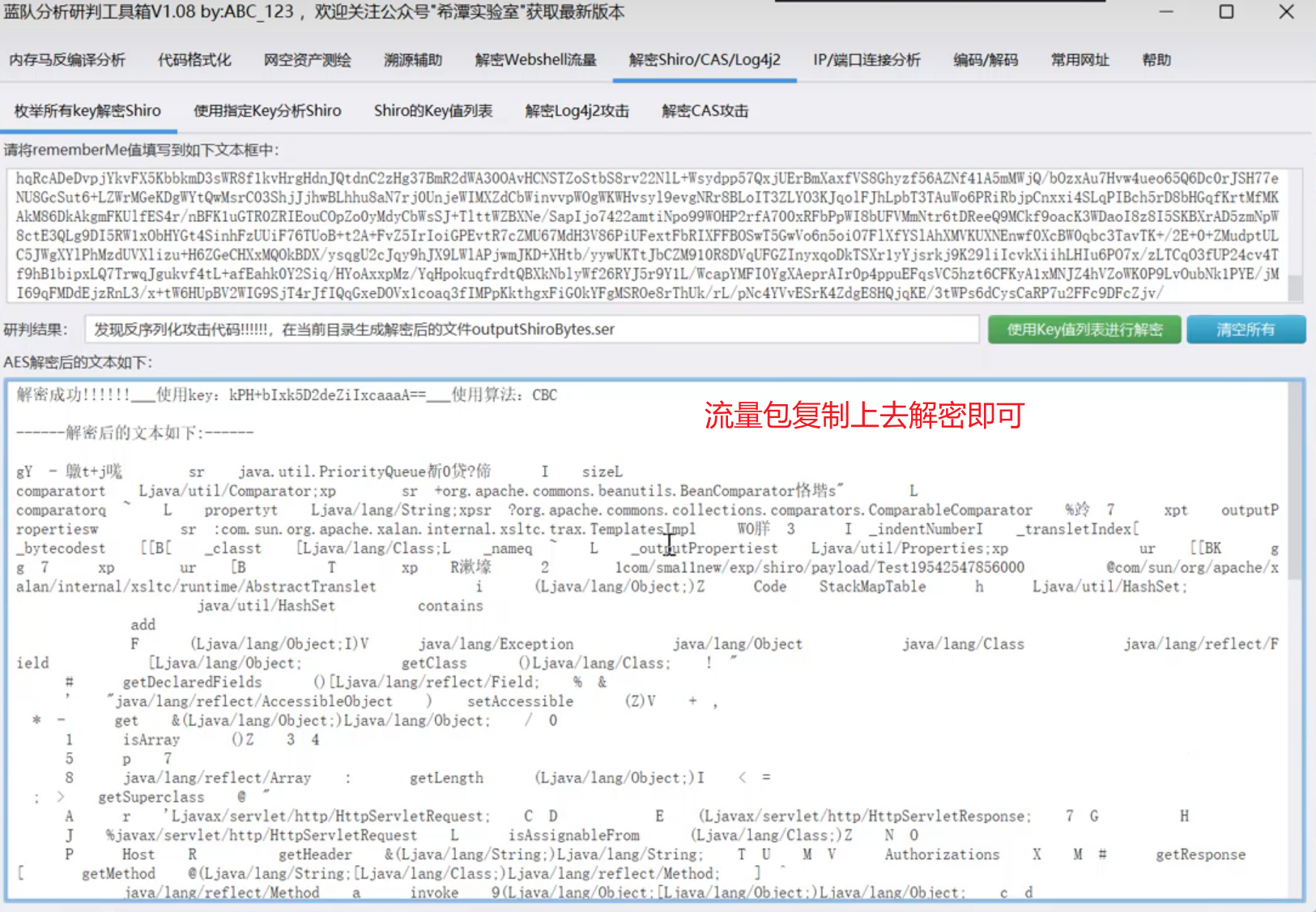

2、漏洞利用流量包

shiro反序列化漏洞

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!