Crypto & Hashes - TryHackMe

Crypto & Hashes - TryHackMe

Crack the hash

Level 1

第一题

房间地址:https://tryhackme.com/room/crackthehash

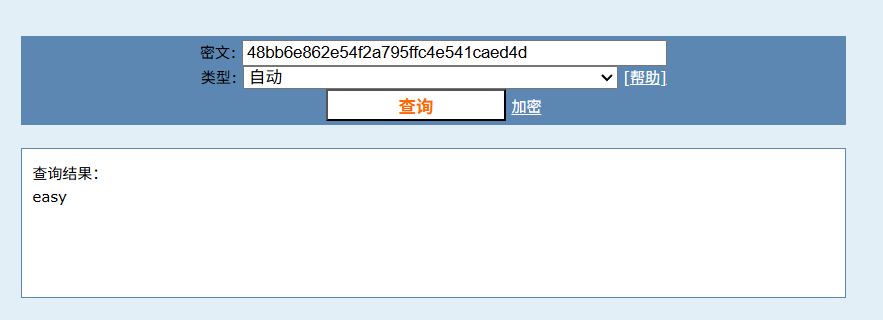

这里给我们一串编码,看起来像是md5

长度:32 个十六进制字符(即 128 位)。例如

48bb6e862e54f2a795ffc4e541caed4d。表示形式:通常小写或大写 hex(0–9 a–f / A–F)。

我们使用网站进行破解MD5这个网站是一个专门对md5破解的网站

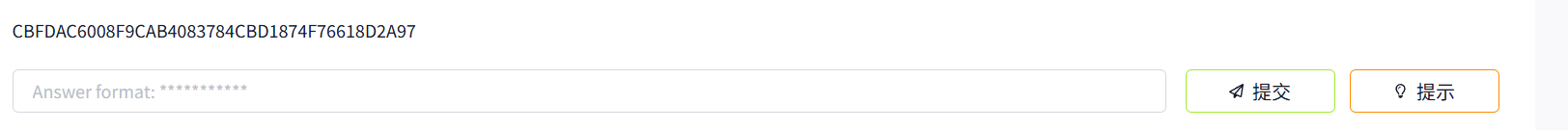

第二题

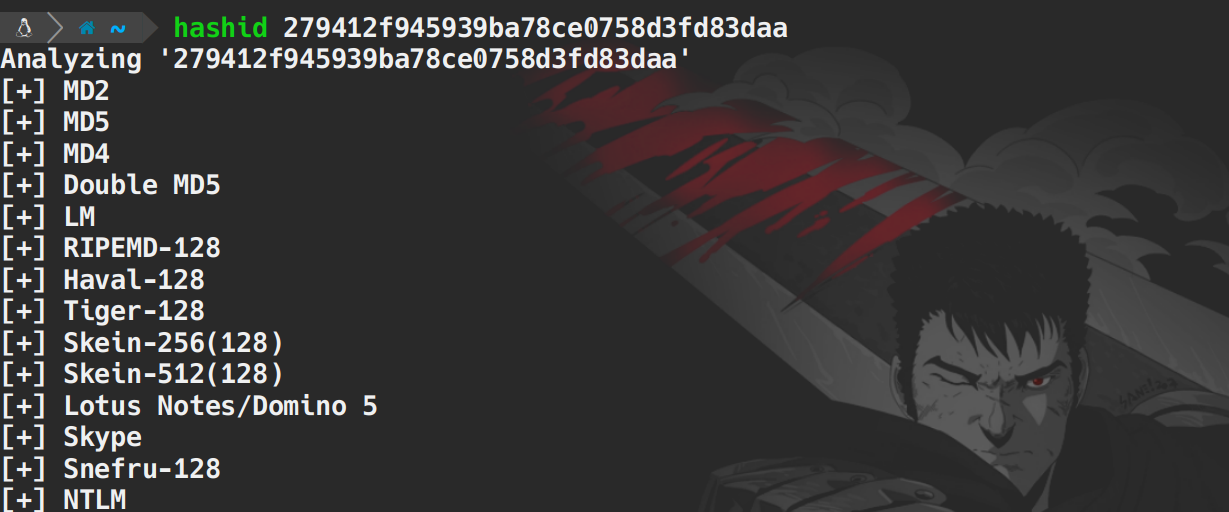

这个编码有点不认识使用hasdid识别一下

hashid(Python,命令行,轻量)

安装:sudo apt update && sudo apt install -y hashid或pip3 install hashid

1 | hashid CBFDAC6008F9CAB4083784CBD1874F76618D2A97 |

这里显示SHA-1的可能性比较高,我们拿到网站上破解一下,依旧是上面那个网站

SHA-1特征

- 字符集:0–9, a–f 或大写 A–F

- 输出长度:固定 160 位(20 字节),通常用 40 个十六进制字符表示。

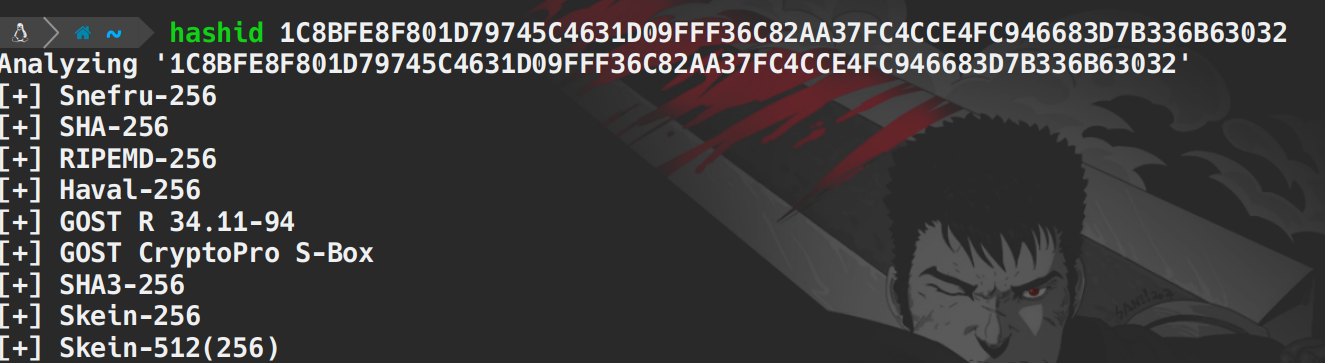

第三题

看不懂什么编码拿去hashid分析一下看看是什么类型

这里提示我们是Snefru-256或者SHA-256不知道是什么ai一下

Snefru-256 是一种老牌的密码学哈希函数(Snefru 家族的 256-bit 输出变体),由 Ralph C. Merkle 在 1990 年设计。它可以输出 128 位或 256 位哈希,但它属于“年代久远且有已知弱点”的算法,不建议在新系统里用作安全哈希

感觉像是SHA-256丢进去看看

SHA-256特征

- 输出长度:固定 256 位(32 字节),通常表示为 64 个十六进制字符。

- 字符集:0–9, a–f 或 A–F

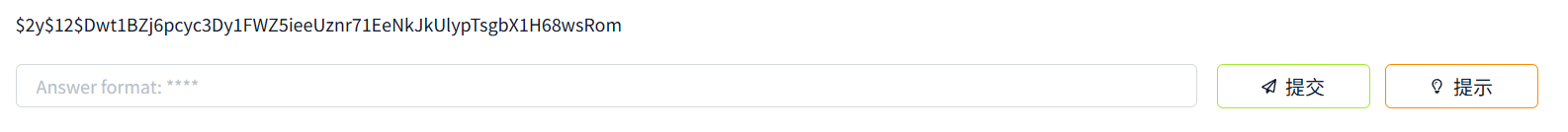

第四题

开头 $2y$:表示这是 bcrypt 哈希算法(PHP 默认生成 bcrypt 时会带 $2y$ 前缀,$2a$ 也常见,这个编码没有在线工具破解只有使用hashcat来破解

1 | hashcat -m 3200 -a 0 hash.txt /usr/share/wordlists/rockyou.txt --status --status-timer=10 -o cracked.txt |

最后爆破出来结果为bleh

第五题

直接丢到hasdid识别这里我最后尝试了一下发现是MD4

丢进hashcat进行爆破答案 :Eternity22

Level 2

第一题

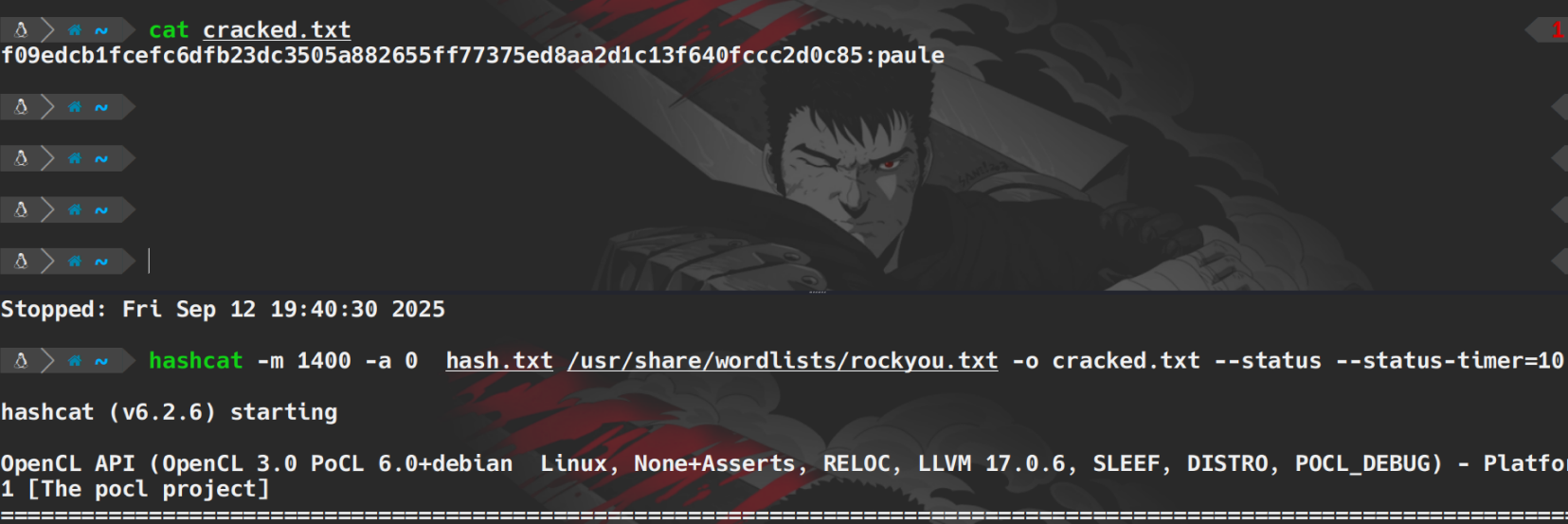

Hash:

F09EDCB1FCEFC6DFB23DC3505A882655FF77375ED8AA2D1C13F640FCCC2D0C85

解决方案 :与任务 1-1 类似,但 hashcat 的模式是(-m 1400)

答案:paule

第二题

哈希值:1DFECA0C002AE40B8619ECF94819CC1B

解决方案:与任务 1-1 类似,但 hashcat 的模式是(-m 1000)

答案 : n63umy8lkf4i

第三题

Hash:

$6$aReallyHardSalt$6WKUTqzq.UQQmrm0p/T7MPpMbGNnzXPMAXi4bJMl9be.cfi3/qxIf.hsGpS41BqMhSrHVXgMpdjS6xeKZAs02.

解决方案 :此哈希无法使用在线工具破解,但可以通过设置 hashcat 的-m 1800 模式来破解。(需要一些时间)。

答案 :waka99

第四题

哈希: e5d8870e5bdd26602cab8dbe07a942c8669e56d6:tryhackme

解决方案 :由于存在盐(tryhackme),这个哈希也无法使用在线工具破解。这只能通过使用 hashcat 并设置模式 -m 110 来完成。

答案 : 481616481616

Crack The Hash Level 2

Hash identification

第一题

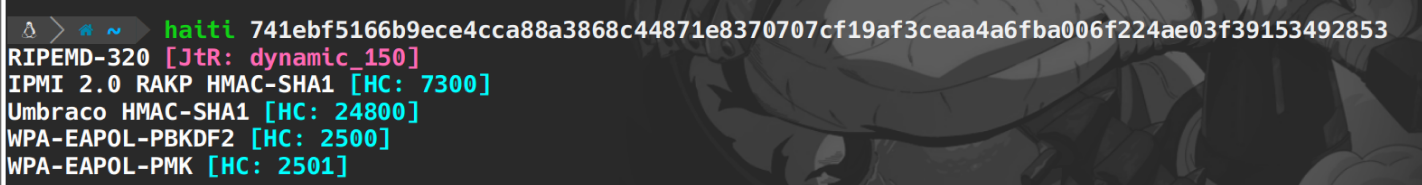

hash:741ebf5166b9ece4cca88a3868c44871e8370707cf19af3ceaa4a6fba006f224ae03f39153492853

解决方案:在hashid里面识别即可也可以在haiti里面识别 最后识别结果为第一条

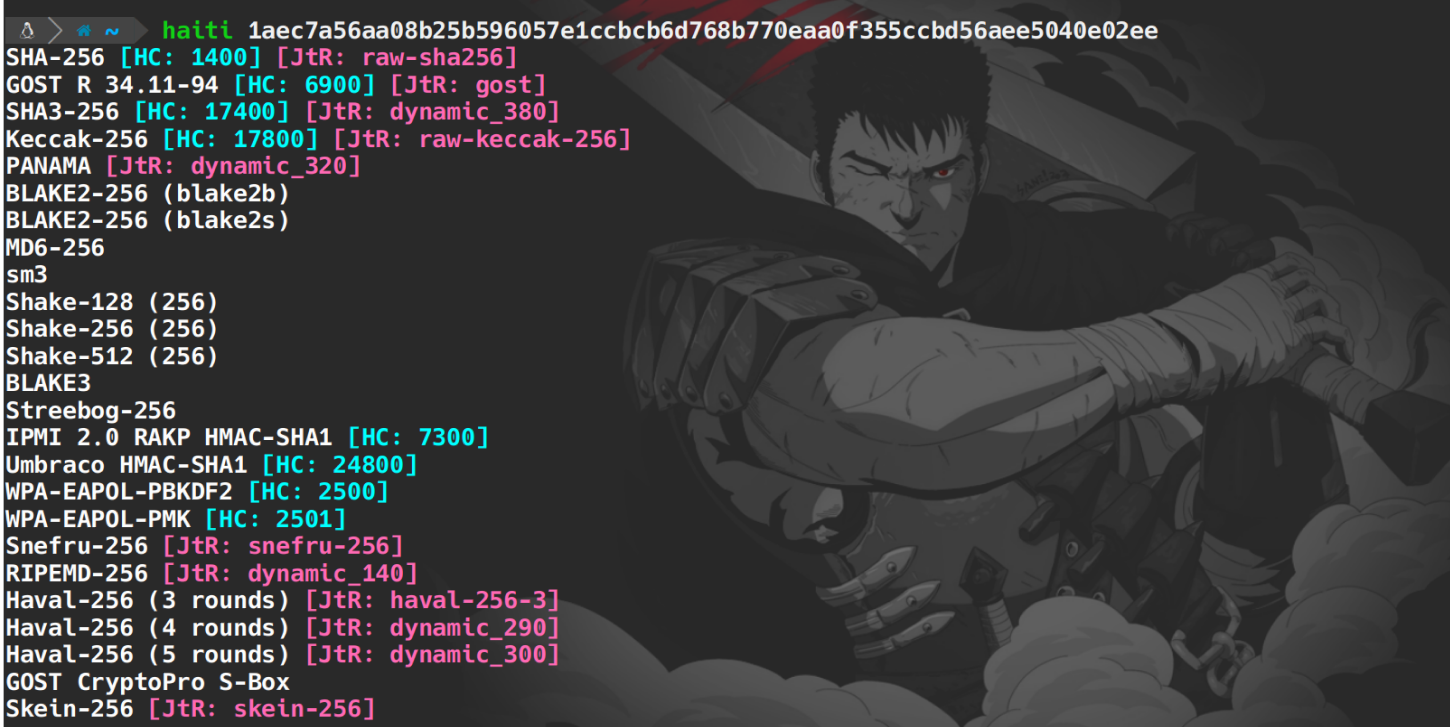

第二题

hash:1aec7a56aa08b25b596057e1ccbcb6d768b770eaa0f355ccbd56aee5040e02ee

解决方案:丢进haiti识别

*

- 这里HC的值为:17800

第三题

What is Keccak-256 Hashcat code?

- 从上一题就看出Keccak-256 Hashcat的值为:17800

第四题

What is Keccak-256 John the Ripper code?

- 从第二题看出Keccak-256 John的值为:raw-keccak-256

Wordlists

wordlistctl是 Kali Linux 提供的一个 管理和安装密码字典(wordlist)工具,专门用来方便用户获取和管理系统自带或在线的常用密码列表。它的作用类似一个“字典管理器”

列出系统已安装的字典

下载官方维护的字典(如 rockyou.txt)

安装或更新字典

配置字典路径供渗透测试工具(如 Hashcat、John the Ripper)使用