TryHackMe Cicada-3301 Vol1

TryHackMe | Cicada-3301 Vol:1

一、分析音频软件

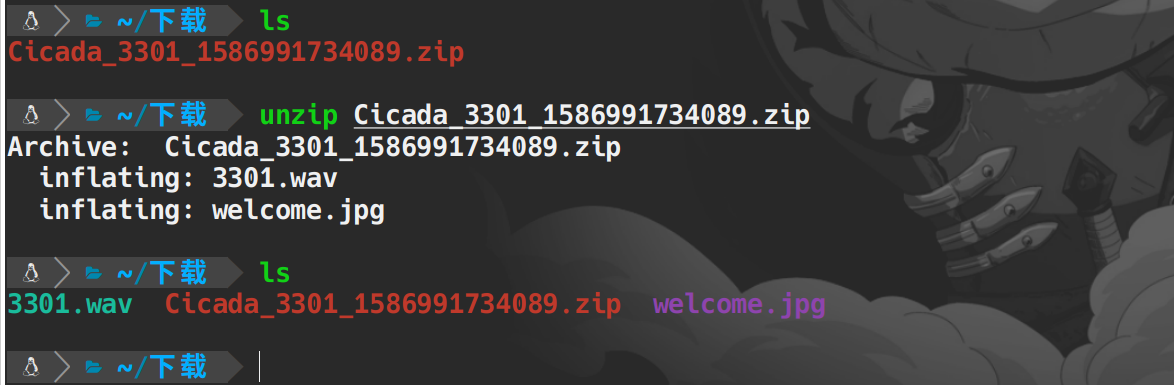

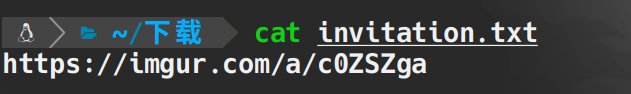

先把文件下载到本地使用unzip解压缩,得到一个音频文件和一个图片

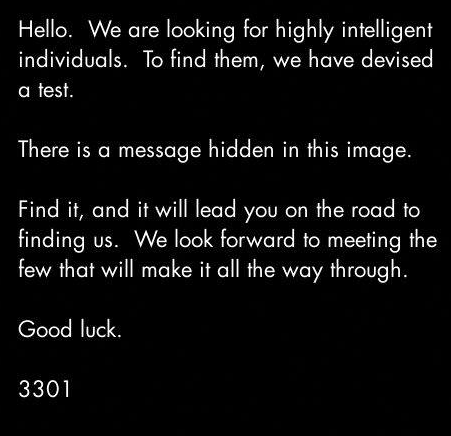

- 我们这边先查看一下图片里面是什么内容

大致意思:你好。我们正在寻找高智商的人。为了找到他们,我们设计了一个测试。

这张图片里藏有一条信息。找到它,它会指引你踏上寻找我们的道路。我们期待着见到那些能一路坚持到底的少数人。

祝你好运

- 这个图片里面藏着有一条信息,我们这里先分析音频根据页面的提示使用 Sonic Visualizer 分析音频

Sonic Visualiser(中文一般叫「声波可视化工具」)是一个专门用来 可视化和分析音频文件 的开源软件。

它和普通的音乐播放器(比如 VLC、mpv)不同,重点在于「看」而不是「听」:

1 | # 安装方法 |

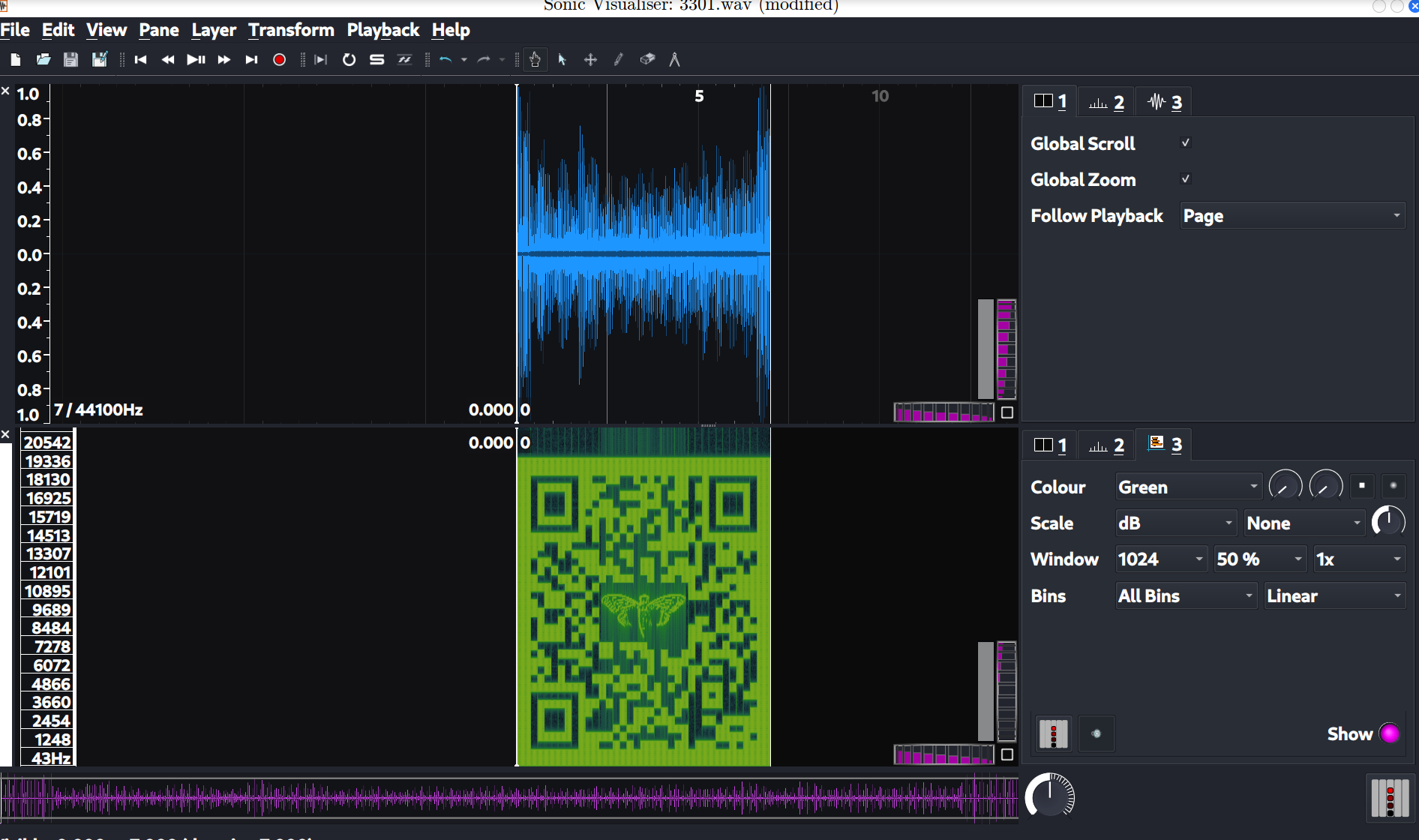

- 使用命令查看文件后然后在菜单 Pane → Add Spectrogram 就能看到频谱图,出来是一个二维码?

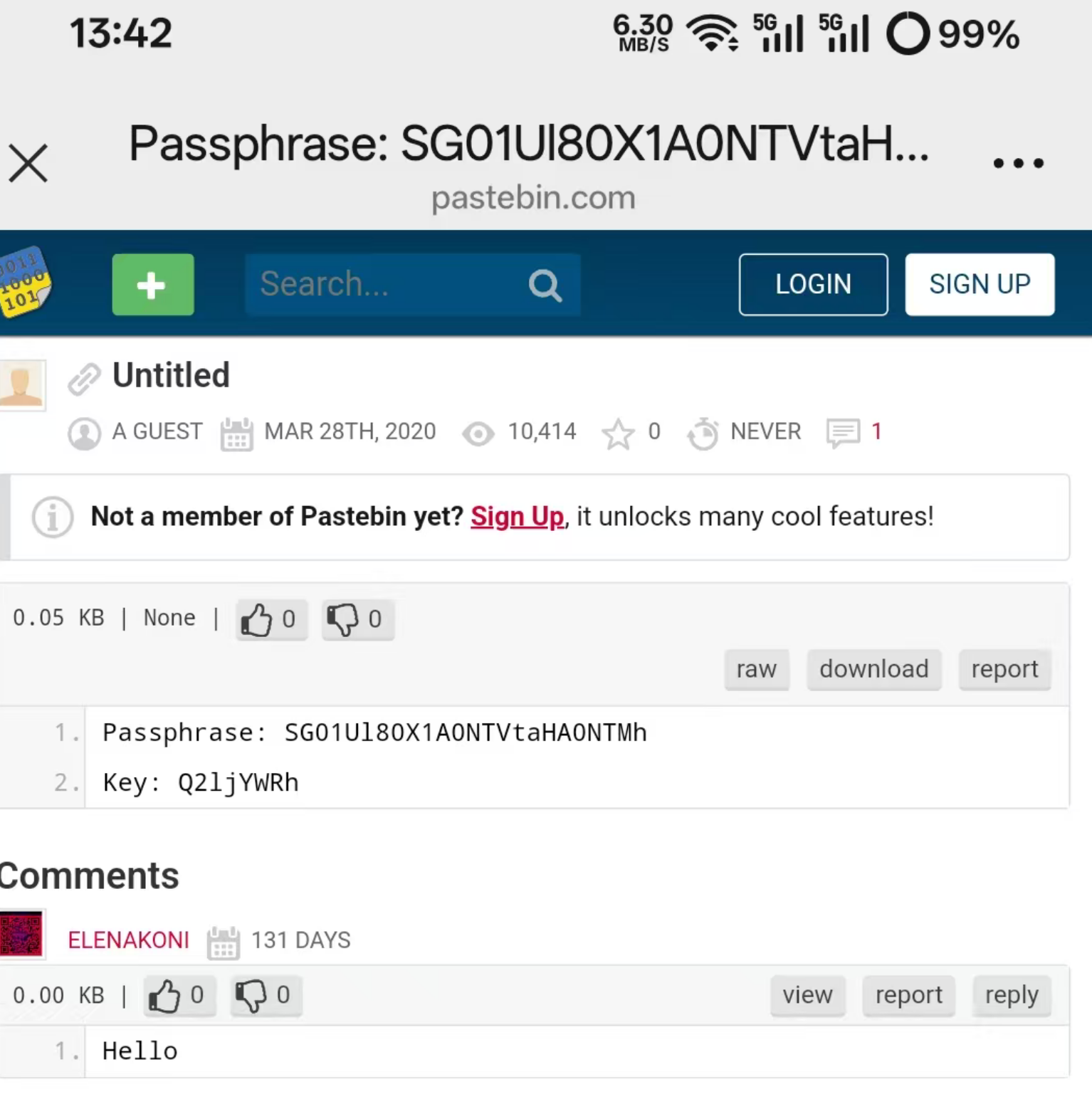

我拿手机扫🐎了一下,跳出一个网站这里告诉我们字段和key了

1

https://pastebin.com/wphPq0Aa

二、解密密码

1 | Passphrase: SG01Ul80X1A0NTVtaHA0NTMh |

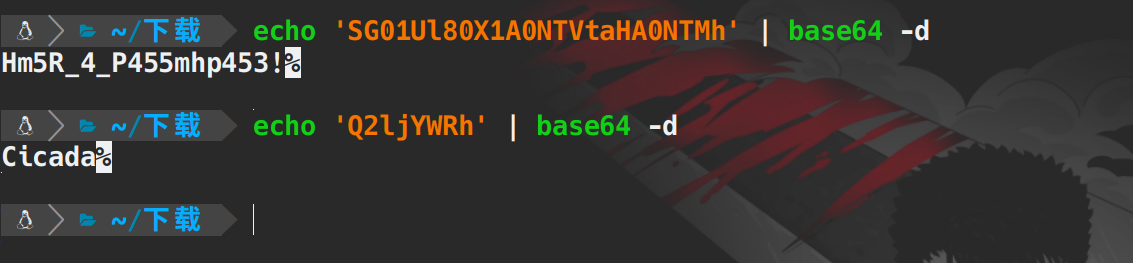

- 这里好像是两个base64编码,先拿去解密一下

1 | Hm5R_4_P455mhp453! |

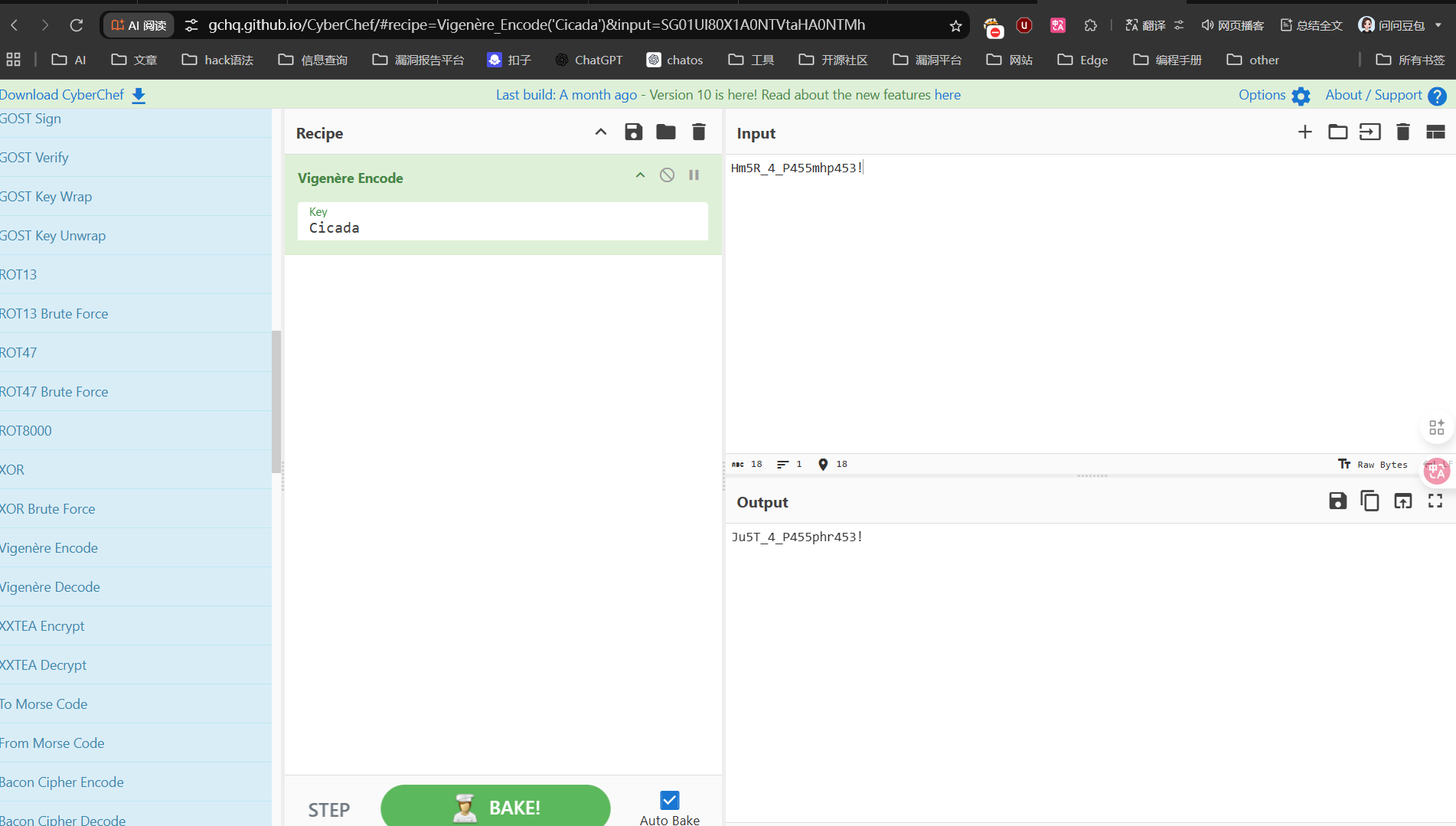

- 这里我试了两个密码以旧无法解密图片,看了一下提示,提了了我们说法国外交官密码,去bing上面搜了一下原来是维吉尼亚密码(Vigenère cipher)

- 拿到厨子上面进行编码一下得到加密后的密码

Ju5T_4_P455phr453!

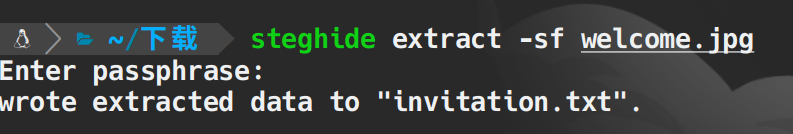

- 得到一个文件看看里面有什么

三、收集元数据

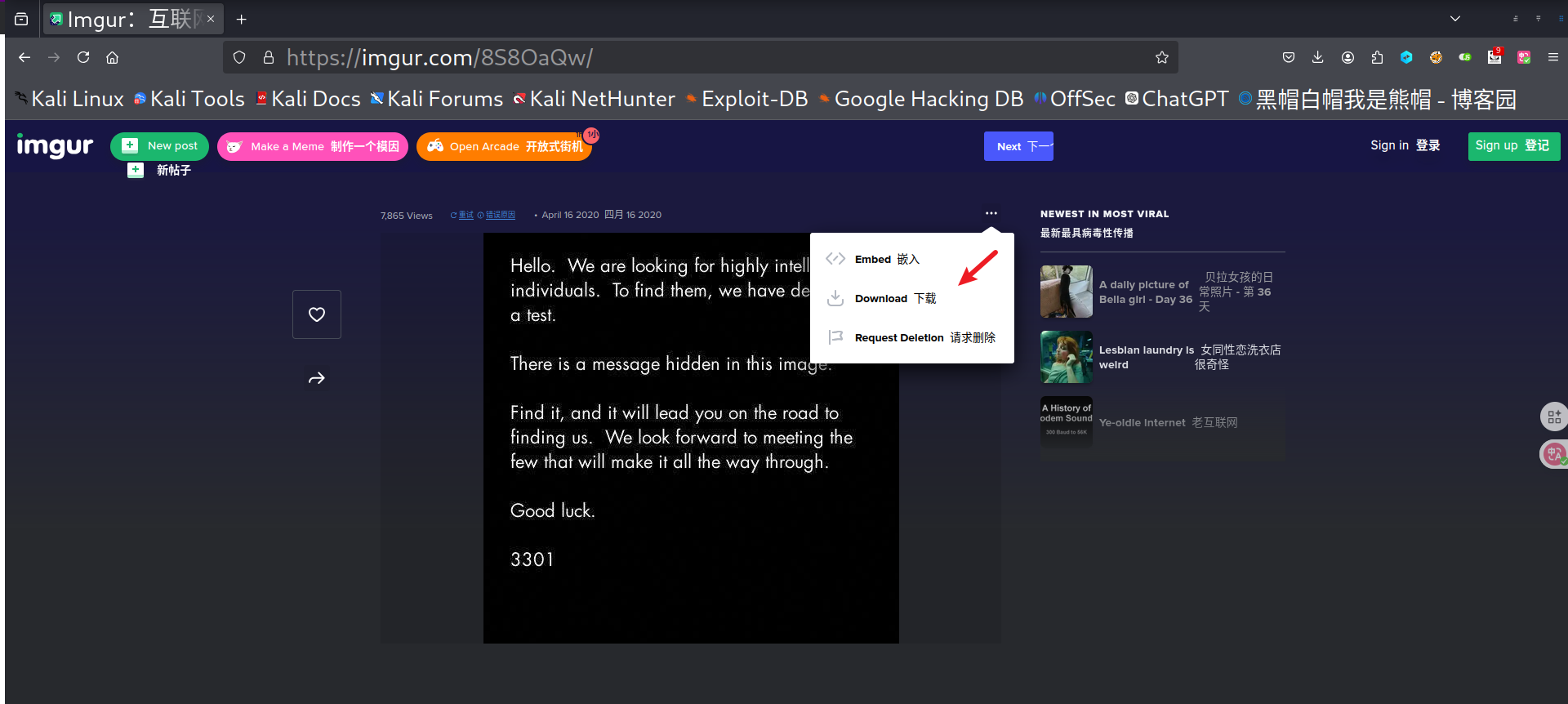

- 看了一下感觉没有其他的图片了这里估计是让我们将这个图片下载下来分析

四、查找隐藏文件

- 下载到本地我使用steghide和binwalk都没有看了一下wp这里要用Outguess工具对这个图片信息进行查看

OutGuess 是一个经典的隐写术(Steganography)工具,主要用于将信息隐藏在 JPEG 图像或 PPM/PNM 图像 文件中,同时尽量不改变图像的统计特征,让隐藏的数据更难被检测出来。

现在使用outguess查看我们这个网站下载的图片

1 | outguess -r 'undefined - Imgur.jpg' 1.txt |

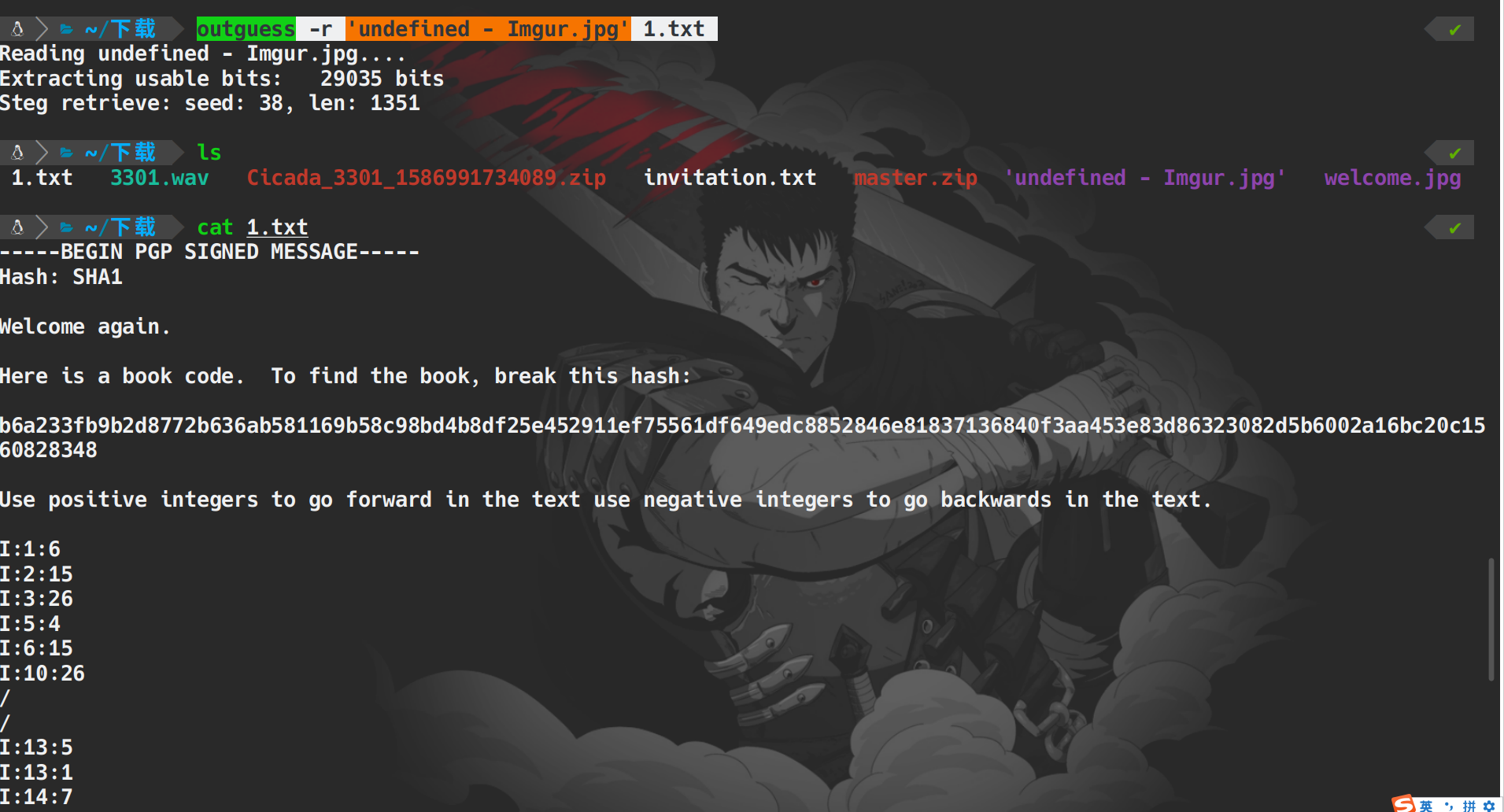

五、查找数据密码

1 | Here is a book code. To find the book, break this hash: |

- break this hash” 意思是 找到一本书或者文本,验证 SHA1/SHA256 哈希匹配

- 你需要找到原文或电子书作为“密钥文本”(book text)

1 | Use positive integers to go forward in the text use negative integers to go backwards in the text. |

I:x:y 类似指向文本的 行号/单词/字符索引

正整数 → 从开头向前数

负整数 → 从结尾向后数

用这些索引去提取 书中对应字符,组合起来就是谜题答案

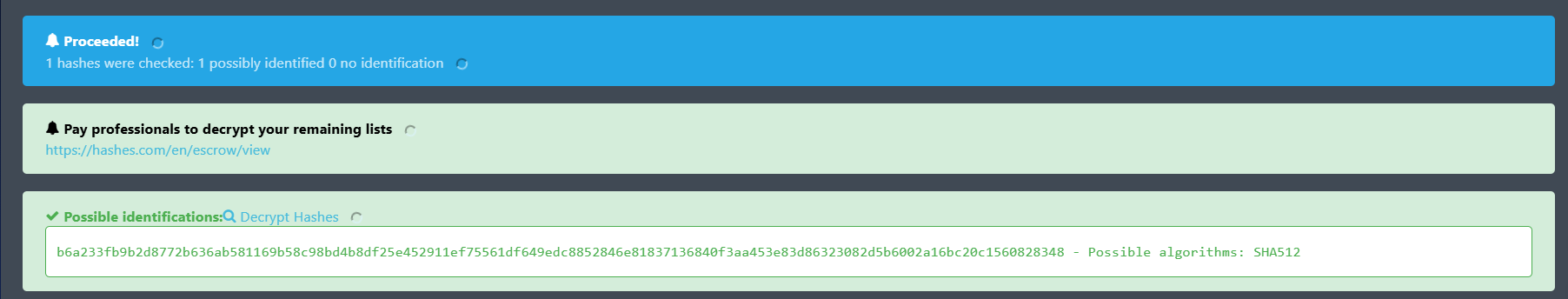

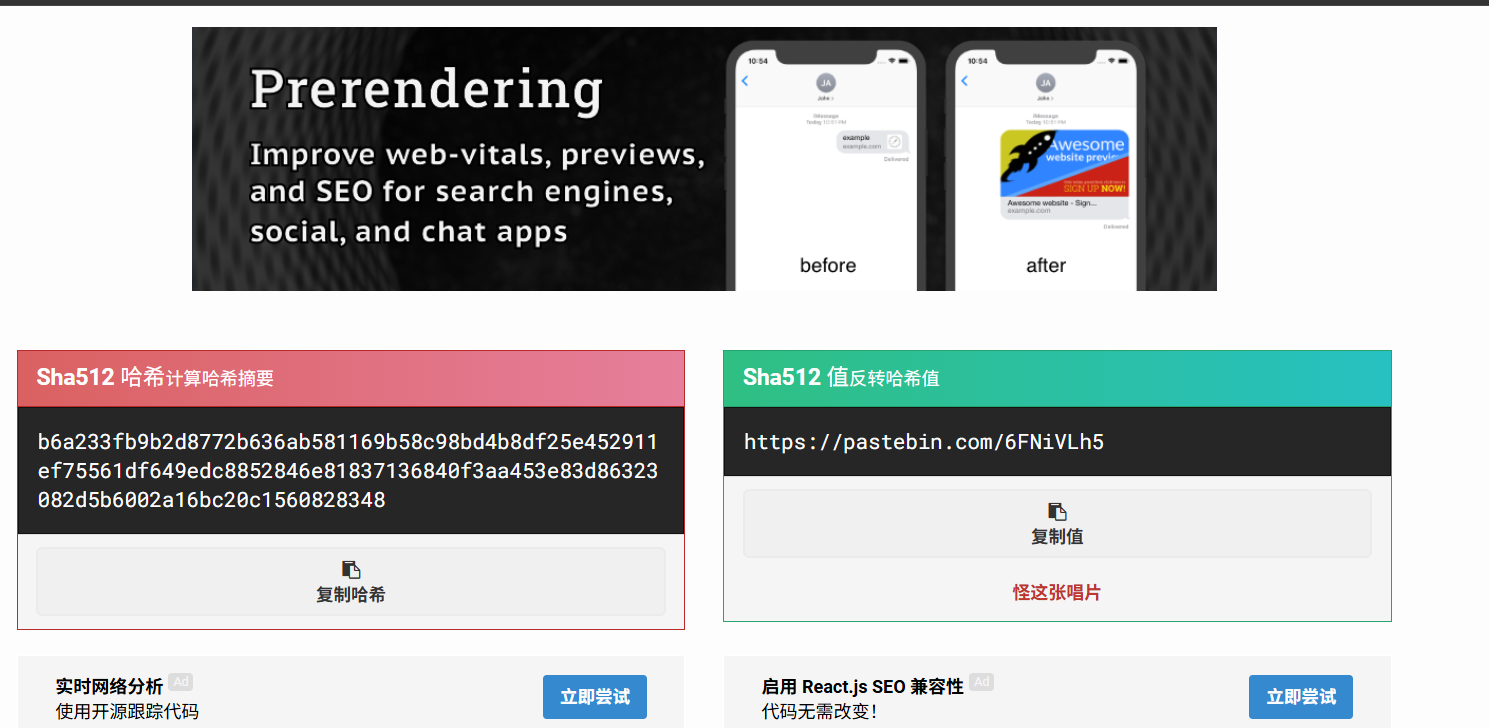

这里先把hash值,丢进网址分析一下这段hash是什么类型的

看起来像是SHA512 拿去这个网址解码一下 https://md5hashing.net

得到了一个urlhttps://pastebin.com/6FNiVLh5,访问看看里面有什么

看来这就是我们所要的book了,将他下载下来,在使用命令将提示里面的索引值提取出来最后会给一个短链接

1 | https://bit.ly/39pw2NH |

当它完全解析后,它会返回一个缩短的 URL,将我们重定向到 SoundCloud。

1 | https://soundcloud.com/user-984804993/the-instar-emergence |

是个音乐网站歌名是:The Instar Emergence

听说这个解码背后涉及到了一个挺有意思的故事有兴趣的可以搜索一下

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!