kali 配置openvpn连接tryhackme失败(已解决)

kali 配置openvpn连接tryhackme失败(已解决)

最近准备使用tryhackme来学一下ctf我使用kali一直配置不上,于是无去网上看了很资料和问了很多ai终于解决了问题

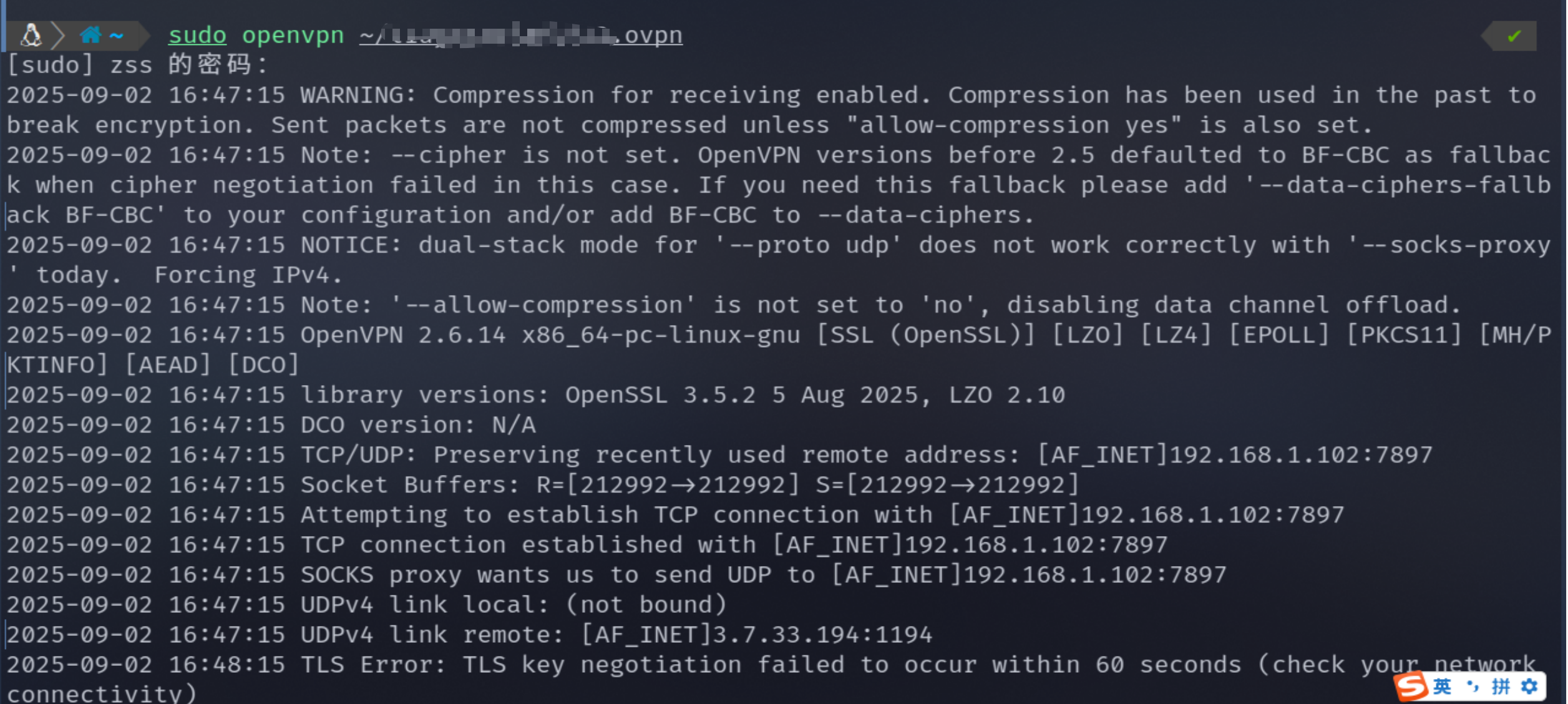

我目前使用openvpn连接报错是TLS链接超时

1 | TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) |

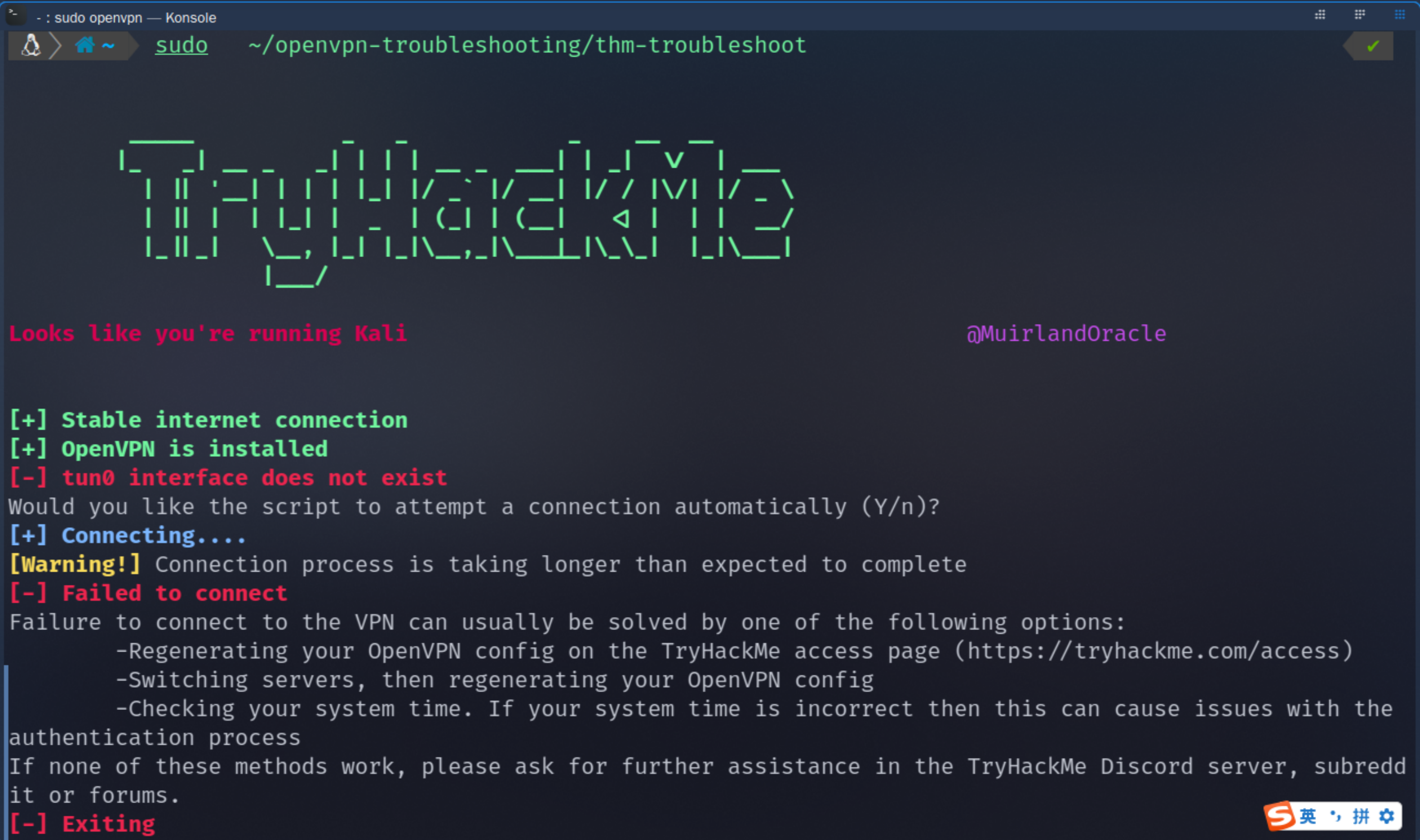

去网上找资料,在这个博主这里一次Kali连接Tryhackme的经历我看到了一款工具是专门用于在 Linux 上使用 OpenVPN 对 TryHackMe 网络的连接进行故障排除的脚本

我跟他的环境一样是使用vmware上的kali进连接,使用命令检查结果如下

丢到ai问了一下告诉我OpenVPN 没有成功建立虚拟网卡 tun0

1 | [-] tun0 interface does not exist |

可以根据ai给我的回答先排查一下kali上的配置问题

- TUN 模块未启用

1 | 检查: |

- 时间不对导致 TLS 握手失败

1 | 检查时间: |

如果尝试了上面的操作用root权限运行一下.open文件,再使用ip addr show tun0可以看一下tun0是否成功创建,如果没有我们进行下一步操作

因为我是用kali虚拟机配置物理机的clash verg代理,所以我要让我的.open文件走我物理机上的Clash Verge 的代理端口进行流量转发。我看了这篇文章后发现在kali下用openvpn连接tryhackme第一次在国内想要使用tryhackme的openvpn是需要开梯子的,而且它的ovpn文件只支持udp连接。就很操蛋,继续配置吧

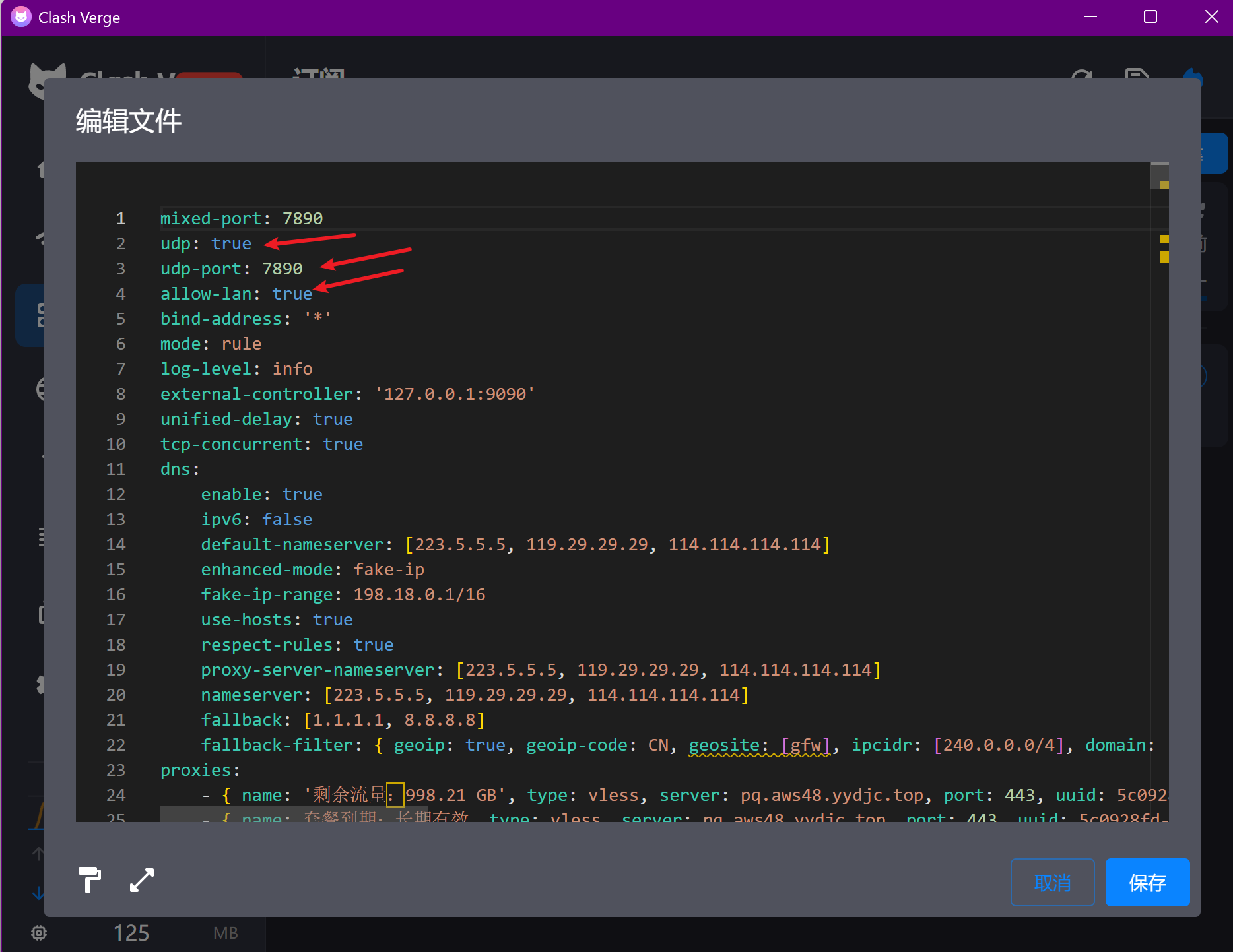

打开clash verg,点击订阅,右键编辑文件

然后添加上了配置规则

1 | udp: true |

这里allow-lan:设置为true

默认情况下,Clash 只监听

127.0.0.1(本机回环地址),也就是说只有你这台机器可以用它的代理端口。因为我的虚拟机使用的是桥接模式所以当

allow-lan: true时,Clash 会把代理端口开放到本机局域网 IP(例如192.168.x.x),这样同一个局域网里的其他设备也可以通过你电脑的 Clash 来走代理

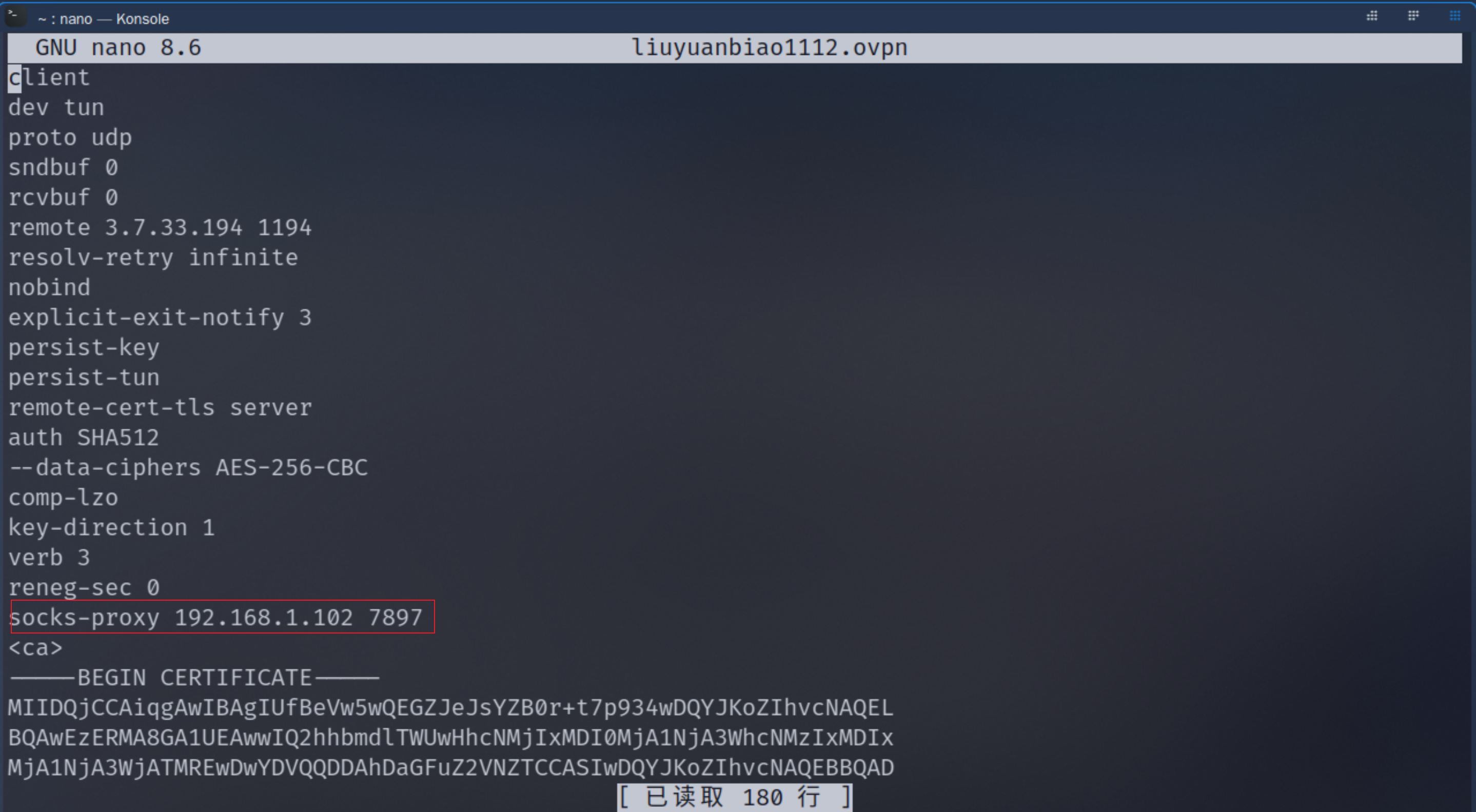

接着我在物理机上登录tryhackme官网下载了linux的配置文件上传到kali,然后用nano进行修改.open配置文件

添加代理规则,保存

1 | socks-porxy 192.168.1.102 7897 |

注意:这里不是127.0.0.1,这里应该为你物理机的ip地址,clash verg里面 mixed-port(混合端口,支持 HTTP + SOCKS5,一般默认 7890)在这里我是7897,可以在设置里面看到

接着配置完.open文件后运行看看能不能启动

依旧是显示我报错,把报错内容丢到ai看一下是什么情况

1 | TCP/UDP: Preserving recently used remote address: [AF_INET]192.168.1.102:7897 |

- 你正在通过 SOCKS 代理(192.168.1.102:7897)连接 OpenVPN

- 这个 192.168.1.102:7897 看起来是你本机 Clash Verge 的代理端口。

- 日志显示 OpenVPN 并不是直连 TryHackMe,而是走代理。

- 配置文件带了代理参数

- 说明你下载的

liuyuanbiao1112.ovpn里可能写了socks-proxy 192.168.1.102 7897这样的行。 - 如果你本机代理没正确转发 UDP,tun0 就会创建失败。

- 说明你下载的

- 警告信息

WARNING: Compression...→ 只是安全提示,不影响连接。Note: --cipher is not set...→ 也是兼容性提示,可以忽略。

关键点来了如果你本机代理没正确转发 UDP,tun0 就会创建失败

这里说明我的windows物理机上的clash verg代理配置还是有点问题,要确保 Clash 的 tun 模式 或 UDP 转发 已开启,否则 OpenVPN 只能建立 TCP 连接,不会创建 tun0

在clash首页启动虚拟网卡模式(tun模式)

第一次启动tun模式需要到设置里面安装,我这里安装好了

然后再去运行一下.open文件显示连接成功

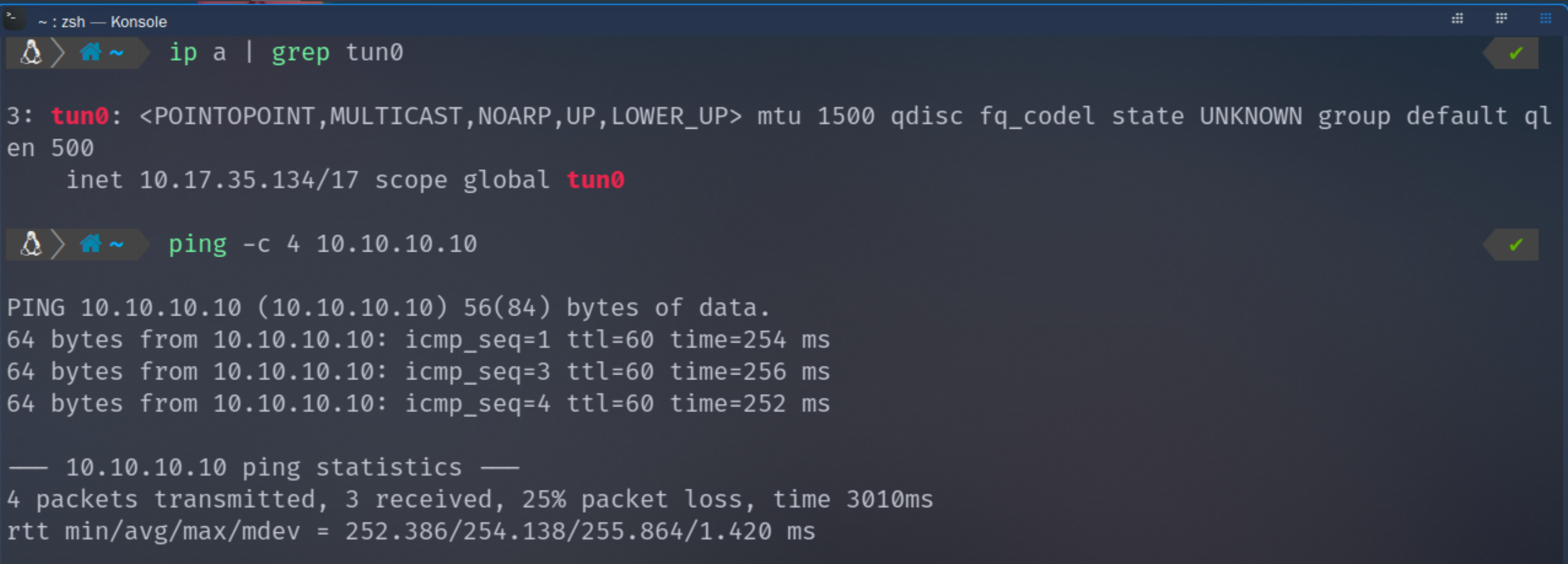

查看tun0

1 | ip addr show tun0 |

Ping tryhackme内网

1 | ping -c 4 10.10.10.10 |

(10.10.10.10 是 TryHackMe 的内网靶机测试地址)